-

【Try to Hack】Windows系统账户安全

📒博客主页:开心星人的博客主页

🔥系列专栏:Try to Hack

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年6月30日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!请勿违法犯罪!!!本文全部内容,均来自互联网,仅作为自己学习的记录。

1、低于Windows10,使用命令

lusrmgr.msc

查看是否有新增/可疑的账号2、高于Windows10,控制面板->用户账户

3、

net user

但是不能查看到隐藏账号

net user 具体的某一个用户

尤其要注意Guest用户是否启用,因为黑客可能不添加新的用户而是启用Guest用户

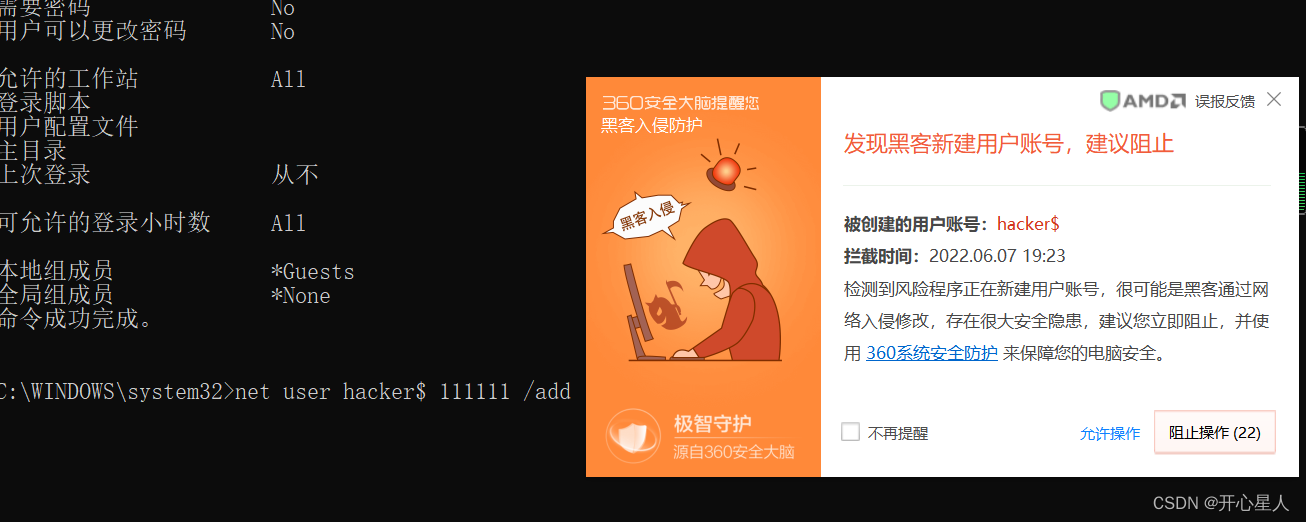

net user hacker$ 111111 /add

用户名以$结尾为隐藏用户,111111位用户密码。上述命令为添加一个隐藏用户

可以看到被拦截了,直接允许操作即可net localgroup administrators hacker$ /add

将隐藏用户加入管理员组,隐藏用户具有管理员权限了

在控制面板中可以看到我们的隐藏用户

4、有没有方法能"命令提示符"和"计算机管理"中同时隐藏账户

有,通过注册表

运行->regedit

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Name

可以看到我们的隐藏用户

administrator账户所对应的项为"000001F4"我们将hacker$导出为hacker.reg。同时将"000003F3"和"000001F4"项的F键值分别导出为user.reg,admin.reg

用"记事本"打开admin.reg,将其中"F"值后面的内容复制下来,替换user.reg中的"F"值内容,完成后保存。net user hacker$ /del

删除隐藏用户将hacker.reg和user.reg导入注册表,隐藏用户制作完成了

我们还是可以正常使用hacker$这个隐藏用户

但是这个时候,管理员还是可以通过注册表删除我们的隐藏用户,该怎么隐藏?

来到"HKEY_LOCAL_MACHINE\SAM\SAM"处,设置"SAM"项的权限,将"administrators"所拥有的权限全部取消即可。

这样管理员就删不掉了5、D盾

使用D盾来检查系统账号安全

还是非常有效的,立刻告警了但是发现也删不掉。

具体怎么删除,有待研究

6、结合日志分析

查看管理员登录时间、用户名是否存在异常

运行->eventvwr.msc

Log Parser

下载地址:https://www.microsoft.com/en-us/download/confirmation.aspx?id=24659

默认下载到C:\Program Files (x86)\Log Parser 2.21、查询登录成功的事件 登录成功的所有事件 LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:Security.evtx where EventID=4624" 指定登录时间范围的事件: LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:Security.evtx where TimeGenerated>'2018-06-19 23:32:11' and TimeGenerated<'2018-06-20 23:34:00' and EventID=4624" 提取登录成功的用户名和IP: LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as Username,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM c:Security.evtx where EventID=4624" 2、查询登录失败的事件 登录失败的所有事件: LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:Security.evtx where EventID=4625" 提取登录失败用户名进行聚合统计: LogParser.exe -i:EVT "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,EXTRACT_TOKEN(Message,19,' ') as user,count(EXTRACT_TOKEN(Message,19,' ')) as Times,EXTRACT_TOKEN(Message,39,' ') as Loginip FROM c:Security.evtx where EventID=4625 GROUP BY Message" 3、系统历史开关机记录: LogParser.exe -i:EVT –o:DATAGRID "SELECT TimeGenerated,EventID,Message FROM c:System.evtx where EventID=6005 or EventID=6006"- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

.\LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as Username,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM E:\onedrive\桌面\11.evtx where EventID=4624"

-

相关阅读:

PIE-engine 教程 ——矢量集合的循环计算使用for循环(中国各省市面积统计)

有流量,但没有销售?增加网站销量的 6 个步骤

自动驾驶--高精地图技术

开发一款教育app需要具备哪些功能

超级哇塞的快排,你值得学会!

部分地图瓦片数据源整理

C语言日记 33 构造函数

Postgresql | 锁机制详解(表锁和行锁)

MySQL 性能分析

MybatisPlus常用设置

- 原文地址:https://blog.csdn.net/qq_55675216/article/details/125171539