AIRCRACK-NG基础

相关命令介绍

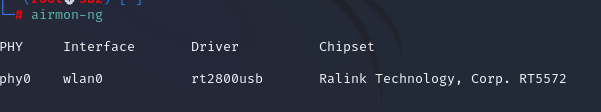

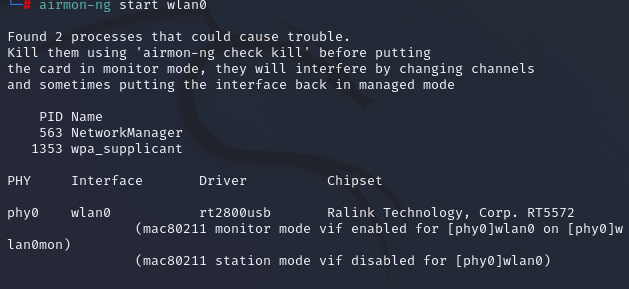

airmon-ng

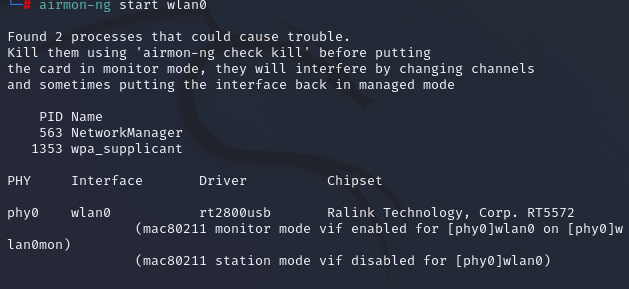

airmon-ng start wlan0

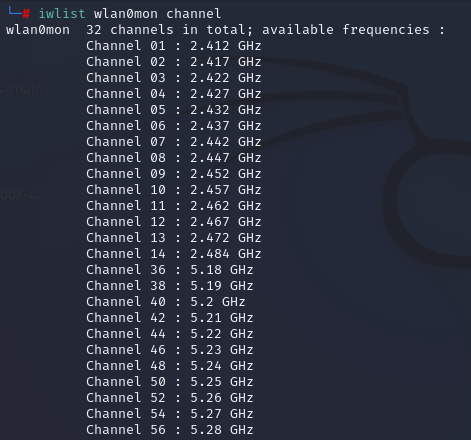

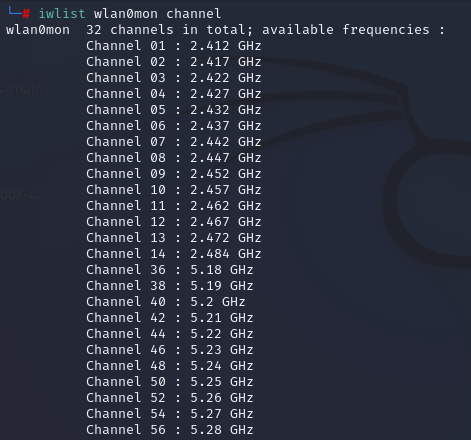

wlist wlan0mon channel

AIRODUMP-NG

airodump-ng wlan0mon

-c 1

-w test

- BSSID:AP的mac地址

- PWR:网卡接收到的信号强度,距离越近信号越强

- -1:驱动不支持信号强度,STA距离超出信号接受范围

- RXQ:最近10秒成功接收的数据帧的百分比(数据帧、管理帧),只有在固定信道时才会出现

- Beacons:接收到此AP发送的beacon帧数量

- #Data:抓到的数据帧数量(WEP表示IV数量),包含广播数据帧

- (# / s) :最近10秒内,每秒平均抓到的帧的数量

- CH:信道号(从beacon帧中获得),信道重叠时可能发现其他信道

- MB:AP支持的最大速率

- ENC:采用的无线安全机制WEP,WPA,OPEN等等

- CIPHER:采用的加密套件CCMP、TKIP、WEP40、WEP140

- AUTH:身份认证方法MGT、PSK、SKA、OPEN

- ESSID:无线网络名称,隐藏AP此值可能为空,airodump从probe和association reques帧中发现隐藏AP

- STATION:STA的MAC地址

- Lost:通过sequence number判断最近10秒STA发送丢失的数据包数量(管理帧,数据帧)

- Packets:STA发送的数据包数量

- Probes:STA探测的ESSID

AIRODUMP-NG排错

- 不显示任何AP和STA信息

- 物理机场景下使用笔记本内置无线网卡时,确保BIOS中已启动无线网卡

- 确认无线网卡在managed模式下可以正常工作

- 尝试禁用network-manager服务

- 尝试卸载rmmod和重新加载modprobe驱动

- 工作一段时间后airodump-ng无法继续抓包

- airmon-ng check kill (关闭影响无线嗅探的服务)

- 确认wpa_supplicant进程已停止