-

栈溢出漏洞

前言

本文利用栈溢出漏洞弹出一个警告窗口。

我们假设用户正在运行以下代码:

#include <stdio.h> #include <string.h> char Paswword[20]="aaaaaaaaaaaaaaaaaaa"; int main(){ char cPas[20]={0}; int iResult; FILE * pFile =NULL; pFile = fopen("pd.txt","r"); fscanf(pFile,"%s",cPas); iResult =strcmp(Paswword,cPas); if(iResult==0){ printf("Welcome \r\n"); }else{ printf("fail \r\n"); } getchar(); return 0; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

就是一段读取文件后判断内容是否和预期相等。

这段代码代码在不开启任何系统保护时会利用

fscanf进行栈溢出。

fscanf会一直读取字符串直到碰到特殊字符为止,而cPas又是在栈上的,假设我们有如下骚操作:

恶意程序伪装为pd.txt,并且大小大于20字节。那么将会覆盖原始的栈上存储的返回地址。

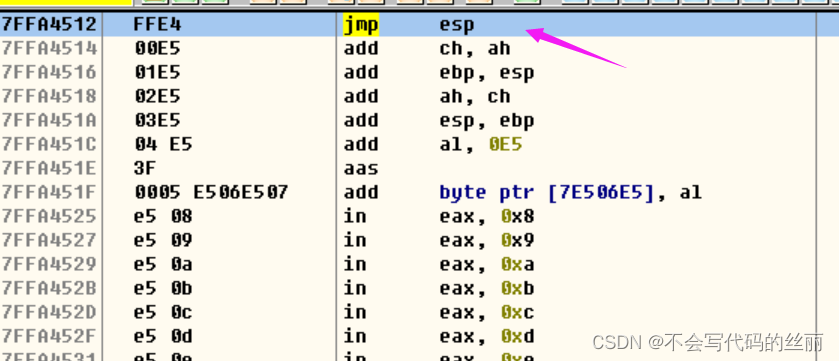

是一个很特殊的地址7ffa4512,大多数用户电脑这个内存地址都是一个特殊的指令jmp esp.我们把这个地址称为通用跳板地址,当然你可以找到其他类似地址。

也就是函数返回时会执行 jmp esp,转而跳转到我们栈溢出的代码。

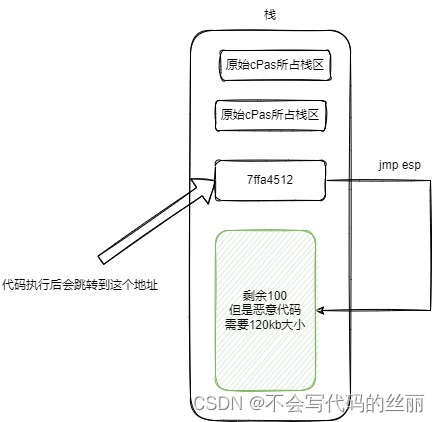

我们绘制一个流程如下:

当你写了一伪装的pd.txt伪装文件后你会发现你的.恶意代码太长了,原始程序预留空间不足。

于是乎我们会在此利用

fscanf漏洞,但在利用前首先抬起栈保证足够的存储空间放入恶意代码。fscanf会截断特殊字符,所以你的恶意代码可能会被截断,因此我们需要对恶意代码出现截断字符进行转义,我们采取异或方式进行处理。鄙人写了一个小程序方便快速转义,可以通过下文链接下载。

我们从头整理我们需要做的事情:

- 伪装"pd.txt"

- “pd.txt” 内部进行栈溢出

- “pd.txt” 再次利用scanf 进行栈溢出加载恶意程序

- 异或返回恶意程序源代码

- 运行异或代码

保护

下面两个安全开关都会校验内存区域的可执行权限。一般情况下不可执行区域的权限不会严格检验。

-

开启电脑DEP

-

PE中开启部分特性

跳板地址改为修改权限即可绕过这类保护

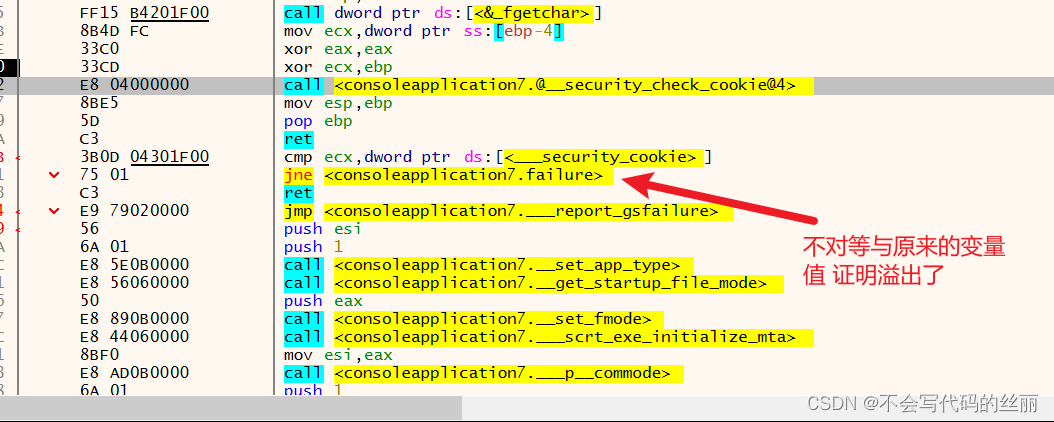

- 编译器开启GS选项

GS 安全选项

开了这个选项后,编译时会在函数EBP之前插入一个探测数据。如下图所示

在函数进入后 会放一个变量到栈区中,在函数返回前插入一段代码检测这个变量是否改变。

工具

我们编写shellcode时可以利用已有的工具帮助我们快速生产符合预期的代码,比如过滤掉特殊敏感字符。如注明的

MSF程序.

比如下面的命令會生成一個代碼無關的messagebox汇编代码msfvenom -p windows/messagebox -e x86/shikata_ga_nai -f raw -o shellcode0- 1

源码

-

相关阅读:

杨辉三角又称贾宪三角形,帕斯卡三角形,是二项式系数在三角形中的一种几何排列,具体形式如图所示。

如何使用grafana 下JSON API访问展示接口数据

DatasetDM: Synthesizing Data with Perception Annotations Using Diffusion Models

XLSX json转文本流 & json转文件

java计算机毕业设计网上拍卖系统MyBatis+系统+LW文档+源码+调试部署

MAC终端美化

MySQL的启动选项

企业精密空调运营,这才是最好的方法!

VM——绘制亮度均匀性曲线

【web服务】nginx为什么这么受企业欢迎?看完这边文章你就懂了

- 原文地址:https://blog.csdn.net/qfanmingyiq/article/details/125465272