-

老生常谈,永恒之蓝-winxp

老生常谈,永恒之蓝-winxp

环境说明:

攻击机:kali

靶机:windows xp sp2

靶机开放服务:无,IE浏览器版本 6.0信息收集:

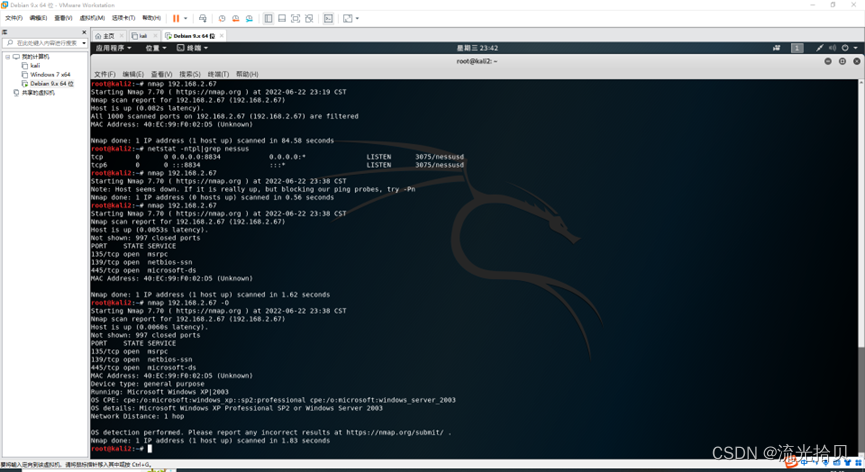

扫描当前网段存活主机,发现目标主机:IP:192.168.2.67

查询靶机开放端口与操作系统,识别为:windows7 sp2,且可以看到445端口开放:

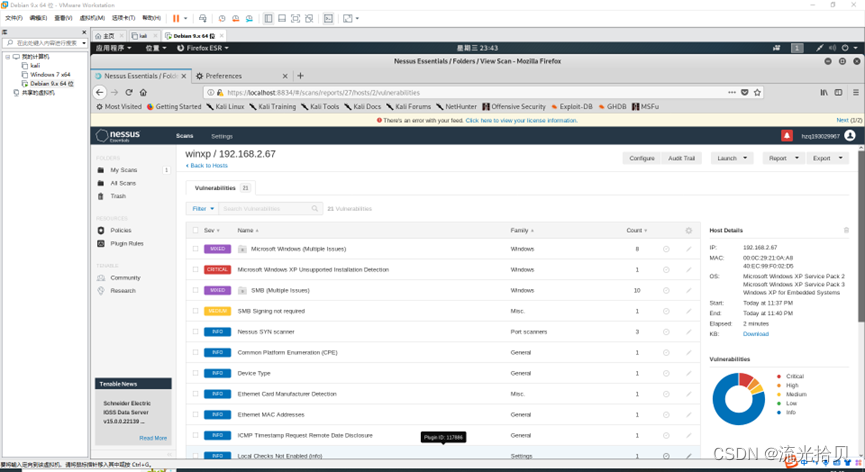

用nessus扫描,发现靶机存在漏洞:

渗透测试:

通过扫描可以看到靶机存在大量漏洞,本次渗透测试选择经典漏洞ms17_010(永恒之蓝)进行测试。

(1)打开msf,搜索ms17_010,并选择攻击方式为远程代码执行:

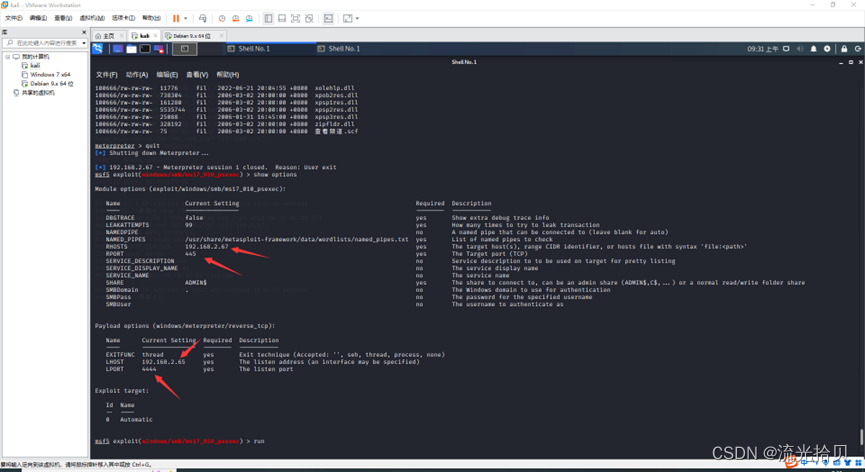

(2)使用该方式,并设置payload为基于windows的Meterpreter模块,链接方式为TCP:

(3)查看options选项,并设置rhost地址为靶机地址:192.168.2.67,端口为默认的445端口,lhost为kali地址,lport监听端口

默认为4444端口:

(4)开始攻击:

(5)攻击成功:进入靶机的系统盘:

获取靶机指定文件:

攻击流量分析:

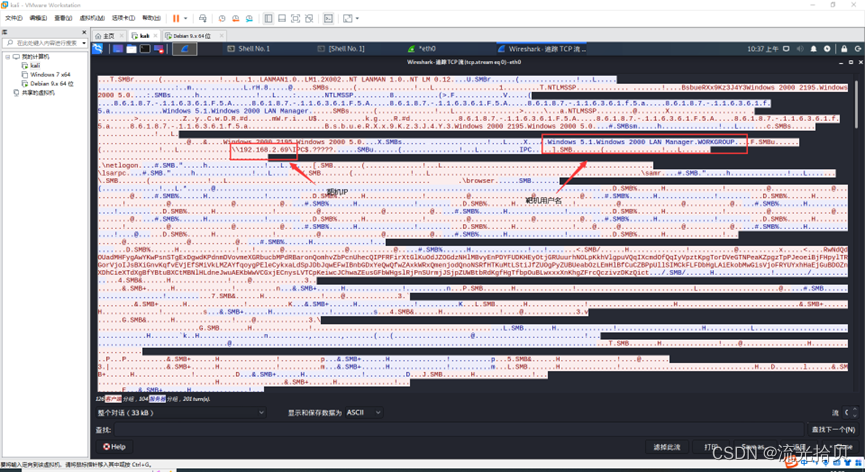

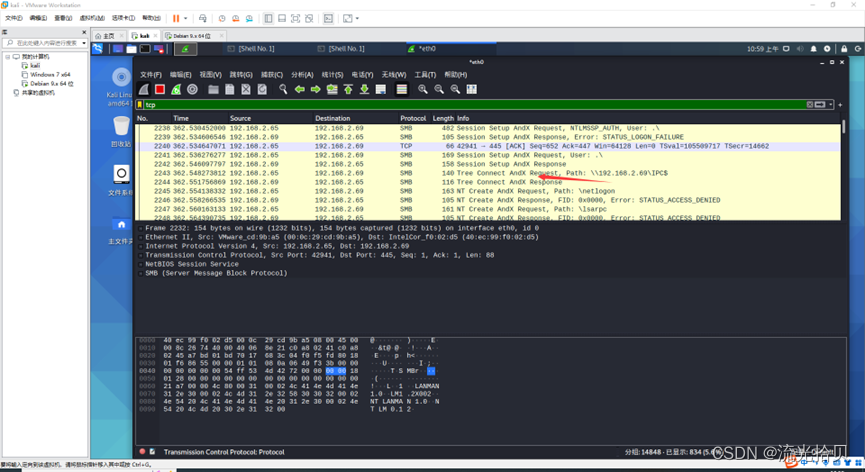

Ps:由于上一个攻击靶机被打成了蓝屏,并且无法启动,所以分析时换了一个新靶机,IP地址变为192.168.2.69

开始攻击后,先建立TCP链接,如图发送SYN帧并收到ACK帧,三次握手,成功建立链接。并通过445端口成功启用SMB协议,

建立端对端的传输。

Kali向靶机发送一个SMB的Negotiate Protocol Request(协商协议请求)数据报,并列出SMB协议的版本,靶机回传,同意请求,并返回ACK帧,然后kali发起一个Session setup X reques,并表明身份为.\(终端用户),从而调用靶机cmd。靶机回传Response同意链接。

追踪TCP流,获取靶机信息:

认证成功后kali发送树链接请求数据包,列出需要访问的网络资源:

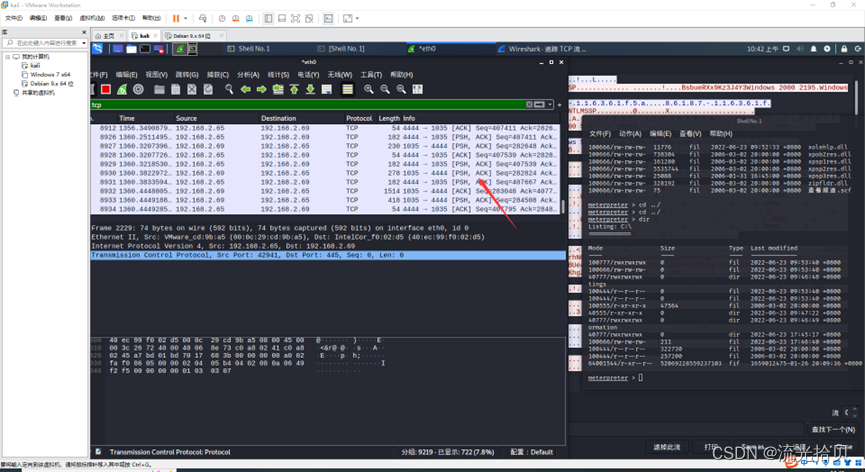

在kali中执行dir操作,可见回传PSH帧,产生数据传输:

在kali中执行dir操作,可见回传PSH帧,产生数据传输:

靶机防御:

在靶机中开启防护墙,并编辑出入站规则,关闭445端口的访问,使kali链接中断(发送数据无回传确认):

-

相关阅读:

使用.Net对图片进行裁剪、缩放、与加水印

flink 8081 web页面无法被局域网内其他机器访问

上行取消指示 DCI format 2_4

LeetCode | 198. House Robber, 213. House Robber II, 337. House Robber III

PostgreSQL(二)Procedural Language使用的最佳实践

React 组件化是什么?

GEE中核函数在不同缩放级别下的区别

list中符合 多条件中筛选符合条件的值

CAPL实现CRC8的几种方式

mysql存储过程

- 原文地址:https://blog.csdn.net/liuguangshibei/article/details/125448026