-

网安面经之文件上传漏洞

一、文件上传漏洞

1、文件上传漏洞的原理?危害?修复?

原理:⽂件上传漏洞是发⽣在有上传功能的应⽤中,如果应⽤程序对⽤户上传的⽂件没有控制或者存在缺陷,攻击者可以利⽤应⽤上传功能存在的缺陷,上传⽊⻢、病毒等有危害的⽂件到服务器上⾯,从而控制服务器。

危害:会造成⽹⻚篡改、⽹站挂⻢、服务器被远程控制、被安装后⻔等。

修复:1、使用白名单限制文件上传的类型。 2、对上传文件进行随机重命名,并且文件的扩展名不允许用户自定义。 3、对文件上传的文件夹进行权限限制,去掉脚本的执行权限。 4、对文件的内容进行恶意代码的检测。

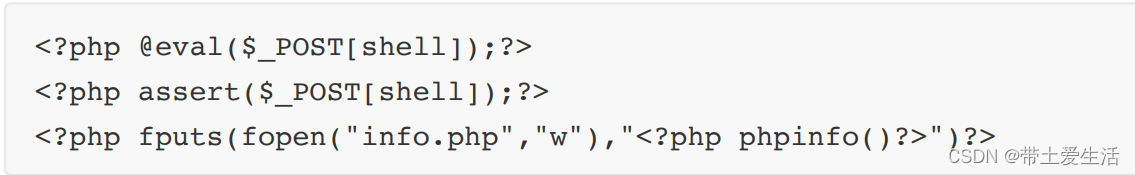

2、一句话木马

第一句:任何可以访问此PHP文件的用户都可以向它发送包含PHP代码的POST请求,并通过

shell字段执行这些代码。第二句:当发送一个 POST 请求到包含这段代码的 PHP 脚本,并包含一个名为

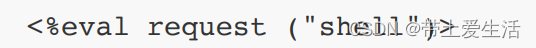

shell的参数时,这个参数的值(作为 PHP 代码)将被assert()执行。这意味着任何用户都可以发送恶意代码来执行,例如删除文件、访问数据库、执行系统命令等。asp一句话木马:

3、文件上传有哪些绕过方式?

1,构造特殊后缀:构造特定的文件后缀来绕过文件上传的限制。例如,可以构造如

.pphphp这样的后缀,因为某些系统可能只检查文件名的末尾部分来确定文件类型。2,利用00截断:在PHP 5.3及更早版本中,可以利用

%00来截断文件名。当文件路径或文件名中包含%00时,PHP会将其视为字符串的结束,从而可能绕过对文件扩展名的检查。但是这种方法在较新版本的PHP中可能不再有效。3,修改MIME类型:HTTP请求中的

Content-Type字段用于指定上传文件的MIME类型。在某些情况下,可以通过修改此字段的值来绕过对文件类型的限制。4,结合其他漏洞:有时,文件上传漏洞可能与其他类型的漏洞(如文件包含漏洞)结合使用,以实现更复杂的攻击。例如,可以上传一个被修改为具有特定前缀(如

GIF89a)的PHP文件,然后利用文件包含漏洞来执行该文件。5,利用.htaccess文件:在Apache服务器上,

.htaccess文件用于配置目录的访问权限和其他设置。如果攻击者能够上传一个包含恶意配置的.htaccess文件,他们可能会改变目录的访问权限,从而绕过对文件上传的限制。4、绕过黑白名单方法:

1、黑名单:a、后缀名不完整 .php5 .phtml等 ;b、上传.htacess c、大小写 d、在数据包中 后文件缀名前加空格 e、后缀名前加. f、加上::$DATA g、未循环验证,可以使用x.php..类似的方法

2.白名单(一般需要配合其他漏洞一起利用) a:%00截断 ;b:图片马; c:条件竞争;

5、关于windows特性的绕过方式有哪些?

-

相关阅读:

UE 调整材质UV贴图长宽比例

C++的继承(十):虚函数和Debug

想记录一下基于Arduino的从入门到提升的开发这一系列的记录。

18.9k star!一个高性能的嵌入式分析型数据库,主要用于数据分析和数据处理任务

docker入门(利用docker部署web应用)

【虹科干货】Redis Enterprise vs ElastiCache——如何选择缓存解决方案?

神经网络中的算法-梯度下降算法的优化

jsp+sql毕业生招聘系统免费系统+论文

在什么情况下要向美国专利商标局申请临时专利?

一同走进Linux的“基操”世界

- 原文地址:https://blog.csdn.net/weixin_63116337/article/details/138674034