-

Linux搭建SFTP服务器

案例:搭建SFTP服务器

SFTP(SSH文件传输协议)

SFTP(SSH文件传输协议)是一种安全的文件传输协议,用于在计算机之间传输文件。它基于SSH(安全外壳协议)的子系统,提供了加密的、可靠的数据传输通道,用于在客户端和服务器之间安全地传输文件。

SFTP的特点:

- 安全性: SFTP通过SSH协议进行数据传输,使用了加密和身份验证机制,因此提供了高度的安全性,能够有效防止数据被窃听和篡改。

- 功能丰富: SFTP支持文件上传、下载、删除、重命名等文件操作,同时还支持文件夹的创建和管理,提供了丰富的功能以满足各种文件传输需求。

- 跨平台性: SFTP是一种标准化的协议,可以在多种操作系统上使用,包括Linux、Windows、macOS等,因此非常灵活和通用。

- 灵活性: SFTP允许用户使用多种客户端工具进行文件传输,包括命令行工具、图形界面工具以及基于Web的工具,使得用户可以根据自己的偏好选择合适的工具进行操作。

SFTP的应用场景:

- 远程服务器管理: 系统管理员可以使用SFTP来管理远程服务器,例如上传、下载和更新文件,进行日志文件的查看和分析等操作。

- 网站维护: 网站管理员可以使用SFTP来上传和下载网站文件,更新网站内容,管理网站的静态资源和动态脚本文件等。

- 备份和恢复: 用户可以使用SFTP来进行文件备份和恢复操作,将重要数据备份到远程服务器上,以防止本地数据丢失或损坏。

- 文件共享: 团队成员可以使用SFTP来共享文件和资源,进行协作编辑和版本控制,保持团队之间的工作同步和一致。

下面我们来在Linux中搭建一台SFTP服务器

步骤序号 步骤描述 1 安装OpenSSH服务器软件包 2 配置SSH服务,启用SFTP子系统 3 创建SFTP用户组 4 创建SFTP用户,设置家目录和访问权限 5 重启SSH服务使配置生效 6 测试SFTP连接,确认服务器能够接受SFTP客户端的连接 1、创建用户组

在搭建SFTP服务器时创建用户组是为了更好地管理和控制用户的访问权限。简单来说,通过创建用户组,你可以将具有相似权限和访问需求的用户组织在一起,并轻松地为他们设置统一的文件访问权限和限制。这样可以更有效地管理SFTP服务器的安全性,并确保只有授权用户能够访问和传输文件。

# 创建一个新的用户组,用于管理SFTP用户。 groupadd GWSFTP- 1

- 2

2、创建用户

创建用户是为了允许特定的个体或实体通过SFTP协议访问服务器并进行文件传输。单独设置用户还有以下好处

- 身份验证:每个用户都有自己的用户名和密码,这样可以确保只有授权的用户能够访问服务器。

- 访问控制:可以根据每个用户的需求和角色设置不同的访问权限,限制其对文件系统的访问范围,从而确保安全性。

- 跟踪和管理:通过用户账户,管理员可以追踪每个用户的活动,包括登录时间、文件传输记录等,并对用户进行管理和监控。

- 个性化配置:每个用户可以有自己的配置文件、家目录和设置,这样可以根据用户的需要进行个性化定制。

# 创建一个新的SFTP用户,并将其添加到 GWSFTP 组中。 useradd -m -G GWSFTP -s /bin/false hrfan_sftp # 为用户设置密码 passwd hrfan_sftp- 1

- 2

- 3

- 4

- 5

# -m 选项表示创建用户的主目录,如果不存在则会自动创建。 # -G GWSFTP选项表示将新用户添加到GWSFTP组中。 # -s /bin/false选项表示指定用户的登录shell为/bin/false,这意味着该用户无法登录到系统。 # hrfan_sftp是新创建的用户名。- 1

- 2

- 3

- 4

3、设置SFPT目录

单独设置SFTP目录是为了限制用户的访问范围,提高服务器的安全性。具体来说, 还有以下几点优点

- 限制访问范围:将用户限制在特定的目录下,可以防止其访问服务器上的其他敏感文件和目录,降低了潜在的安全风险。

- 减少误操作:用户只能在其指定的目录下进行操作,减少了意外删除或修改其他重要文件的风险。

- 简化权限管理:通过单独设置SFTP目录,管理员可以更轻松地管理用户的访问权限,而不必担心用户越权访问其他目录。

- 提高隔离性:将不同用户的文件隔离在不同的目录下,有助于提高文件的隔离性,减少因用户错误操作或恶意行为而造成的影响范围。

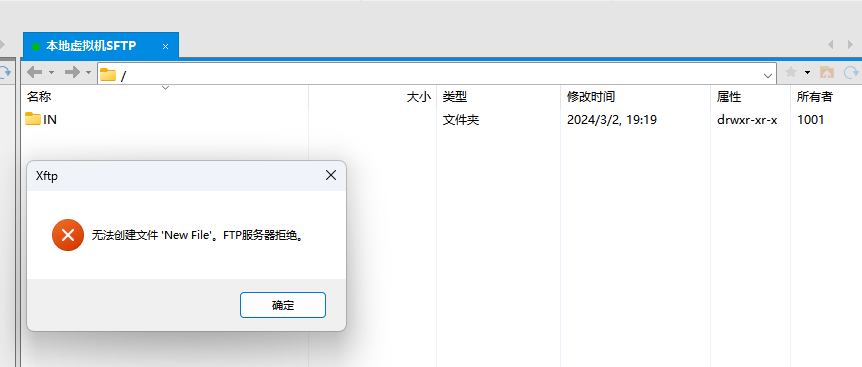

# 设置SFTP的文件目录,可以执行以下操作 最好按照上面的思路来,否则可能连不上SFTP服务器: 首先建立file目录,他的拥有者必须是root,并且其他用户不能拥有写入的权限(ChrootDirectory 这个选项要求的),即权限不能超过755(否则连不上) 很明显,这样,我们使用SFTP用户登录就只能进行下载操作,无法上传文件; 所以在/file/IN目录下建一个用于上传和下载的目录,他的拥有者可以是SFTP用户,可以无限制操作该目录下的文件;- 1

- 2

- 3

- 4

- 5

# 创建SFTP用户目录文件 mkdir /file # 分配文件所属的组 chown root:GWSFTP /file # 修改权限 chmod 755 /file # 创建专属用户的文件 mkdir -p /file/IN chown hrfan_sftp:GWSFTP /file/IN chmod 755 /file/IN- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

4、修改服务器的SFTP配置

# 编辑/etc/ssh/sshd_config文件,注释其中的Subsystem sftp /usr/libexec/openssh/sftp-server,然后新增配置如下: # 我的SFTP配置- 1

- 2

- 3

Subsystem sftp internal-sftp # SFTP子系统使用内置的SFTP服务器 Match Group GWSFTP # 以下配置仅适用于属于该组的用户 ChrootDirectory /file # 目录限制 ForceCommand internal-sftp # 强制用户使用内置的SFTP服务器进行会话,而不允许执行其他命令 AllowTcpForwarding no # 禁止TCP转发 X11Forwarding no # 禁止X11转发- 1

- 2

- 3

- 4

- 5

- 6

5、检查配置是否正确

sshd -t # 重启 sshd systemctl restart sshd- 1

- 2

- 3

- 4

6、修改端口

# 如果使用的是 firewall-cmd firewall-cmd --permanent --zone=public --add-port=5678/tcp # 需要先开启防火墙端口 firewall-cmd --reload # 修改 /etc/ssh/sshd_config文件 注释进行修改 Port 5678 # 查询sftp连接日志 tail -f /var/log/auth.log- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

7.测试是否连接成功

-

相关阅读:

【小程序项目开发-- 京东商城】uni-app开发之配置tabBar & 窗口样式

C#面:请解释ASP.NET中的web页面与其隐藏类之间的关系

敏捷管理工具和scrum敏捷管理方法介绍

C# pythonnet(1)_传感器数据清洗算法

【算法100天 | 18】回文链表的多种解法(JAVA实现)

Spring事务@Transactional 注解下,事务失效的七种场景

2023数字科技生态展,移远通信解锁新成就

[附源码]Python计算机毕业设计电影网站系统设计

配置VUE环境过程中 npm报错的处理方案以及VUE环境搭建过程

Skywalking(8.7)安装以及docker镜像打包

- 原文地址:https://blog.csdn.net/q1372302825/article/details/136420987