-

HCIP-一、RSTP 特性及安全

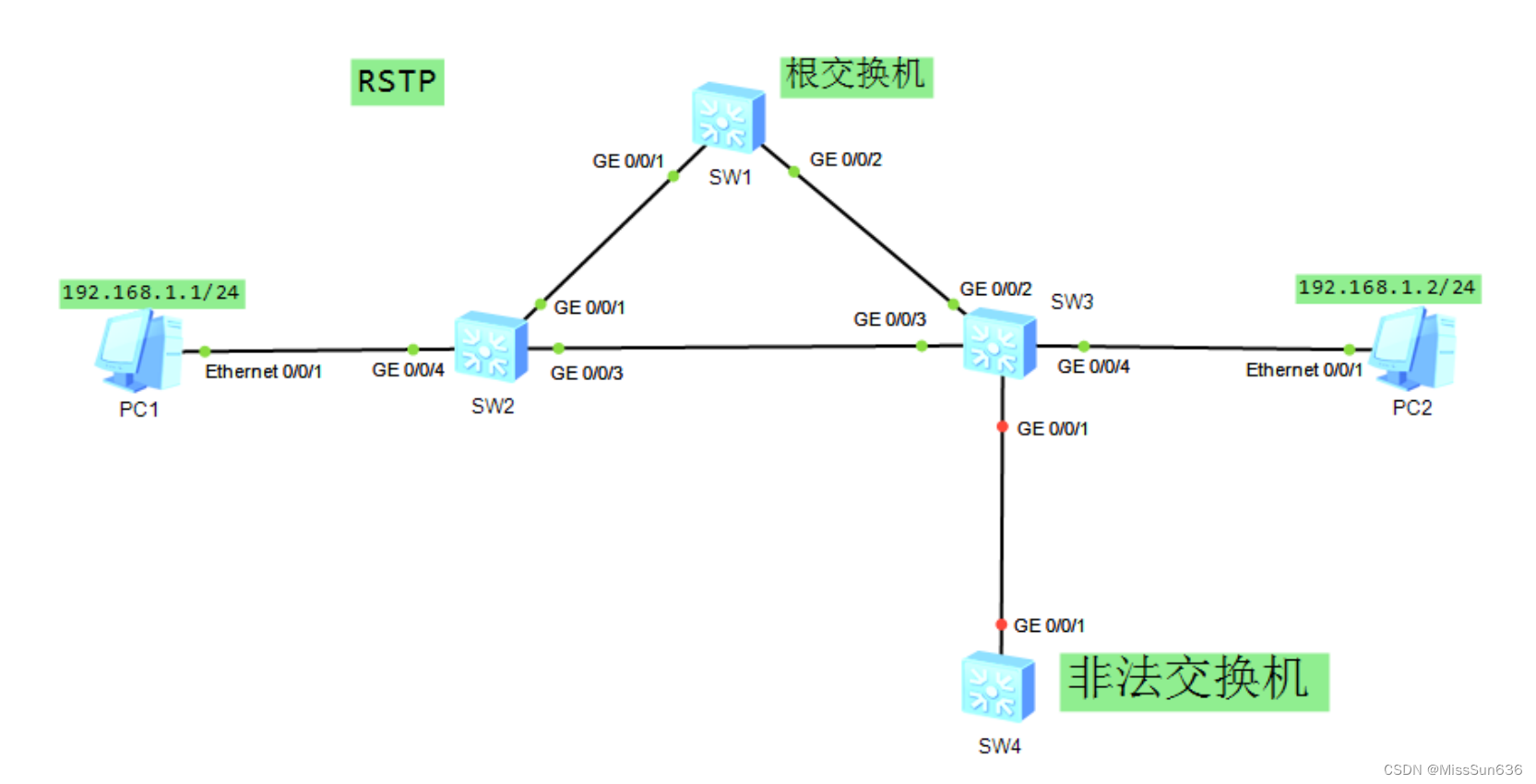

实验拓扑

实验需求及解法

//1.SW1/2/3是企业内部交换机,如图所示配置各设备名称。 //2.配置VLAN,需求如下: //1)SW1/2/3创建vlan10 [SW1]vlan batch 10 [SW2]vlan batch 10 [SW3]vlan batch 10 //2)将PC1与PC2划入VLAN10,使用access链路。 [SW2]int g0/0/4 [SW2-GigabitEthernet0/0/4]port link-type access [SW2-GigabitEthernet0/0/4]port default vlan 10 # [SW3]int g0/0/4 [SW3-GigabitEthernet0/0/4]port link-type access [SW3-GigabitEthernet0/0/4]port default vlan 10 //3)SW1/2/3之间时间trunk链路,仅允许vlan10通过。 [SW1]int g0/0/1 [SW1-GigabitEthernet0/0/1]port link-type trunk [SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 [SW1-GigabitEthernet0/0/1]int g0/0/2 [SW1-GigabitEthernet0/0/2] port link-type trunk [SW1-GigabitEthernet0/0/2] port trunk allow-pass vlan 10 # [SW2]int g0/0/1 [SW2-GigabitEthernet0/0/1]port link-type trunk [SW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 [SW2-GigabitEthernet0/0/1]int g0/0/2 [SW2-GigabitEthernet0/0/2] port link-type trunk [SW2-GigabitEthernet0/0/2] port trunk allow-pass vlan 10 # [SW3]int g0/0/2 [SW3-GigabitEthernet0/0/2]port link-type trunk [SW3-GigabitEthernet0/0/2]port trunk allow-pass vlan 10 [SW3-GigabitEthernet0/0/2]int g0/0/3 [SW3-GigabitEthernet0/0/3] port link-type trunk [SW3-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 //3.配置STP,需求如下: //1)SW1/2/3使用RSTP [SW1]stp mode rstp [SW2]stp mode rstp [SW3]stp mode rstp //2)将SW1设置为根桥,SW2设备设置为次根,不允许使用priority命令配置。 [SW1]stp root primary [SW2]stp root secondary //3)使用display stp brief命令观察三台交换机的端口角色和端口状态。 //4)SW2与PC互联的接口配置边缘端口,加快收敛速度。 [SW2]int g0/0/4 [SW2-GigabitEthernet0/0/4]stp edged-port enable //4.SW3上配置STP保护功能,需求如下: //1)SW3在系统视图下启用边缘端口功能,将所有端口默认配置为边缘端口。 [SW3]stp edged-port default //2)SW3与SW1/2互联的端口关闭边缘端口功能,以免影响交换机之间通信。 [SW3]int g0/0/2 [SW3-GigabitEthernet0/0/2]stp edged-port disable [SW3-GigabitEthernet0/0/2]int g0/0/3 [SW3-GigabitEthernet0/0/3]stp edged-port disable //3)在SW3上全局启用bpdu保护功能,防止非法交换机接入。 [SW3]stp bpdu-protection //4)打开非法交换机的G0/0/1接口,查看SW3的端口状态。 [Huawei]int g0/0/1 [Huawei-GigabitEthernet0/0/1]undo shutdown //非法交换机接口开启 [SW3]display stp brief MSTID Port Role STP State Protection 0 GigabitEthernet0/0/2 ROOT FORWARDING NONE 0 GigabitEthernet0/0/3 ALTE DISCARDING NONE 0 GigabitEthernet0/0/4 DESI FORWARDING BPDU //发现生成树中没有与非法交换机相连的G0/0/1口 [SW3]int g0/0/1 [SW3-GigabitEthernet0/0/1]dis this interface GigabitEthernet0/0/1 shutdown //发现SW3的G0/0/1口自动shutdown //5.使用 PC1 长 pingPC2,然后关闭 SW2 的 G0/0/1 口,观察链路切换时间。 //(特别说明,因模拟器不能完美的模拟拓扑变化时 TC 报文引起的 mac 地址表更新,所以该实验会存在切换后无法 ping 通的 bug。需要 ctrl+c 打断 ping 后,重新 ping,或者从 PC2pingPC1 测试。)- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

本篇实验拓扑及配置步骤参考资料来自思博教育

-

相关阅读:

vue 页面的css样式代码多,怎么把css样式代码做成独立的文件,然后引用进来;以及style的scoped标签介绍以及scoped穿透介绍

kafka 集群搭建

为 DevOps 战士准备的 Linux 命令

myql的三种删除方式:delete truncate drop

babel原理

二维码智慧门牌管理系统升级:深入了解5种数据权限

12345

lv7 嵌入式开发-网络编程开发 13 UNIX域套接字

2022最火的Linux性能分析工具--perf

Android Studio 的六种基本布局

- 原文地址:https://blog.csdn.net/qq_33794290/article/details/134530438