-

网络安全深入学习第八课——正向代理(工具:ReGeorg)

一、环境配置

攻击机(IP:192.168.50.244)

跳板机(IP:192.168.50.137,IP: 172.10.10.128)

内网机(IP:172.10.10.129)

跳板机和内网机都开启Web服务,内网机同时也开启远程桌面连接用于测试工具:ReGeorg

开始时,攻击机可以直接访问跳板机,跳板机可以直接访问内网机,但是攻击机不能直接访问内网机。

二、开始模拟

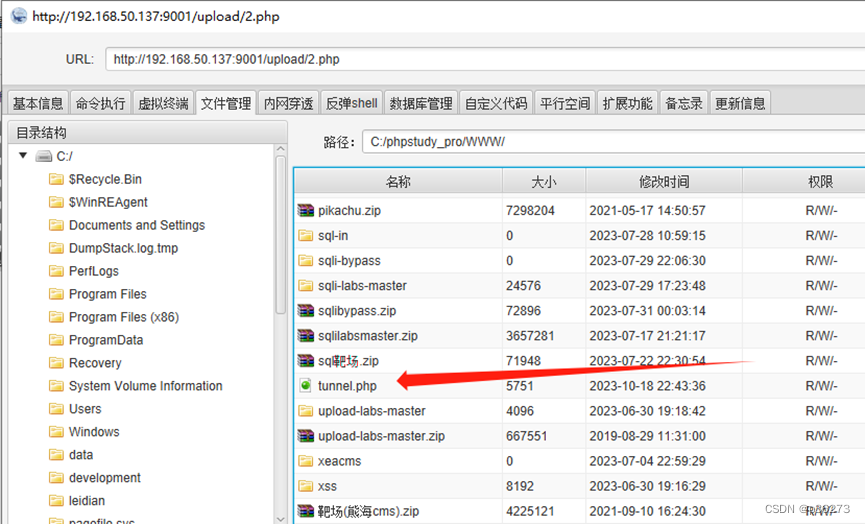

1、拿下跳板机的Webshell权限,并上传shell文件

这是利用了跳板机中的文件上传靶场来上传了shell文件,具体步骤就不演示了。

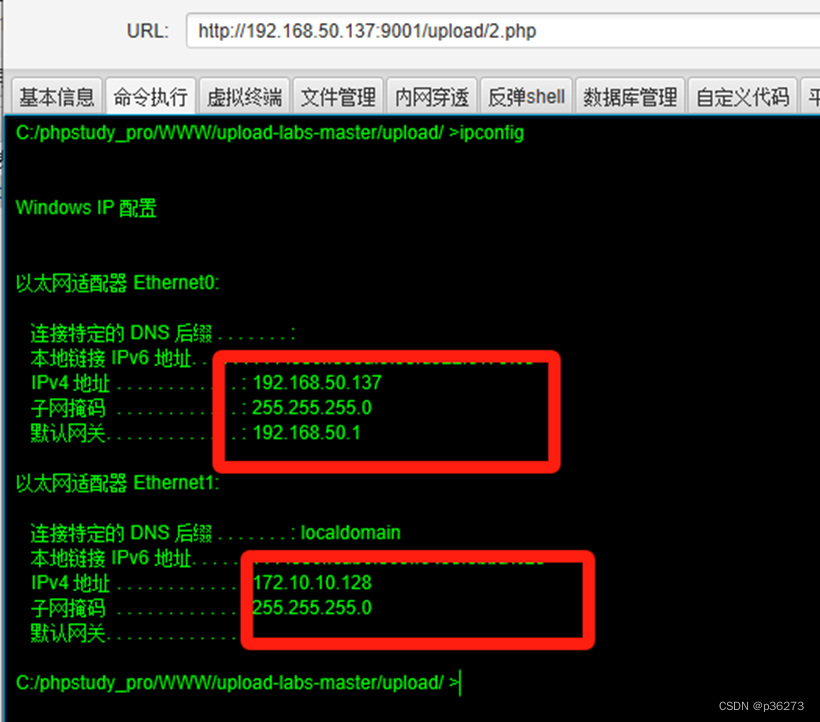

1.1、查看跳板机网络环境

利用shell工具来连接,输入ipconfig命令来查看网段(这里假装不知道内网地址),

好家伙发现出来192.168.50.137这个IP外,还存在另一个内网IP:172.10.10.128

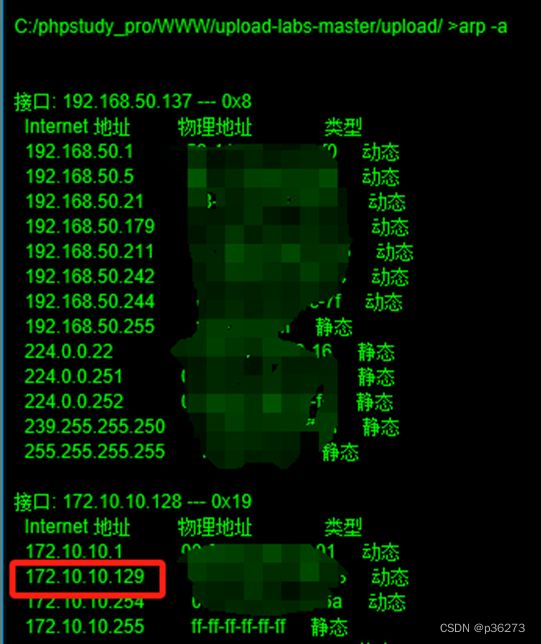

1.2、查看arp表

然后使用arp -a命令来查看arp表

好的,这里就发现172.10.10.0/24这个网段还存在一个127.10.10.129这台主机,接着就尝试横向渗透去连接这台主机了。2、使用ReGeorg来建立连接

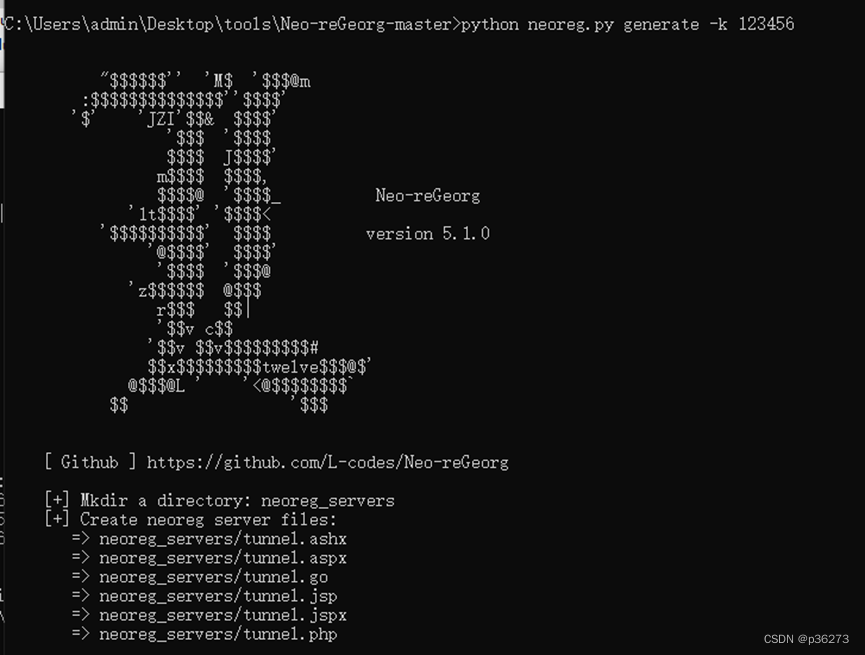

2.1、生产ReGeorg隧道文件

python neoreg.py generate -k password- 1

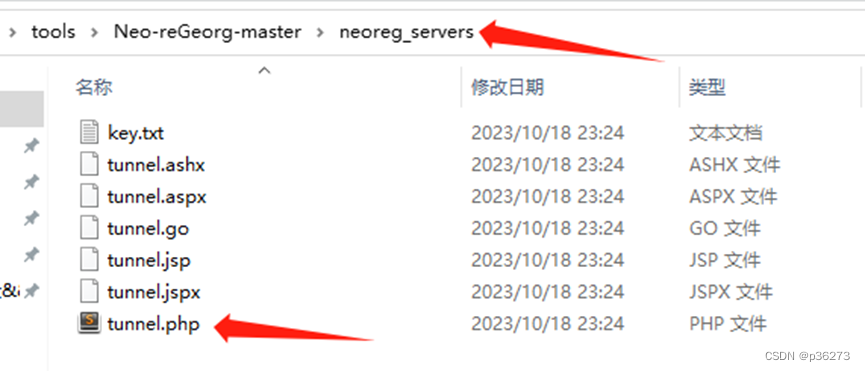

2.2、上传ReGeorg隧道的PHP脚本到跳板机

成功传上去了2.3、连接隧道

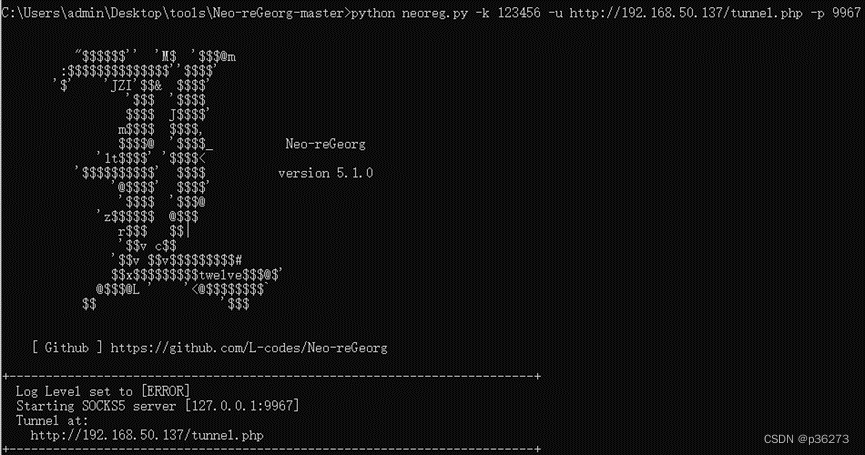

python neoreg.py -k <you_password> -u <url> -p <port>- 1

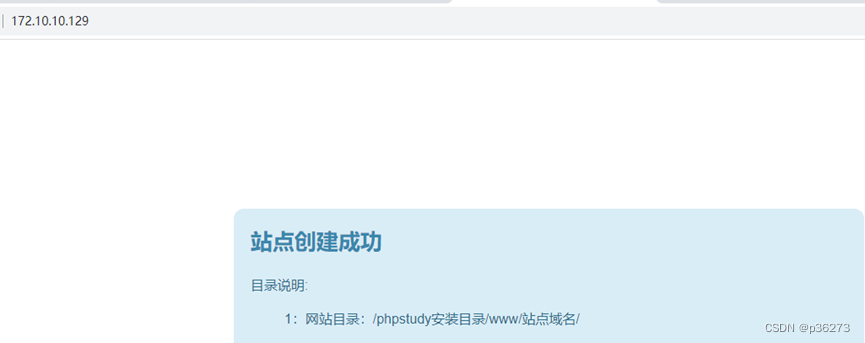

这里就设置流量都走9967端口,并且要注意这里使用的是SOCK5的方式2.4、尝试浏览器连接

设置浏览器代理

这样子就连接成功了。3、使用Proxifier尝试远程桌面连接内网机

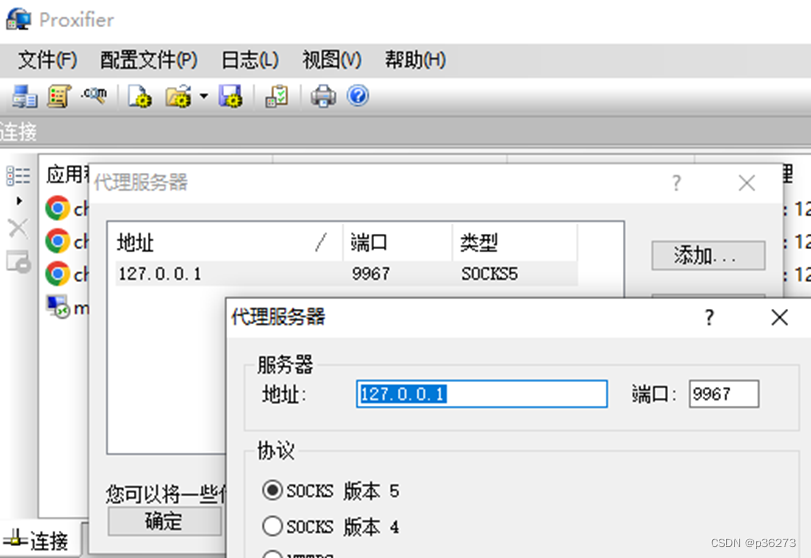

3.1、配置Proxifier代理服务器

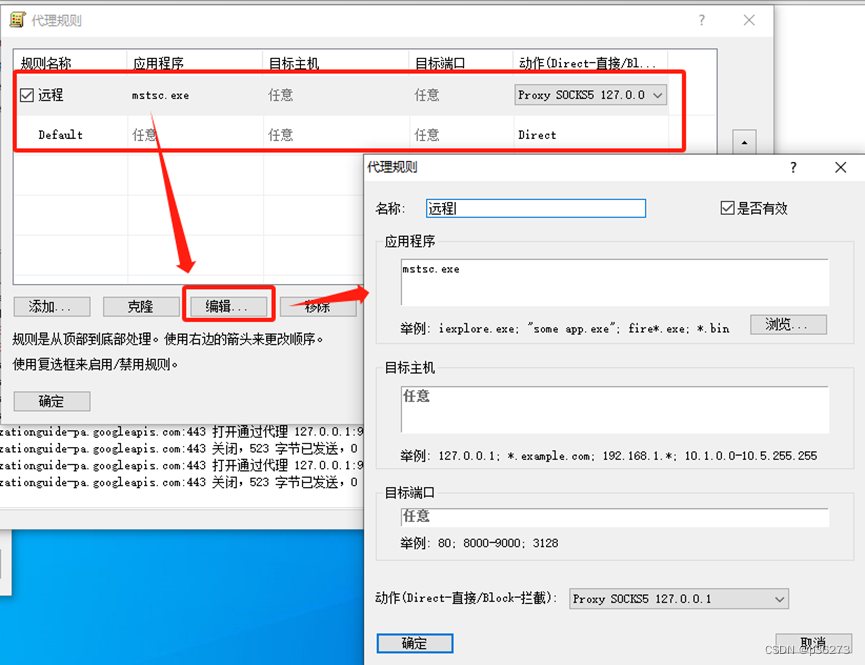

3.2、配置Proxifier代理规则

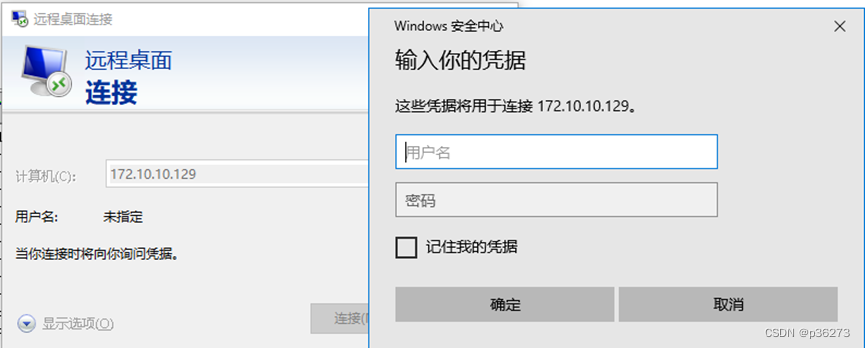

注意:远程桌面连接的进程是mstsc.exe3.3、尝试远程桌面连接

好了,这样就说明可以远程连接了。

-

相关阅读:

Pridwen: Universally Hardening SGX Programs via Load-Time Synthesis【ATC`22】

Vue入门篇:概念,快速入门,插值表达式,核心特性,基本Vue指令

基于模型设计和机载软件

大数据项目之电商数仓、业务数据介绍、业务数据模拟、生成业务数据、业务数据建模

MySQL(2) Explain

NNDL 实验六 卷积神经网络(3)基于ResNet18的图像分类

笔记(三)传统图机器学习的特征工程-节点

第十三章 类和对象——对象的初始化和清理

Redis6.0新特性、剖析线程模型(单线程和多线程)

分享一些领英添加客户的话术

- 原文地址:https://blog.csdn.net/p36273/article/details/134276097