-

Yakit工具篇:中间人攻击(平替Burp)的相关技巧-03

简介

前面写了一篇劫持过程相关的详细设置,以及标记/替换流量相关的配置,今天来介绍一下History处理,过滤流量等使用技巧和流程。

History的详细解释

所有流经 Yakit 的请求,都会在 History 中记录下来,我们可以通过该页面,查看传输的数据内容,对数据进行测试和验证。同时,对于拦截到的历史请求,都可以进行 web fuzzer(后续解释)进行进一步的测试,也可以对数据包进行插件的扫描等等的操作。

先对该页面的所有选项进行逐一介绍:

1.可以对不同的历史记录进行筛选,点击MITM就是针对MITM劫持的,点击插件就是插件的历史记录,点击爬虫就是爬虫的历史记录。

1.可以对不同的历史记录进行筛选,点击MITM就是针对MITM劫持的,点击插件就是插件的历史记录,点击爬虫就是爬虫的历史记录。

2.可以对协议进行过滤

3.可以通过关键字对历史记录进行搜索过滤

4.当我们选中复选框,我们就可以在批量操作的地方进行批量的处理相关的历史记录

5.清空所有的历史记录

选中某条历史记录可以进行菜单中的相关操作:

选中某条历史记录可以进行FUZZ和提取包里面的所有域名,也可以看到里面详细的包数据:

也可以直接通过点击历史记录列表右边的浏览器选项进行重新浏览和观察详细数据:

也可以直接通过点击历史记录列表右边的浏览器选项进行重新浏览和观察详细数据:

会出现更为详细的数据:

会出现更为详细的数据:

History中的所有数据包,均支持对数据包进行单个操作,或者批量操作,具体操作可分为:

History中的所有数据包,均支持对数据包进行单个操作,或者批量操作,具体操作可分为:- 选择数据包进行漏洞扫描

- 复制为POC模板(CSRF POPOC/yak POC/Portscan POC)

- 标记颜色 数据包作为数据对比

- 屏蔽删除

- 下载 Response body

其次选择单个数据包也可以对数据包进行编解码,修改请求类型等操作。

History的消息列表中主要包含请求序列号、请求协议和主机名、请求的方式、服务器端返回的HTTP状态码、URL路径、网站title、网站ip、请求长度、大小、等信息。过滤流量

MITM 交互劫持时会产生大量的日志记录,为了更友好的管理,Yakit提供了筛选过滤器功能。针对某些数据包我们不需要看见,或者屏蔽某些污染数据就可以输入需要过滤的条件,劫持时则不会劫持符合条件的数据包。

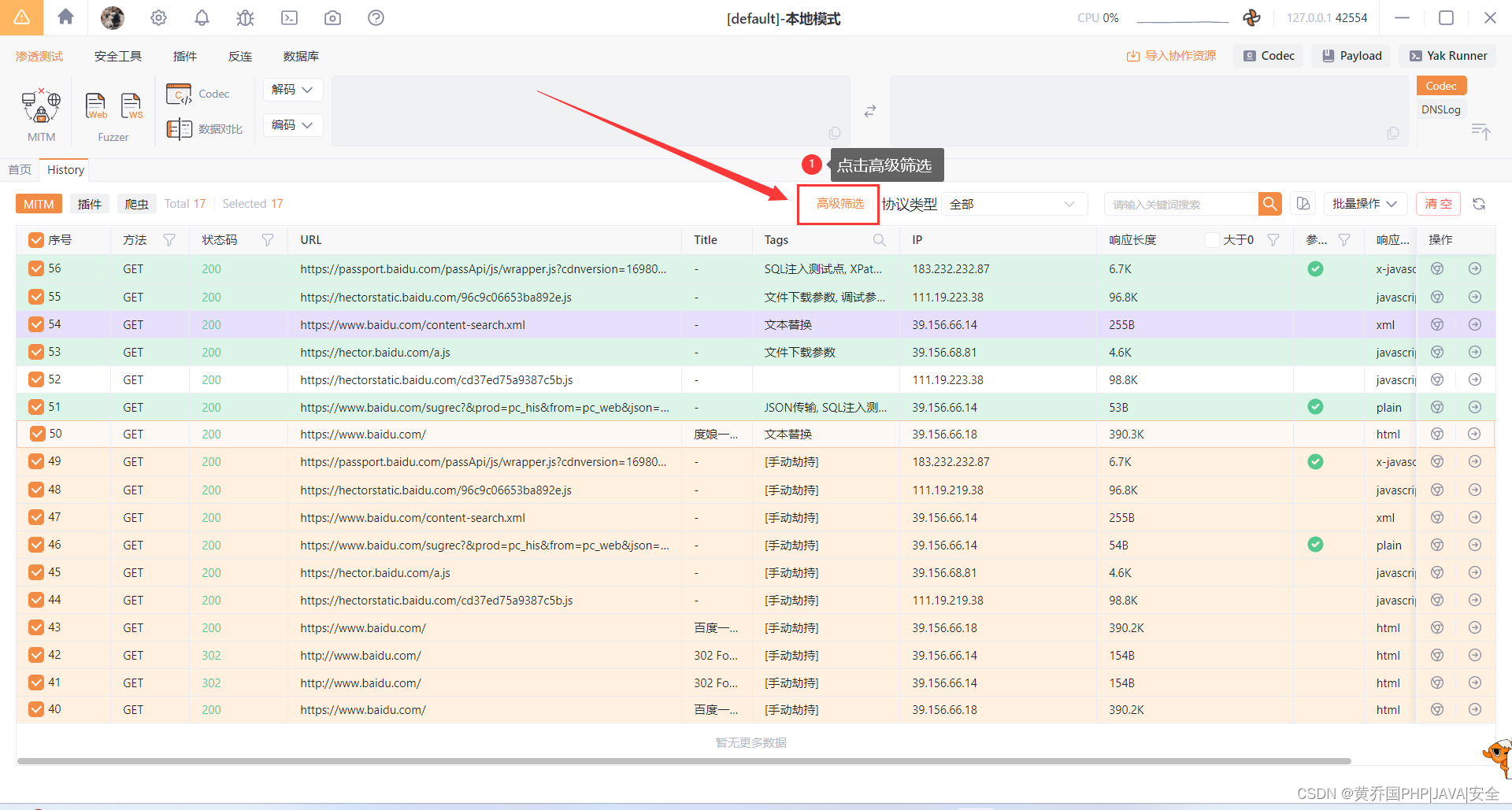

在劫持页面点击高级筛选,会出现配置页面:

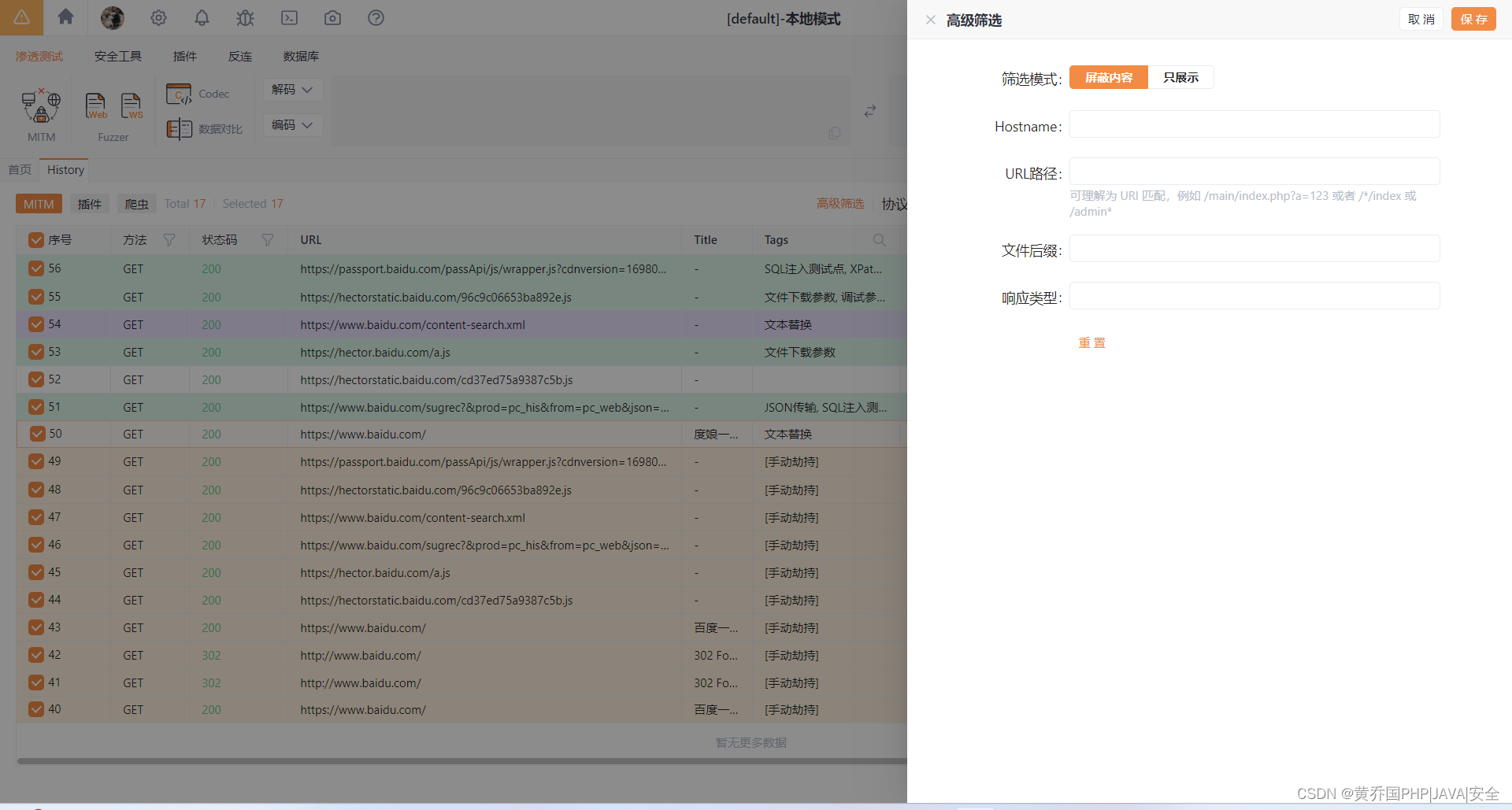

按照过滤条件的不同,过滤器划分出5个子选项,分别是:

按照过滤条件的不同,过滤器划分出5个子选项,分别是:1.按照Hostname过滤 你可以在包含Hostname 输入想要仅显示的hostname,来筛选只想要看到的相关Hostname的请求。也可以在排除Hostname中输入不想要看到的Hostname进行排除。

2.按照URL路径过滤 你可以在包含URL路径输入想要URL路径来匹配相关的请求,也可以在排除URL路径中输入不想要展示的URL来过滤不想要看到的请求。

3.按照文件后缀过滤 通过文件后缀在过滤消息列表。

4.按照响应类型来进行筛选。

此外在最上面可以决定筛选的模式,到底是屏蔽还是显示:

比如我们只想显示hostname的历史数据,在过滤前:

比如我们只想显示hostname的历史数据,在过滤前:

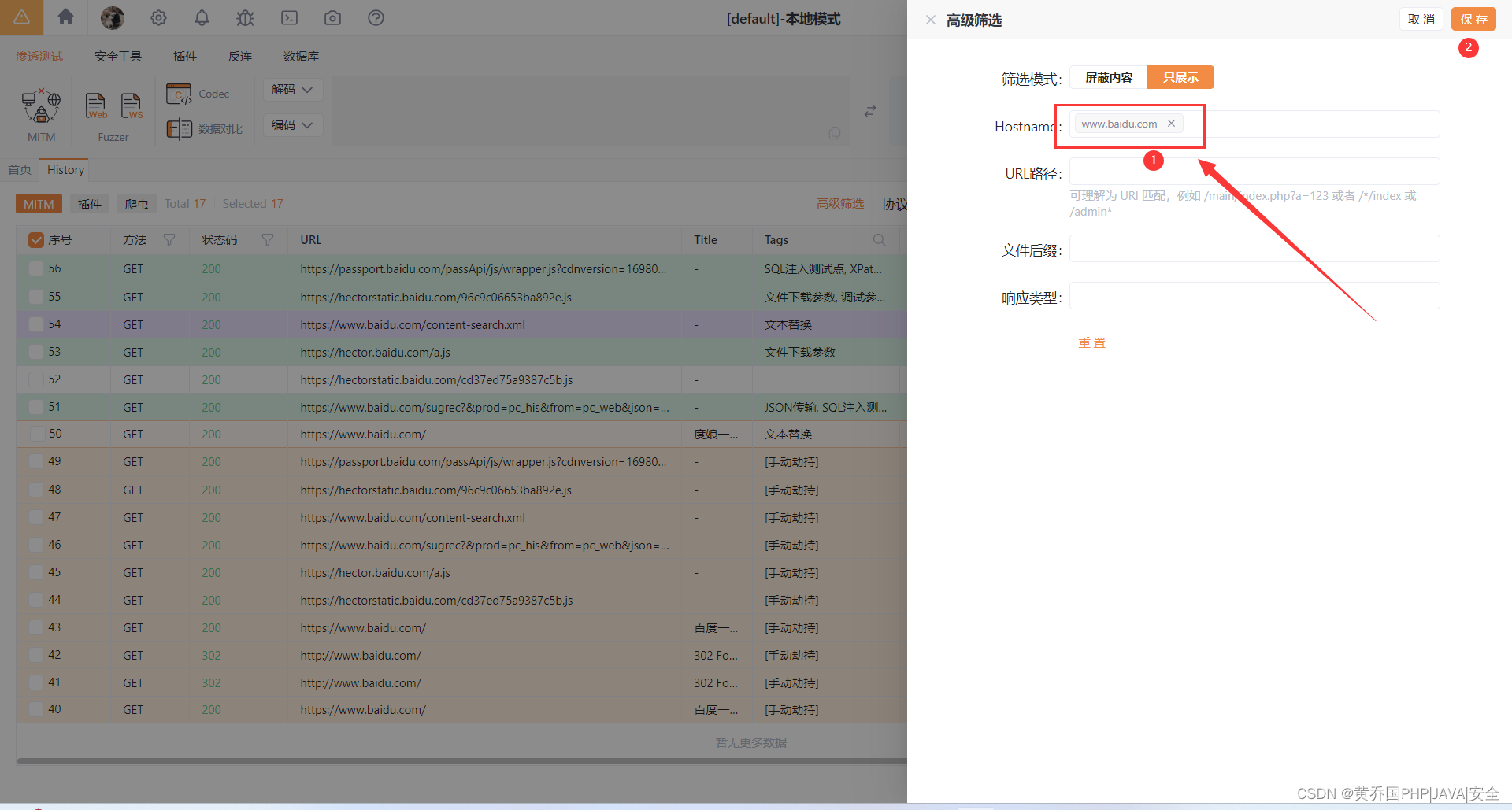

配置过滤规则:

配置过滤规则:

过滤后:

过滤后:

今天就分享到这里,后续使用技巧持续更新!

今天就分享到这里,后续使用技巧持续更新! -

相关阅读:

计算机竞赛 深度学习 opencv python 实现中国交通标志识别

STM32 BootLoader设置

公司如何对电脑软件进行统一管理?

如何使用Vue CLI进行预渲染

Qt QString toDouble 失败

面试官:ElasticSearch是什么,它有什么特性与使用场景?

Python爬虫入门:如何设置代理IP进行网络爬取

【机器学习+NER】手把手教你用机器学习CRF模型构建NER系统(CCL2021)

【linux实用命令】

Vue3+ECharts

- 原文地址:https://blog.csdn.net/miraclehw/article/details/134015857