-

【网络安全】 网络入侵检测

前言

网络安全检测是网络安全的重要组成部分。它可以帮助我们发现潜在的威胁,防止攻击者的入侵。在这一章节中,我们将详细介绍网络入侵检测,包括入侵检测系统(IDS)和入侵防御系统(IPS),以及如何使用它们来保护我们的网络。

【对网络安全感兴趣的同学点击此处即可领取282G网络安全学习资料】一、入侵检测系统(IDS)

入侵检测系统(IDS)是一种用于检测网络或系统中潜在威胁的设备或软件应用。它可以帮助我们发现未知的攻击,例如零日攻击,或者已知的攻击,例如DDoS攻击。

1.1 IDS的类型

IDS主要有两种类型:基于网络的IDS(NIDS)和基于主机的IDS(HIDS)。

- 基于网络的IDS(NIDS):NIDS是在网络级别工作的IDS。它通过监控网络流量来检测威胁。例如,如果NIDS检测到一种已知的攻击模式,例如SYN洪水攻击,它可以生成一个警告。

- 基于主机的IDS(HIDS):HIDS是在主机级别工作的IDS。它通过监控系统日志,文件系统变化,或者系统调用来检测威胁。例如,如果HIDS检测到一个文件被修改,而这个文件不应该被修改,它可以生成一个警告。

1.2 IDS的工作原理

IDS主要有两种工作原理:基于签名的检测和基于异常的检测。

- 基于签名的检测:基于签名的检测是通过比较网络流量或系统行为与已知的攻击签名来检测威胁。例如,如果IDS检测到网络流量中包含一个已知的攻击模式,例如SQL注入,它可以生成一个警告。

- 基于异常的检测:基于异常的检测是通过比较网络流量或系统行为与正常的模式来检测威胁。例如,如果IDS检测到网络流量中包含一个异常的模式,例如流量突然增加,它可以生成一个警告。

1.3 IDS的示例

一个常见的IDS是Snort。Snort是一个开源的NIDS,它可以用于检测网络中的威胁。以下是一个Snort的示例规则,它可以用于检测SYN洪水攻击:

alert tcp any any -> $HOME_NET 22 (flags: S; msg: "SYN flood attack detected"; threshold: type both, track by_src, count 100, seconds 10; sid:1000001;)- 1

这个规则会在10秒内检测到来自同一源的100个SYN包时,生成一个名为"SYN flood attack detected"的警告。

二、入侵防御系统(IPS)

入侵防御系统(IPS)是一种用于阻止网络或系统中潜在威胁的设备或软件应用。它可以帮助我们防止攻击者的入侵。IPS是IDS的一个扩展,它不仅可以检测威胁,还可以阻止威胁。

2.1 IPS的类型

IPS主要有两种类型:基于网络的IPS(NIPS)和基于主机的IPS(HIPS)。

- 基于网络的IPS(NIPS):NIPS是在网络级别工作的IPS。它通过监控网络流量来检测和阻止威胁。例如,如果NIPS检测到一种已知的攻击模式,例如SYN洪水攻击,它可以生成一个警告,并且阻止这个攻击。

- 基于主机的IPS(HIPS):HIPS是在主机级别工作的IPS。它通过监控系统日志,文件系统变化,或者系统调用来检测和阻止威胁。例如,如果HIPS检测到一个文件被修改,而这个文件不应该被修改,它可以生成一个警告,并且阻止这个修改。

2.2 IPS的工作原理

IPS的工作原理与IDS的工作原理相同,它也是基于签名的检测和基于异常的检测。但是,IPS不仅可以检测威胁,还可以阻止威胁。

2.3 IPS的示例

一个常见的IPS是Suricata。Suricata是一个开源的NIPS,它可以用于检测和阻止网络中的威胁。以下是一个Suricata的示例规则,它可以用于检测和阻止SYN洪水攻击:

drop tcp any any -> $HOME_NET 22 (flags: S; msg: "SYN flood attack detected"; threshold: type both, track by_src, count 100, seconds 10; sid:1000001;)- 1

这个规则会在10秒内检测到来自同一源的100个SYN包时,生成一个名为"SYN flood attack detected"的警告,并且阻止这个攻击。

三、应急响应

当IDS或IPS检测到一个威胁时,我们需要进行应急响应来处理这个威胁。应急响应主要包括以下步骤:

- 确认:首先,我们需要确认这个威胁。这可能需要查看IDS或IPS的日志,或者其他的证据,例如系统日志,网络流量,或者应用日志。

- 评估:然后,我们需要评估这个威胁的影响。这可能需要查看被攻击的系统或应用的状态,或者其他的信息,例如攻击者的信息,攻击的方式,或者攻击的目标。

- 响应:最后,我们需要响应这个威胁。这可能是通过阻止攻击流量,修复受影响的系统或应用,或者更新IDS或IPS的规则来完成的。

例如,如果我们的IDS检测到一个SYN洪水攻击,我们可以使用以下步骤来响应这个攻击:

1.确认:查看IDS的日志,确认这个攻击。

tail /var/log/snort/alert- 1

2.评估:查看被攻击的系统的网络状态,评估这个攻击的影响。

netstat -n- 1

3.响应:更新防火墙的规则,阻止这个攻击。

iptables -A INPUT -s [attacker's IP] -j DROP- 1

结论

网络安全检测与应急响应是网络安全的重要组成部分,它可以帮助我们发现和防止网络或系统中的威胁。通过理解入侵检测系统(IDS)和入侵防御系统(IPS),以及如何使用它们来保护我们的网络,我们可以提高我们的网络安全。在面对网络威胁时,我们需要进行应急响应,通过确认,评估,和响应来处理这个威胁。

最后

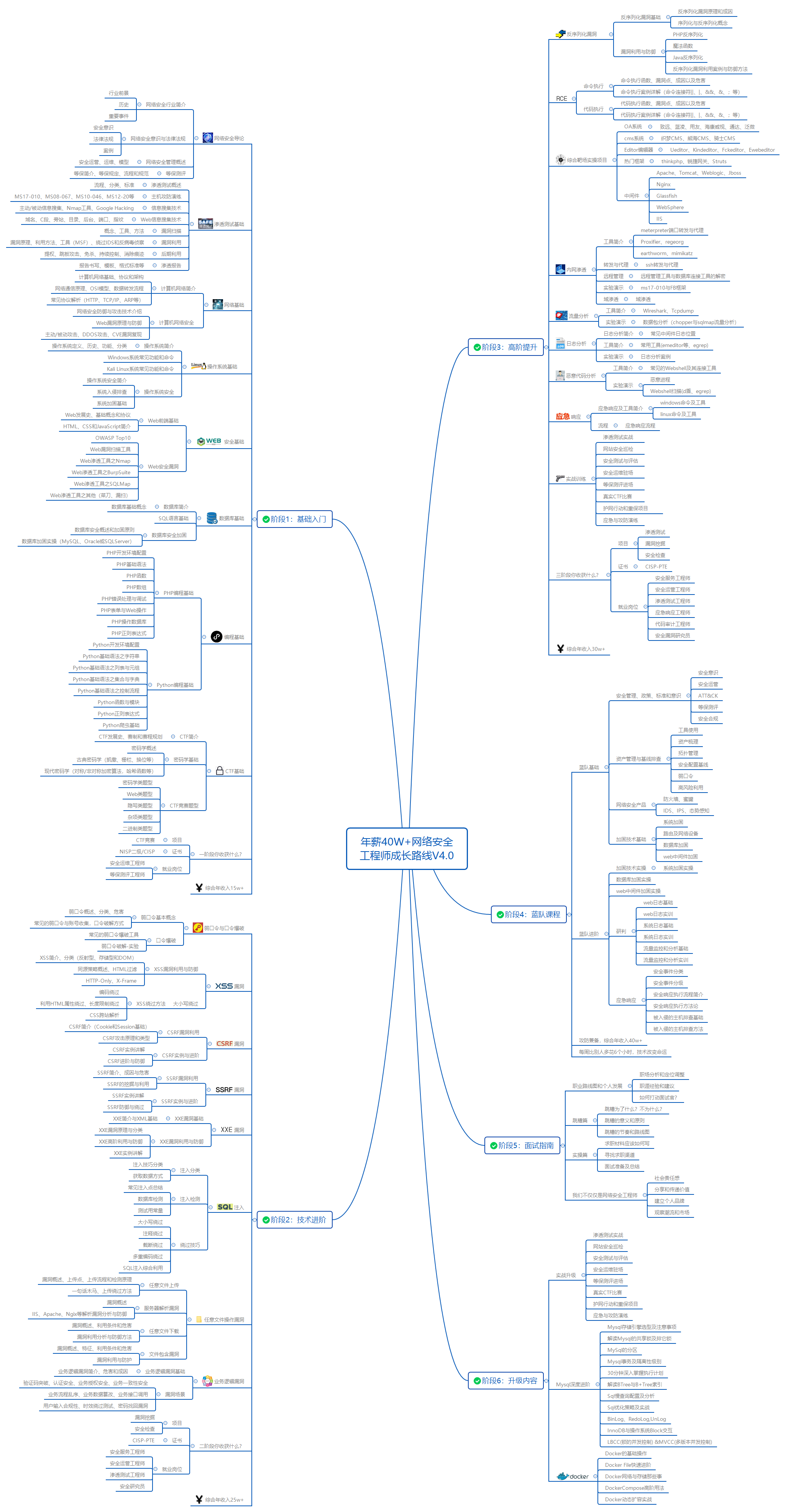

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

点击此处即可领取282G网络安全学习资料

同时每个成长路线对应的板块都有配套的视频提供:

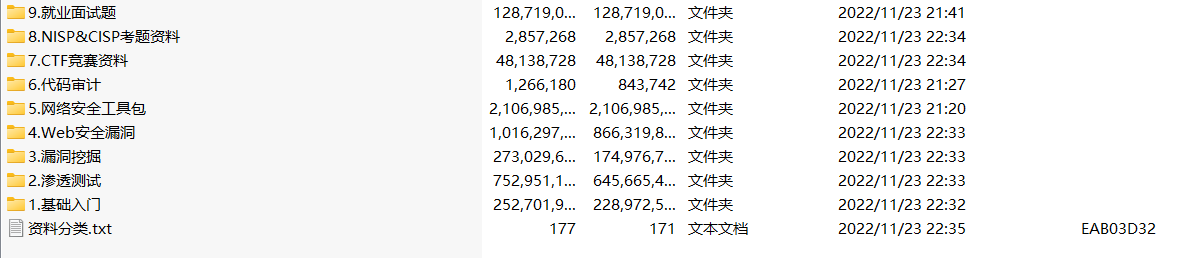

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了

点击此处即可领取以上资料

-

相关阅读:

C语言、Makefile和shell中添加打印调试信息(详细)总结及实例

谈一谈在两个商业项目中使用MVI架构后的感悟

【Javascript】数组的基本操作

函数习题(下)

线段树入门+例题详解

pycharm中使用Ctrl+Shift+F10快捷键运行py脚本时自动打开了vscode

kernel 劫持seq_operations && 利用pt_regs

MySQL数据库基本操作-DQL-聚合查询

aws服务器配置密码登陆

什么是中间件

- 原文地址:https://blog.csdn.net/text2204/article/details/133810937