-

安全典型配置(二)使用ACL限制用户在特定时间访问特定服务器的权限

ACL简介

访问控制列表ACL(Access Control List)是由一条或多条规则组成的集合。所谓规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

基于ACL规则定义方式,可以将ACL分为基本ACL、高级ACL、二层ACL等种类。高级ACL根据源IP地址、目的地址、IP协议类型、TCP源/目的端口、UDP源/目的端口号、分片信息和生效时间段等信息来定义规则,对IPv4报文进行过滤。与基本ACL相比,高级ACL提供了更准确、丰富、灵活的规则定义方法。例如,当希望同时根据源IP地址和目的IP地址对报文进行过滤时,则需要配置高级ACL。

本例,就是将高级ACL应用在流策略模块,使设备可以对用户在特定时间访问特定服务器的报文进行过滤,达到基于时间限制用户访问该服务器权限的目的。

配置注意事项

本举例适用于S系列交换机所有产品的所有版本。

组网需求

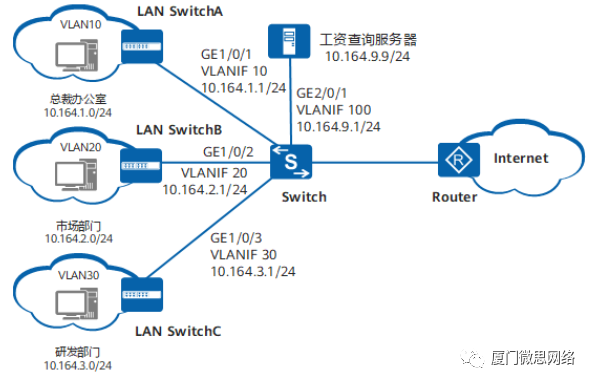

如图1所示,某公司通过Switch实现各部门之间的互连。公司要求禁止研发部门和市场部门在上班时间(8:00至17:30)访问工资查询服务器(IP地址为10.164.9.9),总裁办公室不受限制,可以随时访问。

图1 使用ACL限制用户在特定时间访问特定服务器的权限组网图

配置思路

采用如下的思路在Switch上进行配置:

-

配置时间段、高级ACL和基于ACL的流分类,使设备可以基于时间的ACL,对用户访问服务器的报文进行过滤,从而限制不同用户在特定时间访问特定服务器的权限。

-

配置流行为,拒绝匹配上ACL的报文通过。

-

配置并应用流策略,使ACL和流行为生效。

操作步骤

1、配置接口加入VLAN,并配置VLANIF接口的IP地址

# 将GE1/0/1~GE1/0/3分别加入VLAN10、20、30,GE2/0/1加入VLAN100,并配置各VLANIF接口的IP地址。下面配置以GE1/0/1和VLANIF 10接口为例,接口GE1/0/2、GE1/0/3和GE2/0/1的配置与GE1/0/1接口类似,接口VLANIF 20、VLANIF 30和VLANIF 100的配置与VLANIF 10接口类似,不再赘述。

- <HUAWEI> system-view

- [HUAWEI] sysname Switch

- [Switch] vlan batch 10 20 30 100

- [Switch] interface gigabitethernet 1/0/1

- [Switch-GigabitEthernet1/0/1] port link-type trunk

- [Switch-GigabitEthernet1/0/1] port trunk allow-pass vlan 10

- [Switch-GigabitEthernet1/0/1] quit

- [Switch] interface vlanif 10

- [Switch-Vlanif10] ip address 10.164.1.1 255.255.255.0

- [Switch-Vlanif10] quit

2、配置时间段

配置8:00至17:30的周期时间段。

[Switch] time-range satime 8:00 to 17:30 working-day //配置ACL生效时间段,该时间段是一个周期时间段3、配置ACL

配置市场部门到工资查询服务器的访问规则。

- [Switch] acl 3002

- [Switch-acl-adv-3002] rule deny ip source 10.164.2.0 0.0.0.255 destination 10.164.9.9 0.0.0.0 time-range satime //禁止市场部在satime指定的时间范围内访问工资查询服务器

- [Switch-acl-adv-3002] quit

配置研发部门到工资查询服务器的访问规则。

- [Switch] acl 3003

- [Switch-acl-adv-3003] rule deny ip source 10.164.3.0 0.0.0.255 destination 10.164.9.9 0.0.0.0 time-range satime //禁止研发部在satime指定的时间范围内访问工资查询服务器

- [Switch-acl-adv-3003] quit

4、配置基于ACL的流分类

配置流分类c_market,对匹配ACL 3002的报文进行分类。

- [Switch] traffic classifier c_market //创建流分类

- [Switch-classifier-c_market] if-match acl 3002 //将ACL与流分类关联

- [Switch-classifier-c_market] quit

- # 配置流分类c_rd,对匹配ACL 3003的报文进行分类。

- [Switch] traffic classifier c_rd //创建流分类

- [Switch-classifier-c_rd] if-match acl 3003 //将ACL与流分类关联

- [Switch-classifier-c_rd] quit

5、配置流行为

配置流行为b_market,动作为拒绝报文通过。

- [Switch] traffic behavior b_market //创建流行为

- [Switch-behavior-b_market] deny //配置流行为动作为拒绝报文通过

- [Switch-behavior-b_market] quit

- # 配置流行为b_rd,动作为拒绝报文通过。

- [Switch] traffic behavior b_rd //创建流行为

- [Switch-behavior-b_rd] deny //配置流行为动作为拒绝报文通过

- [Switch-behavior-b_rd] quit

6、配置流策略

配置流策略p_market,将流分类c_market与流行为b_market关联。

- [Switch] traffic policy p_market //创建流策略

- [Switch-trafficpolicy-p_market] classifier c_market behavior b_market //将流分类c_market与流行为b_market关联

- [Switch-trafficpolicy-p_market] quit

- # 配置流策略p_rd,将流分类c_rd与流行为b_rd关联。

- [Switch] traffic policy p_rd //创建流策略

- [Switch-trafficpolicy-p_rd] classifier c_rd behavior b_rd //将流分类c_rd与流行为b_rd关联

- [Switch-trafficpolicy-p_rd] quit

7、应用流策略

由于市场部访问服务器的流量从接口GE1/0/2进入Switch,所以可以在GE1/0/2接口的入方向应用流策略p_market。

- [Switch] interface gigabitethernet 1/0/2

- [Switch-GigabitEthernet1/0/2] traffic-policy p_market inbound //流策略应用在接口入方向

- [Switch-GigabitEthernet1/0/2] quit

- # 由于研发部访问服务器的流量从接口GE1/0/3进入Switch,所以在GE1/0/3接口的入方向应用流策略p_rd。

- [Switch] interface gigabitethernet 1/0/3

- [Switch-GigabitEthernet1/0/3] traffic-policy p_rd inbound //流策略应用在接口入方向

- [Switch-GigabitEthernet1/0/3] quit

8、验证配置结果

查看ACL规则的配置信息。

- [Switch] display acl all

- Total nonempty ACL number is 2

- Advanced ACL 3002, 1 rule

- Acl's step is 5

- rule 5 deny ip source 10.164.2.0 0.0.0.255 destination 10.164.9.9 0 time-range satime (match-counter 0)(Active)

- Advanced ACL 3003, 1 rule

- Acl's step is 5

- rule 5 deny ip source 10.164.3.0 0.0.0.255 destination 10.164.9.9 0 time-range satime (match-counter 0)(Active)

查看流分类的配置信息。

- [Switch] display traffic classifier user-defined

- User Defined Classifier Information:

- Classifier: c_market

- Precedence: 5

- Operator: OR

- Rule(s) : if-match acl 3002

- Classifier: c_rd

- Precedence: 10

- Operator: OR

- Rule(s) : if-match acl 3003

- Total classifier number is 2

查看流策略的配置信息。

- [Switch] display traffic policy user-defined

- User Defined Traffic Policy Information:

- Policy: p_market

- Classifier: c_market

- Operator: OR

- Behavior: b_market

- Deny

- Policy: p_rd

- Classifier: c_rd

- Operator: OR

- Behavior: b_rd

- Deny

- Total policy number is 2

查看流策略的应用信息。

- [Switch] display traffic-policy applied-record

- #

- -------------------------------------------------

- Policy Name: p_market

- Policy Index: 0

- Classifier:c_market Behavior:b_market

- -------------------------------------------------

- *interface GigabitEthernet1/0/2

- traffic-policy p_market inbound

- slot 1 : success

- -------------------------------------------------

- Policy total applied times: 1.

- #

- -------------------------------------------------

- Policy Name: p_rd

- Policy Index: 1

- Classifier:c_rd Behavior:b_rd

- -------------------------------------------------

- *interface GigabitEthernet1/0/3

- traffic-policy p_rd inbound

- slot 1 : success

- -------------------------------------------------

- Policy total applied times: 1.

- #

研发部门和市场部门在上班时间(8:00至17:30)无法访问工资查询服务器。

【微|信|公|众|号:厦门微思网络】

【微思网络www.xmws.cn,成立于2002年,专业培训21年,思科、华为、红帽、ORACLE、VMware等厂商认证及考试,以及其他认证PMP、CISP、ITIL等】

-

-

相关阅读:

Java开发从入门到精通(一):Docker

c语言-8皇后问题

git svn混用

如何录音?学会这几招,轻松搞定!

Docker 入门:如何打包、部署并运行你的应用

navicate的安装使用

制作一个简单HTML个人网页网页——人物介绍梵高(HTML+CSS)

GIT常用操作记录

美团财务科技Java后端一面:面向对象、类加载过程、全限定类名相同的类是否可以同时被加载

MIT6.s081/6.828 lectrue4:page tables 以及 Lab3 心得

- 原文地址:https://blog.csdn.net/XMWS_IT/article/details/133791003