-

awvs 中低危漏洞

低危

- X-Frame-Options Header未配置

查看请求头中是否存在X-Frame-Options Header字段

- 会话Cookie中缺少secure属性(未设置安全标志的Cookie)

当cookie设置为Secure标志时,它指示浏览器只能通过安全SSL/TLS通道访问cookie。

- 未设置HttpOnly标志的Cookie

当cookie设置为HttpOnly标志时,它指示浏览器cookie只能由服务器访问,保护cookie而不能由客户端脚本访问

- 可能的敏感文件

这个洞有高危有低危,如果数据中存在账号密码等重要信息并且关联起来,可算高危。如果只是文件路径,或者一些普通信息,算低危~高危

中危

- 启用TLS 1.0(myssl.com)

开启TLS1.0将导致PCI DSS不合规。

存在漏洞

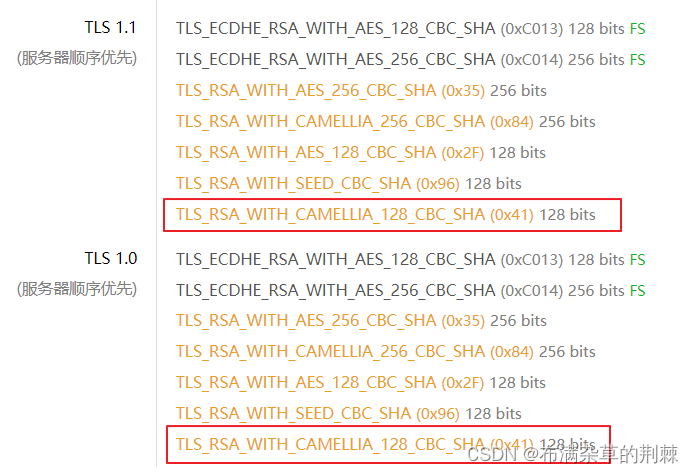

- 使用RC4密码套件

攻击者可以在特定环境下只通过嗅探监听就可以还原采用RC4保护的加密信息中的纯文本,导致账户、密码、信用卡信息等重要敏感信息暴露,并且可以通过中间人进行会话劫持。

128就是有漏洞

- 存在POODLE攻击(启用了SSLv3协议)

支持就是存在漏洞

- 脆弱的Javascript库(javascript跨站脚本)

jQuery 3.4.0 以上版本不受漏洞影响。

- 页面上的错误消息

- 开启TRACE方法

在此Web服务器上启用了HTTP TRACE方法。如果Web浏览器中存在其他跨域漏洞,则可以从任何支持HTTP TRACE方法的域中读取敏感的标头信息。

- JetBrains IDE workspace.xml文件泄露

这个漏洞具体是指目录下存在/.idea/文件夹,通过workspace.xml,可直接获取整个工程的目录结构,为后续渗透中收集信息。

- jQuery跨站脚本

攻击者使用.hash选择元素时,通过特制的标签,远程攻击者利用该漏洞注入任意web脚本或HTML。在jQuery 1.6.3及之后得到修复。

-

相关阅读:

HAL库与Cubemx\rt-thread Nano系列教程-01-新建HAL工程及移植RT-Nano到Alios Developer Kit

【计算机组成原理Note】5.3 CPU数据通路(CPU内部总线+专用数据通路)

LLaMA的解读与其微调:Alpaca-LoRA/Vicuna/BELLE/中文LLaMA/姜子牙/LLaMA 2

回溯算法基础

JVM 篇

Android androidStudio构建项目过程中问题解决方案(持续更新)

Spring神器:Environment环境配置

mongodb如何多表查询,如同时查询店铺以及里面对应的商品

用两行代码实现重试功能,spring-retry真是简单而优雅

FFT64点傅里叶变换verilog蝶形运算,代码和视频

- 原文地址:https://blog.csdn.net/2301_79194110/article/details/133712669