【10月3日10:48更新】这次攻击水平很高很专业,动用了很多国内的肉鸡,专门针对我们采用的低成本躲避 DDoS 攻击的部署方式。下手非常之狠,不给任何反应机会。目标非常明确,就是要被攻击域名的全部访问被阿里云黑洞屏蔽20分钟。这次攻击很完美,唯一的缺点就是太完美了,因为攻击这个破园子,没必要这么兴师动众。我们不知道攻击者的目的究竟是什么,但我们知道攻击者真的是用心良苦。

2023年10月2日19:32,收到阿里云的通知短信:

【阿里云】尊敬的xxx:您的IP:xxx.xxx.xxx.xxxx 实例名称:blog-xxxxxx 受到攻击,攻击流量已超过DDoS基础防护的黑洞阈值,服务器的所有公网访问已被屏蔽,屏蔽时长20分钟,屏蔽时间内未再次被攻击将自动解除否则会延期解除。详情请登录流量安全控制台-事件中心查看。

最近几年几乎每年都会遇到短暂的 DDoS 攻击,为了减少攻击带来的影响,我们部署了好多台负载均衡,本以为这次和以前一样只是其中1-2台负载均衡受到攻击而被屏蔽。

但接下来接连不断的好几条通知短信把我们惊呆了,我们针对不同线路部署的所有负载均衡全部被攻击,全部被黑洞(被屏蔽)。攻击者用心良苦,对我们了如指掌,攻击也是量身定制,堵住了我们所有的退路,轻而易举地让园子的博客站点被屏蔽20分钟。

买不起天价的高防,面对这样高水平的攻击,我们只能望云兴叹,只能默默祈祷20分钟之后不再继续攻击。

苦苦等了20分钟之后,DDoS 攻击没有继续,我们还没来得及庆幸,却被另外一个发现惊呆——攻击者竟然双管齐下,伴随DDoS攻击的还有 CC 攻击。

20分钟左右之后,虽然阿里云解除了黑洞屏蔽,但博客站点依然不能正常访问,CC 攻击对网站首页的巨量请求让服务器 CPU 不堪重负,博客站点依然无法访问。

后来发现 CC 攻击的请求多数来自某个运营商线路,于是限制了这个线路的带宽,才勉强控制住,直到发布这篇博文的时候,CC攻击还在继续。

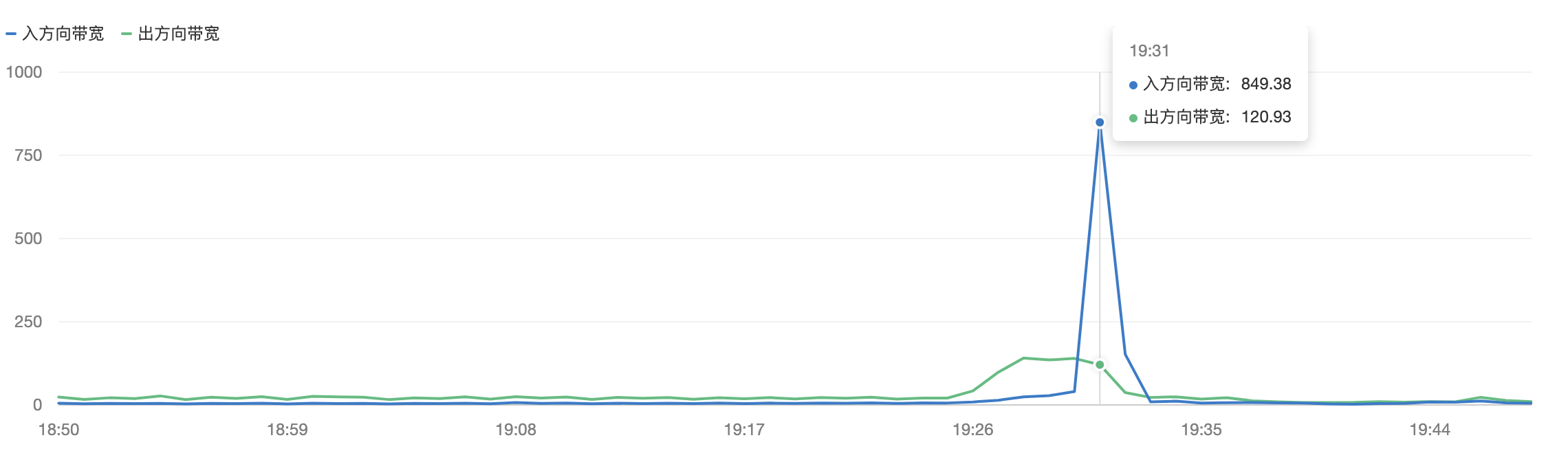

DDoS攻击时的公网流量监控截图:

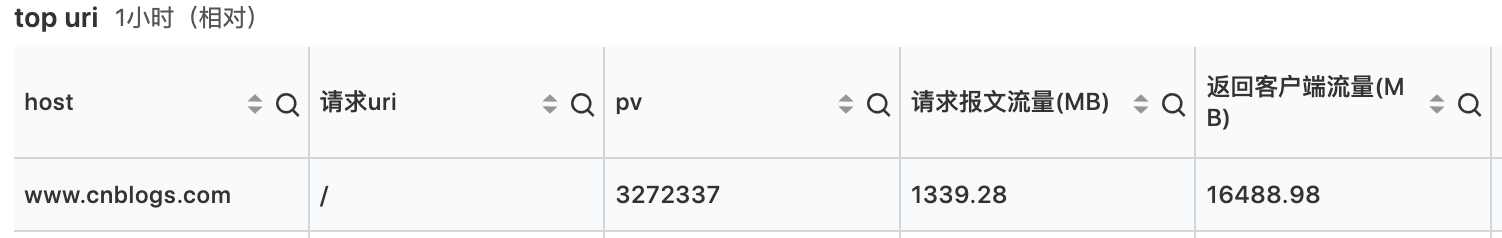

CC 攻击时部分负载均衡的访问请求监控截图:1小时内网站首页被请求300多万次(这只是统计了其中一部分的负载均衡)

非常抱歉,这次遭遇的疯狂攻击给大家带来了很大的麻烦,请您谅解。

如果您现在使用的网络与 CC 攻击在一条线路,依然无法正常访问,要等 CC 攻击过去,请谅解。

公众号同步发布:https://mp.weixin.qq.com/s/dF-c-VjQ9rOgSAWDmp_cVw

【更新】

10月3日 00:28,已恢复正常。

10月3日 12:00,向阿里云提交了工单,看阿里云是否可以帮忙分析一下攻击来源。

10月3日 13:15,攻击者似乎知道园子 www 域名所有负载均衡的 IP 地址,攻击时没有走 DNS 解析,直接针对 IP 地址进行攻击,2分钟内让所有负载均衡 IP 地址被黑洞,以下是云盾控制台的截图