-

渗透测试之——信息收集思路

请遵守网络安全法

渗透测试时要和客户定好时间再使用扫描器。

渗透测试切记不要渗透客户所给域名的同级域名,可以渗透所给域名的子域名。信息收集永远是渗透测试的第一步。

1. 测试目标

xiusafe.com

2. 域名与ip

渗透测试中IP比域名更适合做渗透;

通过域名获取IP(通过站长之家获取ip);

使用站长之家通过域名找IP时,回显很多IP,就证明有CDN。

nslookup www.xiusafe.com ping www.xiusafe.com- 1

- 2

- 3

3. osint

OSINT即开源情报收集,是指从媒体、网络、官方渠道等平台,整理一些公开的数据资料,形成系统性情报信息的过程。 它分为主动和被动两种采集方式,被动采集即利用第三方平台进行收集信息,如shodan、fofa、censys等,优点在于查询成本低、行为比较隐蔽;而主动扫描需要与目标进行交互,存在一定的风险,但可以获取到更新、更多样化的数据。- 1

- 2

4. CDN

4.1 作用

-

提高用户访问速率,优化用户使用体验。

-

隐藏真实服务器的IP。

-

防御功能,访问请求会先经过CDN节点的过滤,该过滤可对SQL注入、XSS、Vebshell上传、命令注入、恶意归描等攻击行为进行有效检测和拦截。CDN节点将认为无害的数据提交给真实的主机服务器。但是想使用这些防御功能得加钱。

4.2 怎么判断是否存在CDN

使用站长之家通过域名找IP时,回显很多IP,就证明有CDN。

4.3 Bypass CDN

4.3.1 多地ping

可以使用外网IP进行ping域名,如果多个外网IP进行ping域名得出的响应结果是同一个IP就证明是该域名的原IP。此情况只限于再外网没有CDN节点,如果该域名在外网也做了白名单限制(只允许CDN节点访问)那么这种绕过手法就失效了。

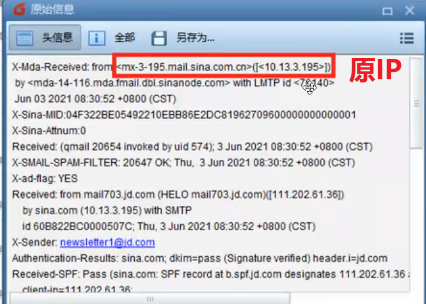

4.3.2 邮件服务器

服务器发送邮件给员工,是以自己的真实ip发送的

很多情况下邮件服务器和web服务器在同一个主机上

此种情况只限于邮件服务器和web服务器在同一个主机上

例如foxmail客户端:

4.3.3 子域名

- 与主域名在同一台服务器上,与主域名指向的IP相同

- 与主域名一个网段

子域名爆破,查询子域名IP地址

4.3.4 真实IP寻找

通过域名直接查:

有的域名在没有使用CDN之前许多浏览器已经将域名和它对应的IP映射关系存储起来了。历史DNS解析记录还有的话就能从保存了映射关系的DNS服务器或主机的高速缓存中找到域名对应的IP。

如果一个公司想要搭建一个web服务,运营商会给搭建一个免费的公网IP,大多数时候一旦公网IP配置好了就不会轻易改变,所以这种手法才有用。

4.3.5 查找老域名

有的web服务换了一个新域名,但是老域名的映射关系没有解除。

4.3.6 查找关联域名

.com 多IP

.cn 100.1

.org 100.1

访问某域名时可以查找关联域名例如:访问www.baidu.com它使用了CDN响应的IP有多个,而使用www.baidu.cn或www.baidu.org访问时的响应IP都是100.1,那么就可以猜测.com映射的IP是100.1

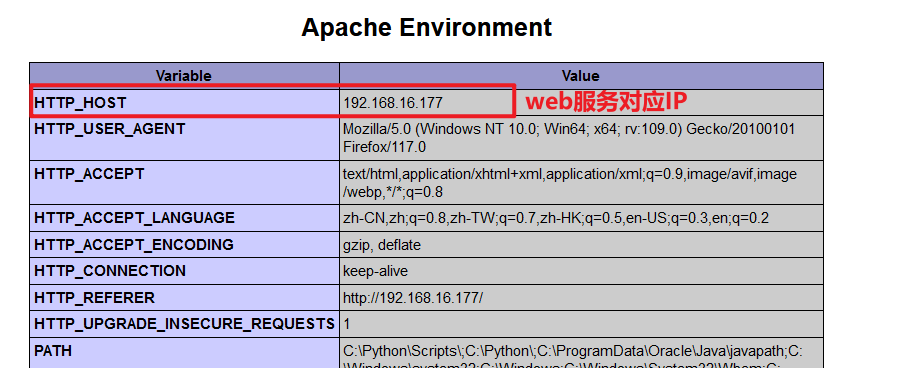

4.3.7 信息泄露/配置文件

- phpinfo是在源服务器上执行的

- phpinfo中有 HTTP_HOST(HTTP地址)

-

网页源代码

- 可能代码中也 有写一些地址

-

前端代码

- 可能代码中也有写一些地址

-

Shodan/fofa/zoomeye

4.3.8 网站漏洞

SSRF

命令执行

SQL注入

4.3.9 DNS记录,证书

DNS记录:之前被绑定过

4.3.10 域名历史

微步上有关于域名的历史解析记录

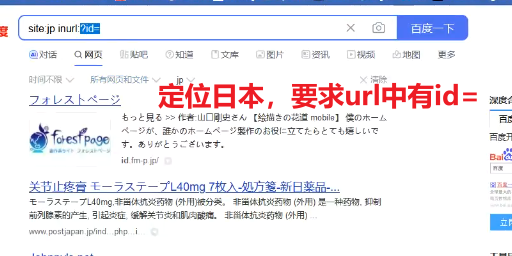

5. 搜索引擎语法

Google hacking

5.1 site

- 查找子域名:例如site.baidu.com

- 限定地点

5.2 Inurl

限制关键字出现在网址的某一部分

5.3 Intitle

限制关键字出现在页面标题中

5.4 Filetype

限制搜索特定文件类型

5.5 Cache

查看Google对某个页面的快照

5.6 更多资料

https://ght.se7ensec.cn/#

https://github.com/K0rz3n/GoogleHacking-Page6. Whois

站长之家

域名的whois信息可以提供以下作用:

- 确认域名的所有者、注册商、注册日期和到期日期等基本信息。找到注册人后可以通过whois中的注册人反查找到该注册人注册的所有网站(红蓝对抗常用)。

- 了解域名的注册历史,对于判断一个域名的可信度和信誉程度有很大帮助。

- 判断一个域名是否正在被使用及其使用方式,是否涉及到滥用、欺诈等问题。

- 可以通过whois信息获得自己的域名信息,及时检查域名是否即将到期,避免域名失效带来的影响。

7. 端口开放情况

端口开放越多渗透成功率越高

7.1 nmap

渗透测试中动作很大

-sS:进行TCP SYN(半开放式)/半连接扫描。这是一种常用的扫描方式,通过发送TCP SYN包,判断目标主机的端口是否开放。TCP建立三次握手才会建立一个完整的日志,但是第三个包在不给对方回复的情况下是不会建立日志的,但是会确定一点对方的端口号开放 -sT:进行TCP全连接扫描。这种扫描方式也是基于TCP,通过建立TCP连接,判断目标主机的端口是否开放。 -sU:进行UDP扫描,UDP是一种无连接的协议,因此不能像TCP一样建立连接来确定目标主机的端口是否开放。这种扫描方式需要发送UDP数据包,通过响应的数据包判断端口是否开放。 -o:进行操作系统信息探测。通过使用不同的特征扫描目标主机,判断其使用的操作系统。 -p:指定瑞口扫描范围。可以指定端口范围、单个端口或多个离散的端口。 -A:激活“操作系统指纹识别”、“版本检测”、“脚本扫描”等高级扫描选项。 -sV:进行服务版本检测。这种扫描方式可以探测出目标主机运行的具体服务以及其版本号。 -T:设置扫描速度。可以设置不同的速度等级,以适应不同的扫描环境。速度级别从0到5,级别越高,扫描速度越快,但也越容易被防火墙拦截- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

8. 网站的三种部署模式

-

主域名与子域名的方式:

a.com 1.a.com 即是通过更换不同的域名实现切换不同功能点的网站 -

目录:

a.com/admin/ 即是在主域名后切换不同目录名实现不同功能网站的切换 -

端口:

a.com:8080 即是通过在域名加不同的端口来显示不同的网页

9. 网站架构/服务器指纹/CMS识别

网页源代码

请求头/响应头

网站底部,顶部,左上角右上角

网站报错信息

域名/install

Firefox插件Wappalyzer:查看网站应用了哪些技术,可以通过查找历史版本找到相关的漏洞9.1 CMS漏洞

CMS:网站模板

https://github.com/s7ckTeam/Glass

https://github.com/EdgeSecurityTeam/EHole

定位版本对应已知漏洞检查

CMS未知漏洞挖掘

显示网站使用的技术 :

10. 备案

备案信息资产收集 站长之家https://icp.chinaz.com 天眼查https://www.tianyancha.com/ 企查查 爱企查 ICP备案查询网http://www.beianbeian.com/ 爱站备案查询https://icp.aizhan.com/ 域名助手备案信息查询http://cha.fute.com/index- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

11. 同IP网站

IP反查

渗透测试时发现同一IP下装订了多个网站,而客户提供的资产形式就是这个IP,就证明所有的域名都在测试的范围之内。

如果说客户给的资产是域名,那么这个域名对应的IP下如果还有其他网站,这些网站都不在测试的范围之内。

12. 子域名

goubuster

证书:查找子域名

13. 同样架构或源码的站

供应链攻击,如果发现某公司A的网站是其他公司B给做的,而公司B专门是给其他公司写模板的,那么我们就可以从B公司进行突破,找到B公司写的网站模板因为网站模板的一些功能写好后其他模板就直接用这个模板的功能了,通过对网络模板进行测试找到漏洞点。

-

相关阅读:

CANoe-什么是Vector Tool Platform(全网唯一讲明白的文章)

【CHI】Ordering保序

Spring核心与设计思想

好用到爆的10款3DMAX插件,再也不用怕做不出高逼格的模型啦!

leetcode 925. 长按键入

视频剪辑教程自学技巧:关于正确的短视频剪辑流程分享

里氏代换原则

Python3.9标准库math中的函数汇总介绍(53个函数和5个常数)

Python 求矩阵的局部极大值

前端提高代码质量-提升代码的可维护性

- 原文地址:https://blog.csdn.net/weixin_58954236/article/details/133322172