-

Apache HTTPD 多后缀解析漏洞

漏洞描述

httpd是Apache超文本传输协议(HTTP)服务器的主程序。被设计为一个独立运行的后台进程,它会建立一个处理请求的子进程或线程的池。

该漏洞并不是apache程序本身的问题,而是管理员配置不当造成。

漏洞原理

Apache HTTPD 支持一个文件拥有多个后缀,并为不同后缀执行不同的指令。比如,如下配置文件:

AddType text/html .html AddLanguage zh-CN .cn- 1

- 2

其给

.html后缀增加了media-type,值为text/html;给.cn后缀增加了语言,值为zh-CN。此时,如果用户请求文件index.cn.html,他将返回一个中文的html页面。常见的媒体格式类型解释: text/html: HTML格式 text/plain:纯文本格式 image/gif:gif图片格式 application/pdf:pdf格式 application/octet-stream:二进制流数据(常见的文件下载就是这种媒体格式)- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

以上就是Apache多后缀的特性。如果运维人员给

.php后缀增加了处理器:AddHandler application/x-httpd-php .php- 1

那么,在有多个后缀的情况下,只要一个文件含有

.php后缀的文件即将被识别成PHP文件,没必要是最后一个后缀。利用这个特性,将会造成一个可以绕过上传白名单的解析漏洞。漏洞复现

环境搭建

漏洞复现

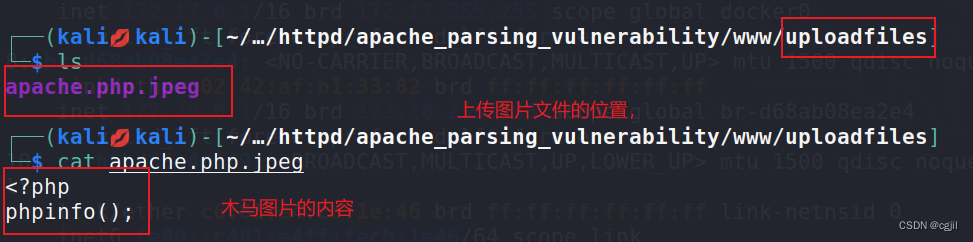

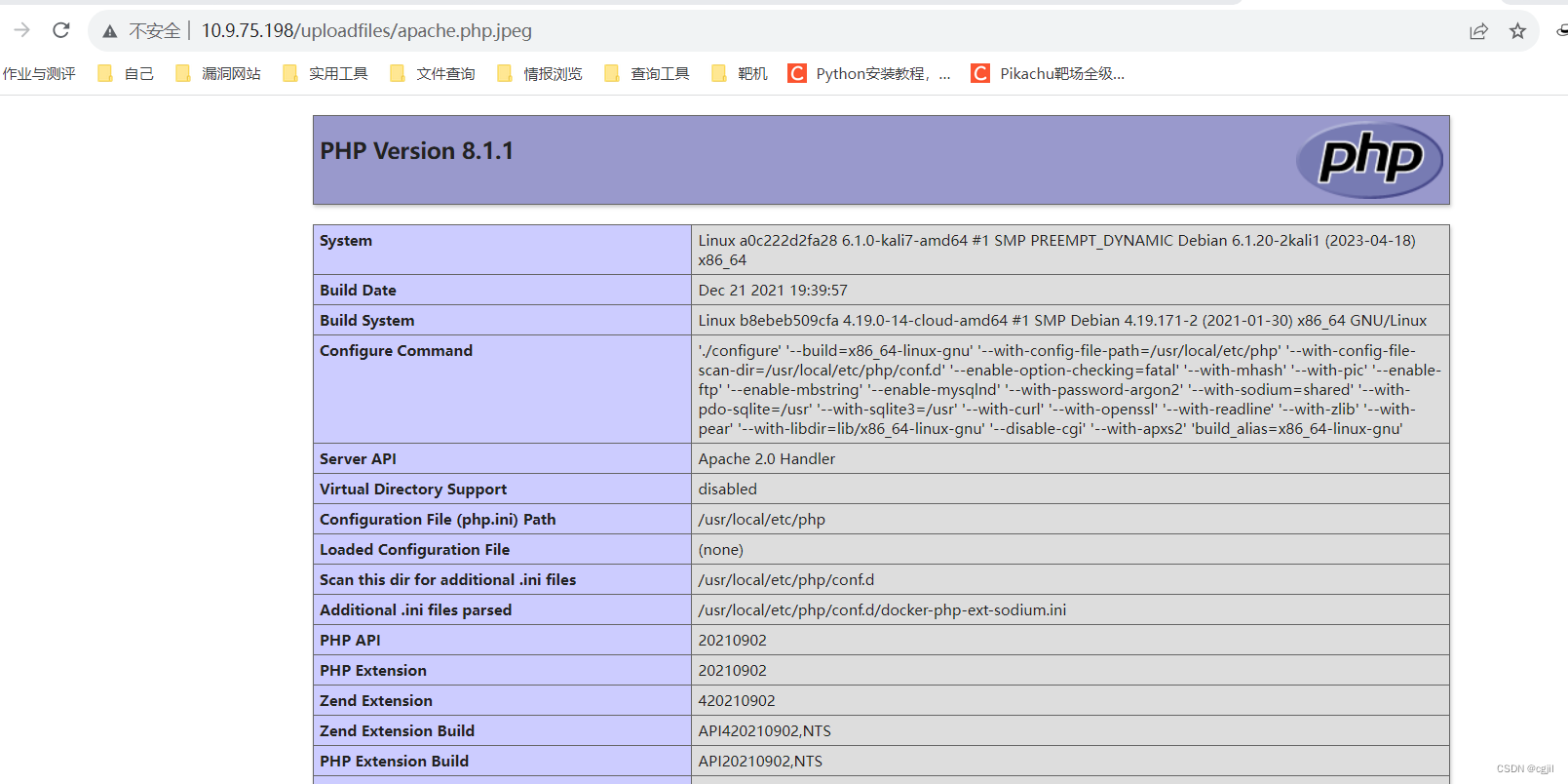

环境运行后,访问http://10.9.75.198/uploadfiles/apache.php.jpeg即可发现,phpinfo被执行了,该文件被解析为php脚本。- 1

看源码,发现是一个基于白名单检测文件后缀的页面,但上传后并未重命名。 可以通过上传文件名为xxx.php.jpg,利用Apache解析漏洞进行getshell。- 1

- 2

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

漏洞修复

1.使用 SetHandler,写好正则

<FileMatch ".+\.php$"> SetHandler application/x-httpd-php </FileMatch>- 1

- 2

- 3

2、禁止 .php 这样的文件执行

<FileMatch ".+\.ph(p[3457]?|t|tml)\."> Require all denied </FileMatch>- 1

- 2

- 3

- 4

JavaScript面向对象学习构造函数、静态成员和实例成员(二)

MySQL约束

Java学习笔记之----I/O(输入/输出)二

【Python自动化办公】批量将Excel表格数据导出为PDF文件

JS基础--运算符(注意点)

高薪程序员&面试题精讲系列120之Redis集群原理你熟悉吗?如何保证Redis的高可用(上)?

力扣每日一题(+日常水几题)

【数据结构2】算法的基本概念

Java零基础入门------------笔记一(基础概念1.0)