-

抓包神器之Charles(绕过代理屏蔽)以及证书校验绕过

简介

大多数进行渗透测试的时候都可以使用burp抓包,但有的app的部分功能会使用okhttp框架,这种框架会使App不使用默认的系统代理,解决方法就是通过proxy的方式走charles,下面是具体使用方法;

Charles 是常用的网络封包截取工具, 通过将自己设置成系统的网络访问代{过}{滤}理服务器,使得所有的网络访问请求都通过它来完成,从而实现了网络封包的截取和分析。

Charles 主要功能包括:

-

截取 Http 和 Https 网络封包

-

支持重发网络请求,方便后端调试

-

支持修改网络请求参数

-

支持网络请求的截获并动态修改

-

支持模拟慢速网络

okhttp

okhttp的作用,就是将请求封装,去获取响应。首先需要一个OkhttpClient对象作为请求的发送者,然后创建一个Request对象封装好请求,发送者通过newCall这个渠道将封装的请求发送给系统处理,这时候,我们就需要对处理的机制有个大概的了解,比如怎么保证请求的唯一性重复报错、使用什么处理请求,有没有大小限制、以及最后获取响应。

使用

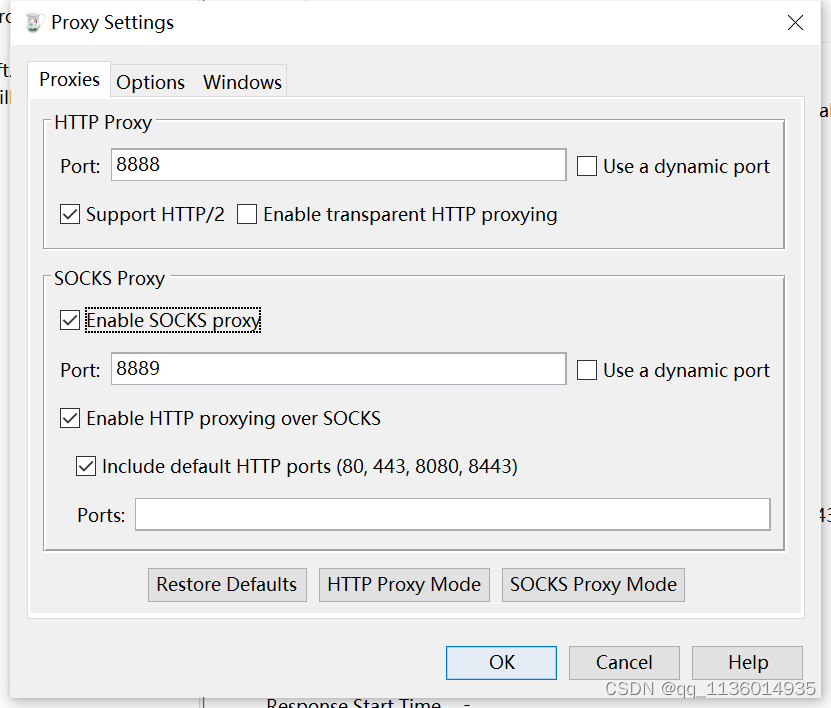

1,首先设置charles的端口;

2,

-

-

相关阅读:

序列和【牛客网】

苏州空天信息研究院前端一面

【Linux】IPC-信号

Swagger系列:SpringBoot3.x中使用Knife4j

学习java第二天

Net相关的各类开源项目

AI低代码维格云甘特视图怎么用?

Python:实现fibonacci斐波那契算法(附完整源码)

【OpenCV】 车辆识别 运动目标检测

JMM-多线程先行发生原则happens-before

- 原文地址:https://blog.csdn.net/qq_32445755/article/details/127964596