-

防火墙NAT配置实验

目录

一、NAT的种类

NAT是将私有IP转为公有IP从而访问公网的过程

分为基于源IP的转换

一对一 —— NO-PAT

多对一(多)—— NAPT Easy-ip

基于目的的IP转换 外部用户找内部服务器

私网ip转公网ip

NAT-SEVER 实际上就是一对一的目的地址转换 映射

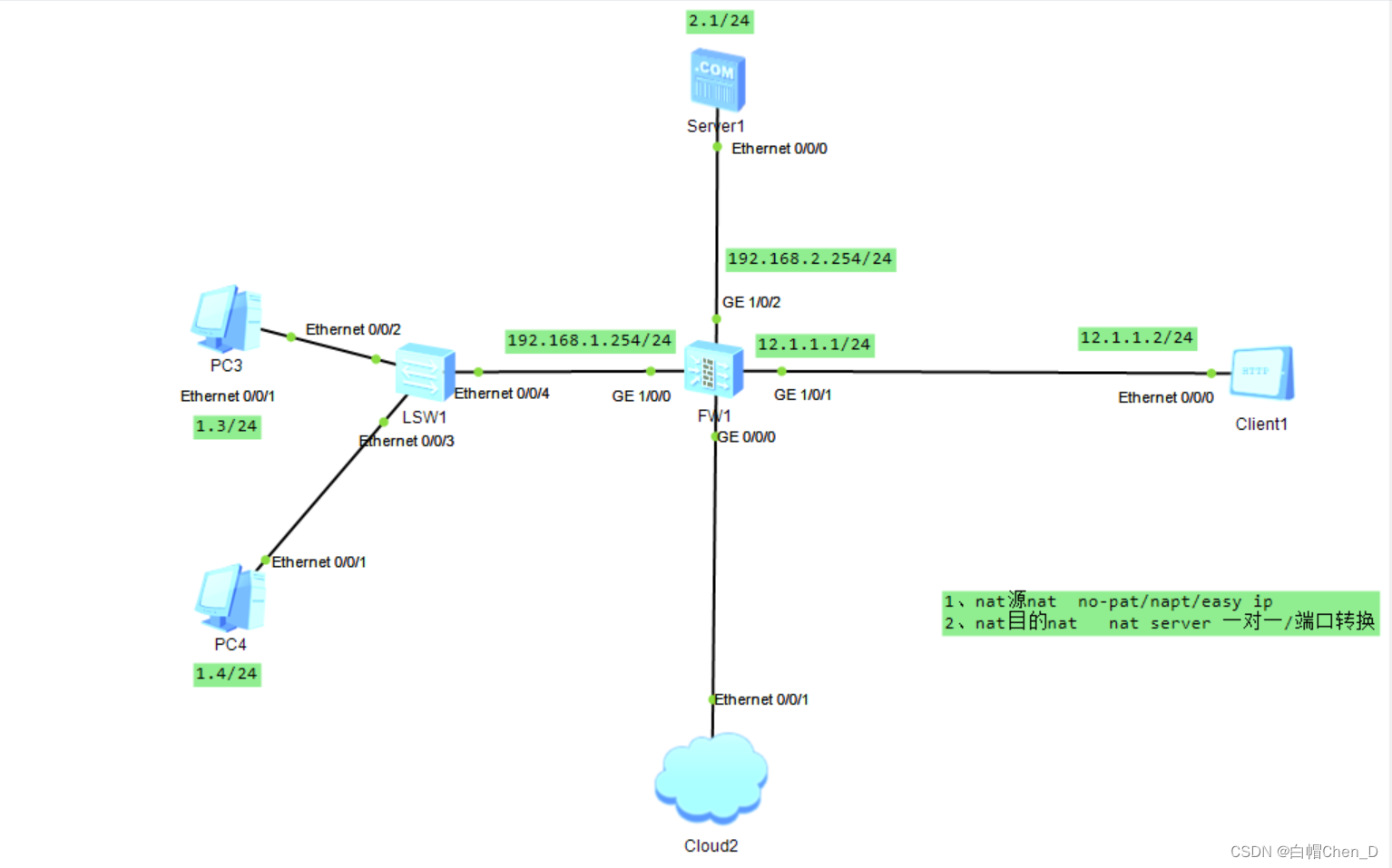

二、实验拓扑

如图配置设备的ip与网关

Cloud2 加Vment1与UDP 双向通信

详细配置:传送门

注意与链接文章的拓扑做了小小的改动,注意看图

以后的实验都会给一个做好的拓扑直接用就可,注意:云中的Vment1网卡可能需要重选一下,如果打开提示,网卡不存在,就把云删了再配一下就行

链接:https://pan.baidu.com/s/199sfH5I8s13tOt0ea0lqyw

提取码:Chen这个百度网盘不知道咋抽风了,第一次会提示不存在,刷新即可!

登陆防火墙

双击防火墙

用户名:admin

默认密码:Admin@123

建议修改为:Admin@1234

sy 进入配置模式

interface g0/0/0

service-manage enable

service-manage all permit

访问https://192.168.0.1:8443

看到它就说明成功啦

三、配置NAT

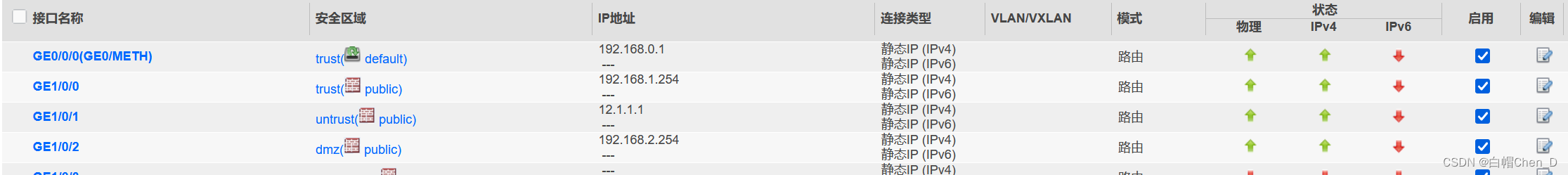

配置接口

1.0 网段为trust 2.0网段为dmz 12.1.1.1网段为untrust

具体配置还是在那篇文章

配置好之后

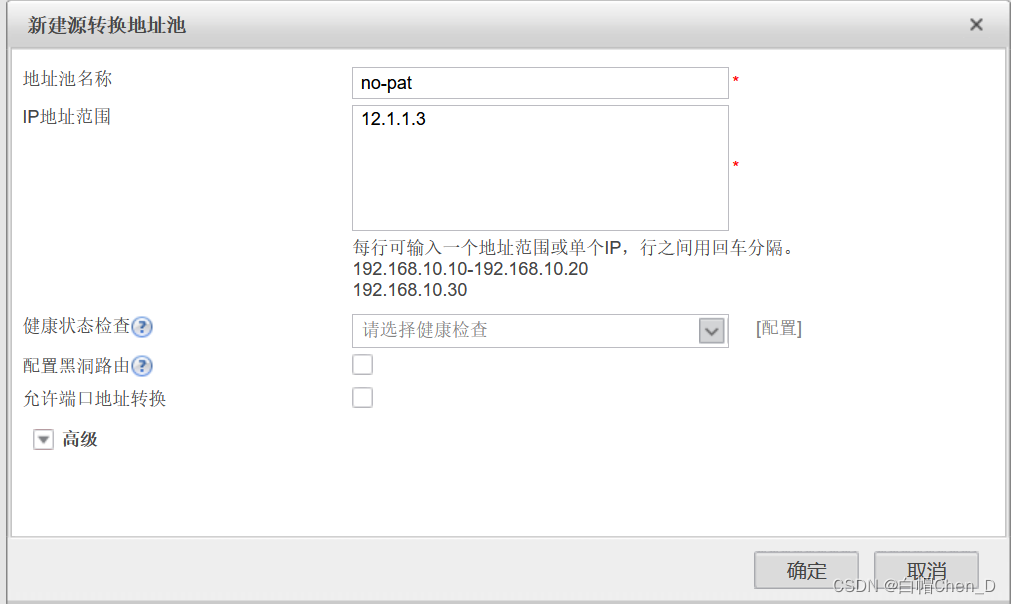

实验一 配置no-pat NAT

第一步先新建地址池

这里是为源ip配置NAT后的公网IP,随便拿个除了.1/.2 以外的ip就行,可以写多个,写一个是可以看到no-pat的问题

注意:no-pat 是一对一的要把允许端口地址转换给去掉

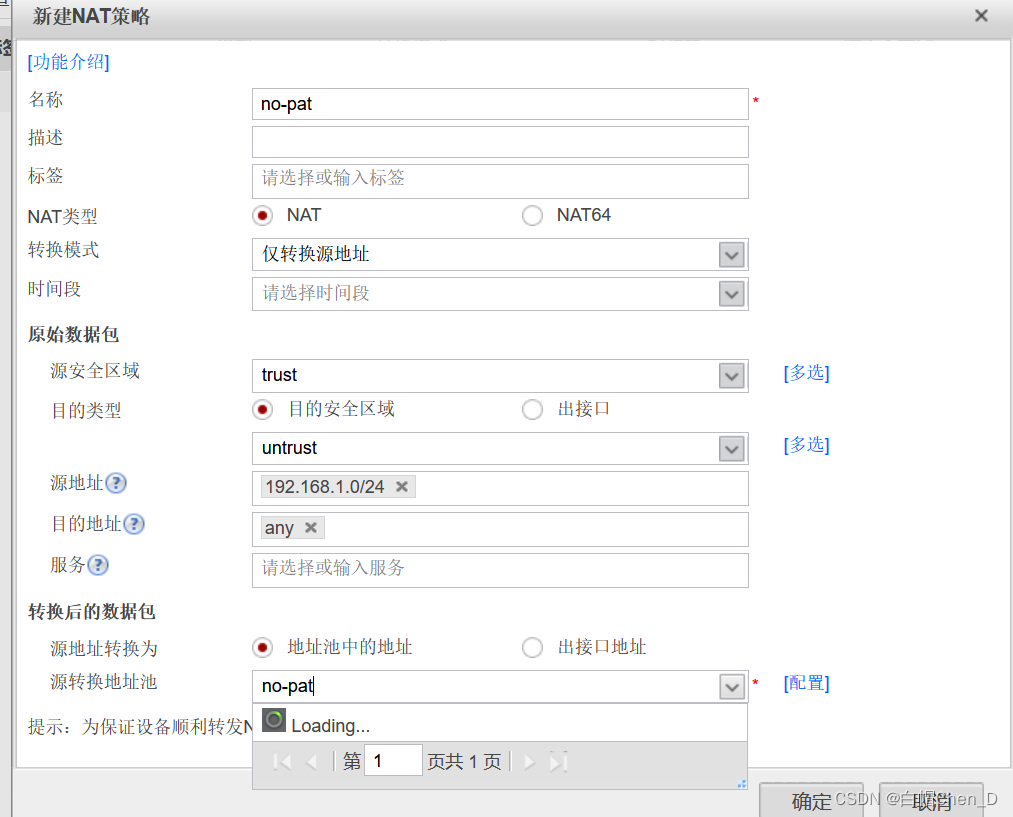

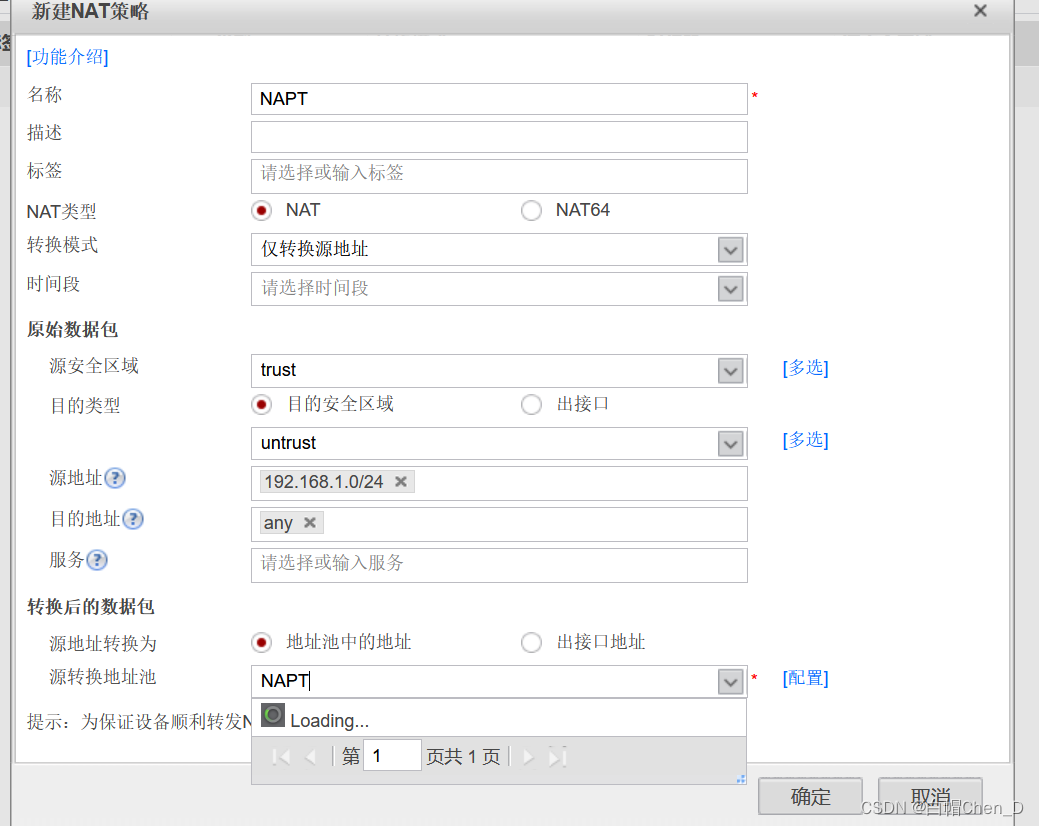

接下来配置NAT策略

安全区域不用说

安全区域不用说值得一提的是源地址为192.168.1.0/24 意思是1.0网段所有的用户

目的地址,因为是要访问公网,所以应该是any

到这里还没结束,因为NAT也是在安全策略内的,所以还有配一条安全策略,允许1.0网段访问any

到这里就完成了,

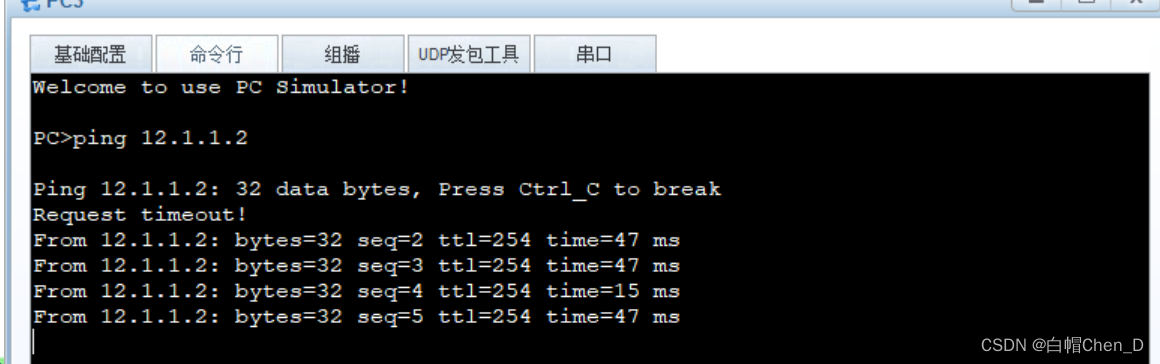

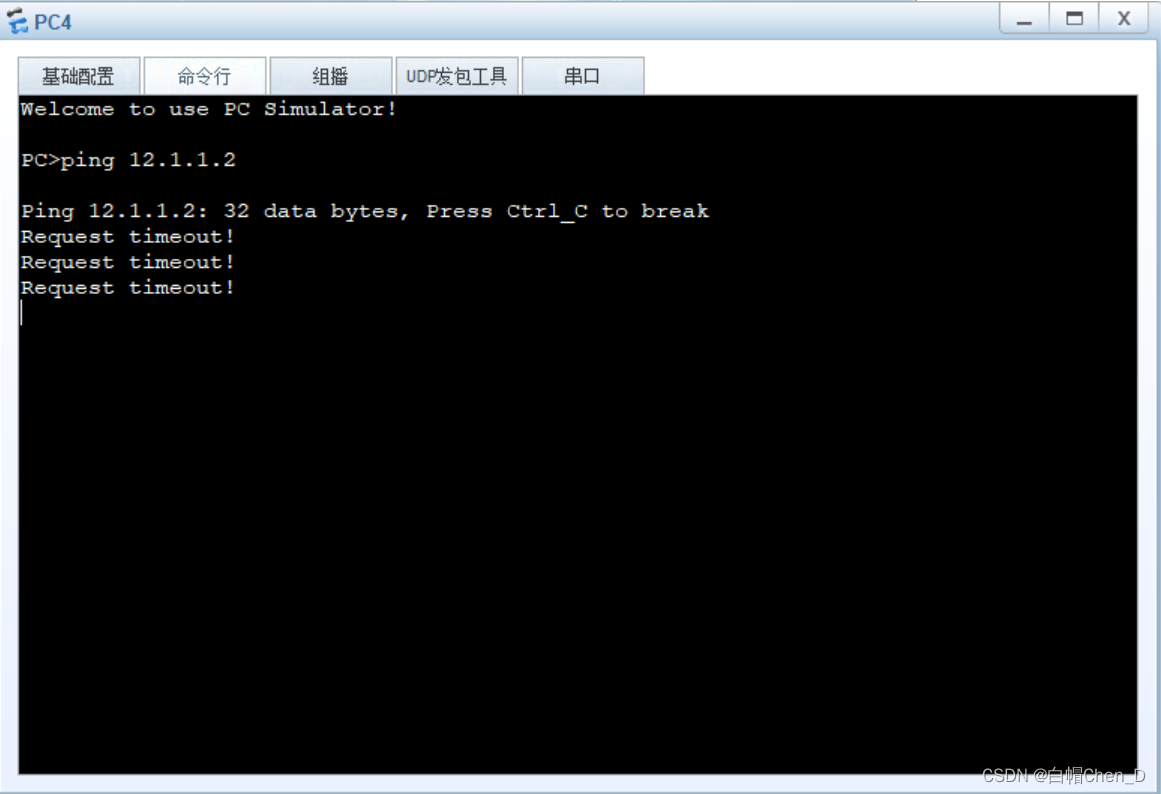

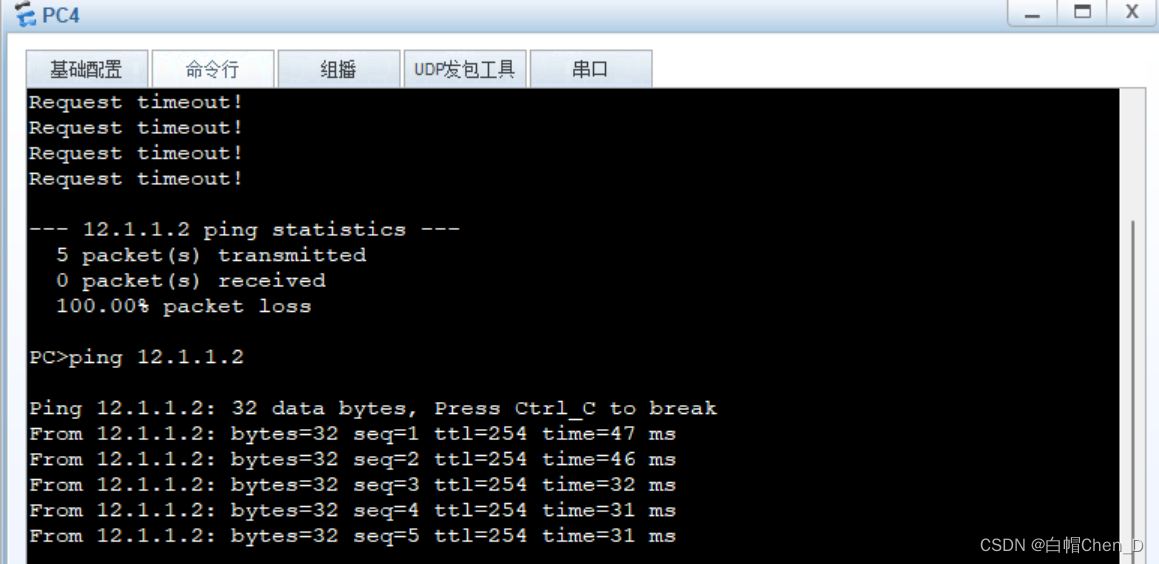

测试no-pat

用PC3 ping 一下 Client

通了,再用PC4 ping Client

这里没通是因为什么呢,no-pat是一对一的地址转换,而我们的地址池只有12.1.1.3一个公网IP,且刚才被PC3占用了,所以这里PC4就没有可用的公网IP就ping不通了,我测试了一下,老化机制大概五到十分钟, 等十分钟后PC4就可以ping通了,所以no-pat除了特殊场景以外不常用

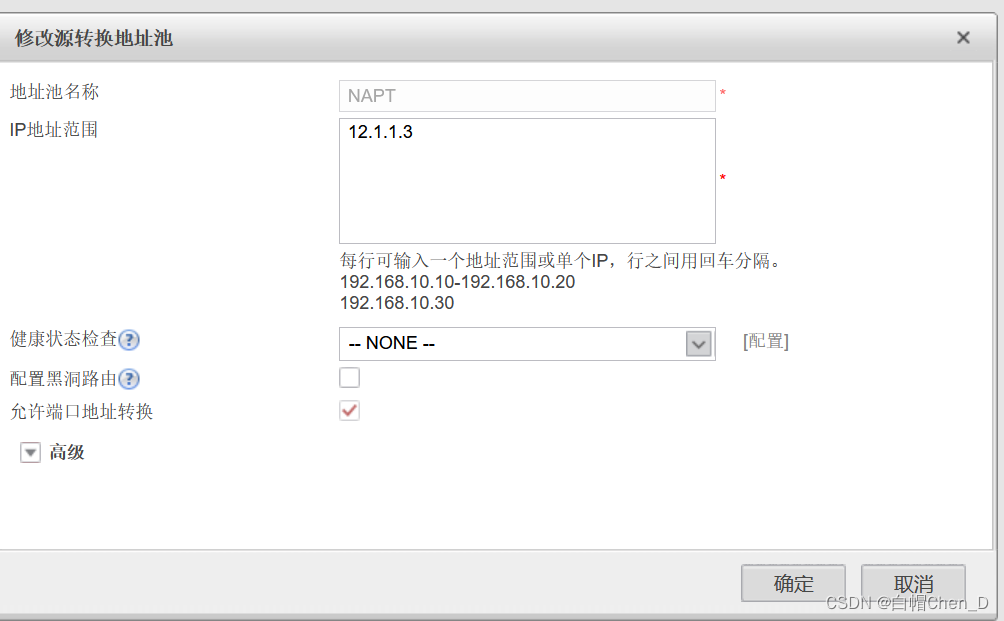

实验二 NAPT配置

其实NAPT和NO-pat的配置就查一点,就是刚才取消的哪个对勾,允许端口地址转换

把刚才的NAT策略和地址池删掉重新搞一个

其实和no-pat就差了一个对勾,因为安全策略是一模一样的就不用重新配了

NAPT测试

用PC3 PC4 ping Client

可以看到,我们同样是只配了一个公网IP,但是在NAPT下,就可以满足多个内网地址转换

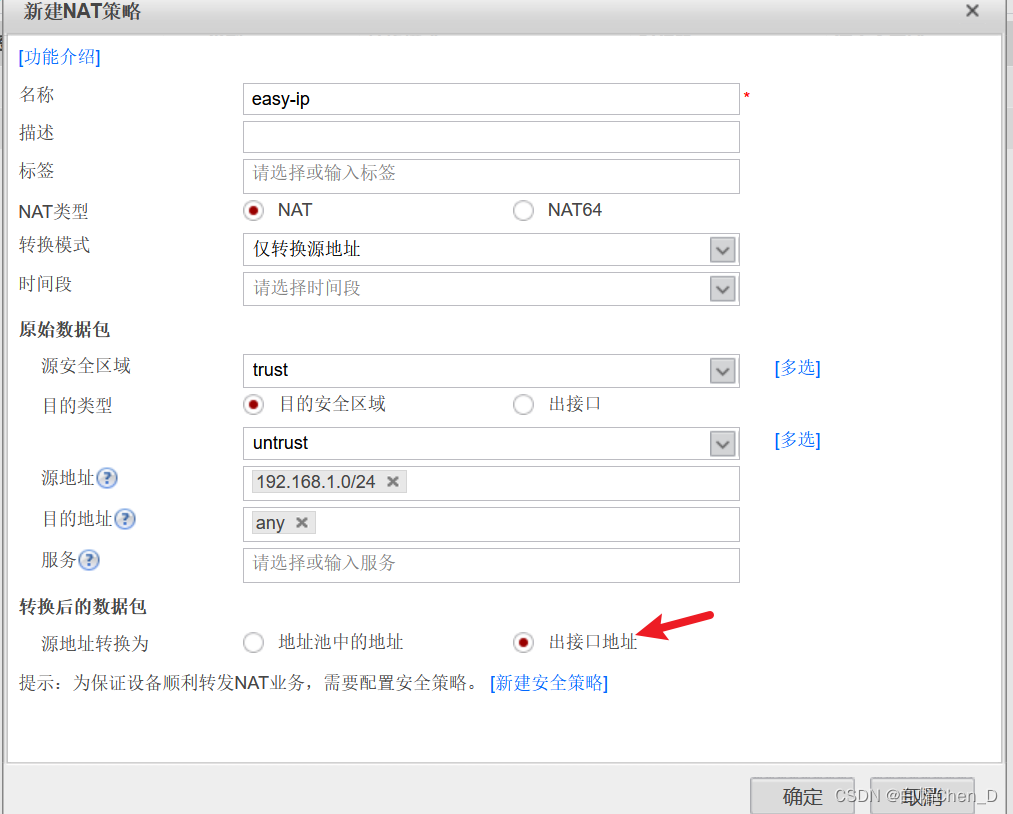

实验三 配置Easy ip

Easy-ip其实就是用接口的ip 在这里就是12.1.1.1

配置起来也非常简单,都不用创建地址池

直接选择出接口地址即可

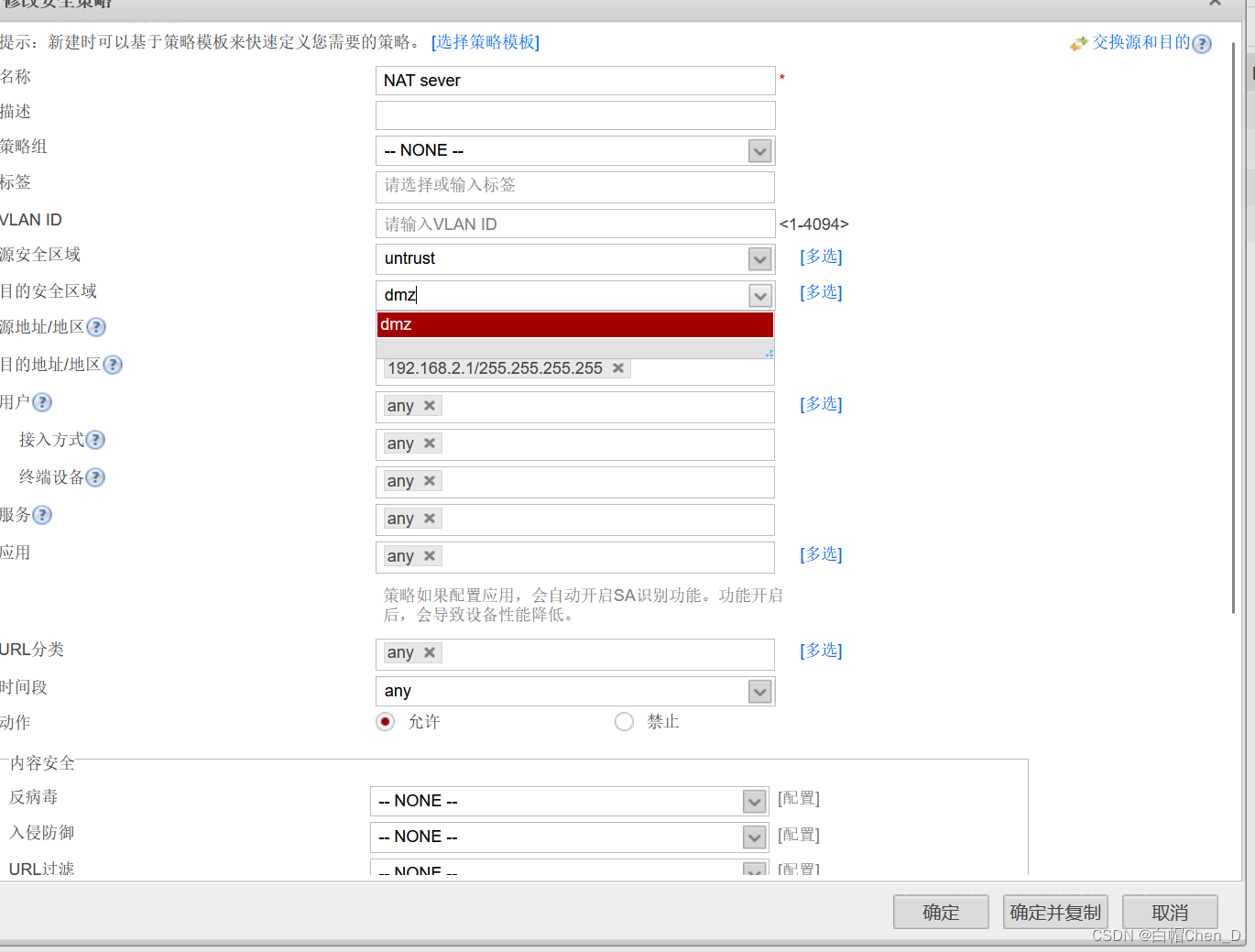

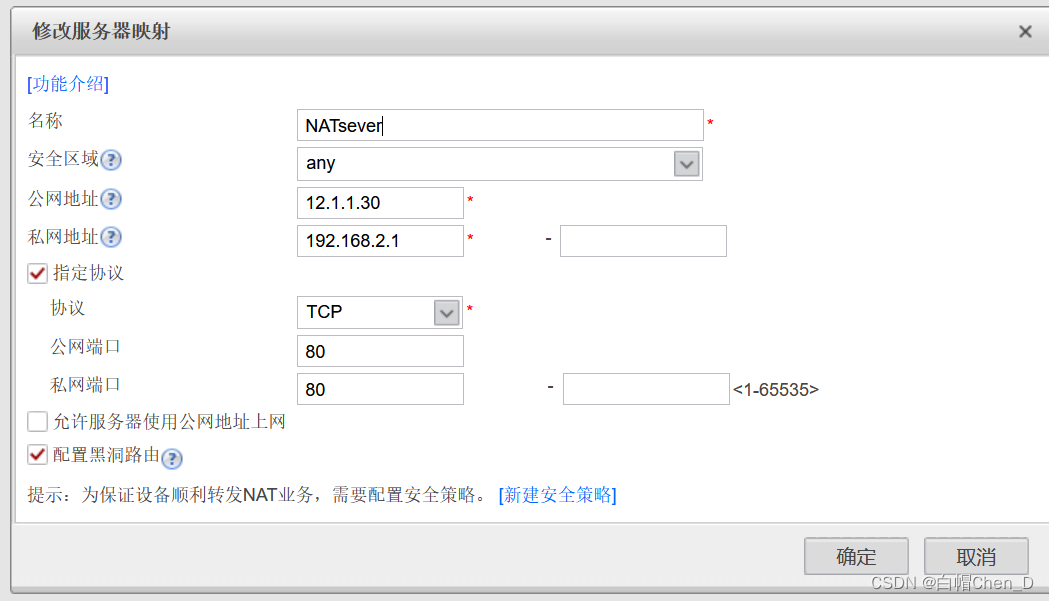

实验四 配置NAT sever

这个就是让Client 登陆内网中的服务器

这里的安全区域指的是,允许哪个安全区域访问

公网地址,其实就是公网ip,比如这里是12.1.1.30,那么Client就应该连接12.1.1.30

私网地址就是服务器的ip

配置完后要配一条安全策略

这里要注意目的地址是真实的内网ip,而不是12.1.1.30

这里要注意目的地址是真实的内网ip,而不是12.1.1.30

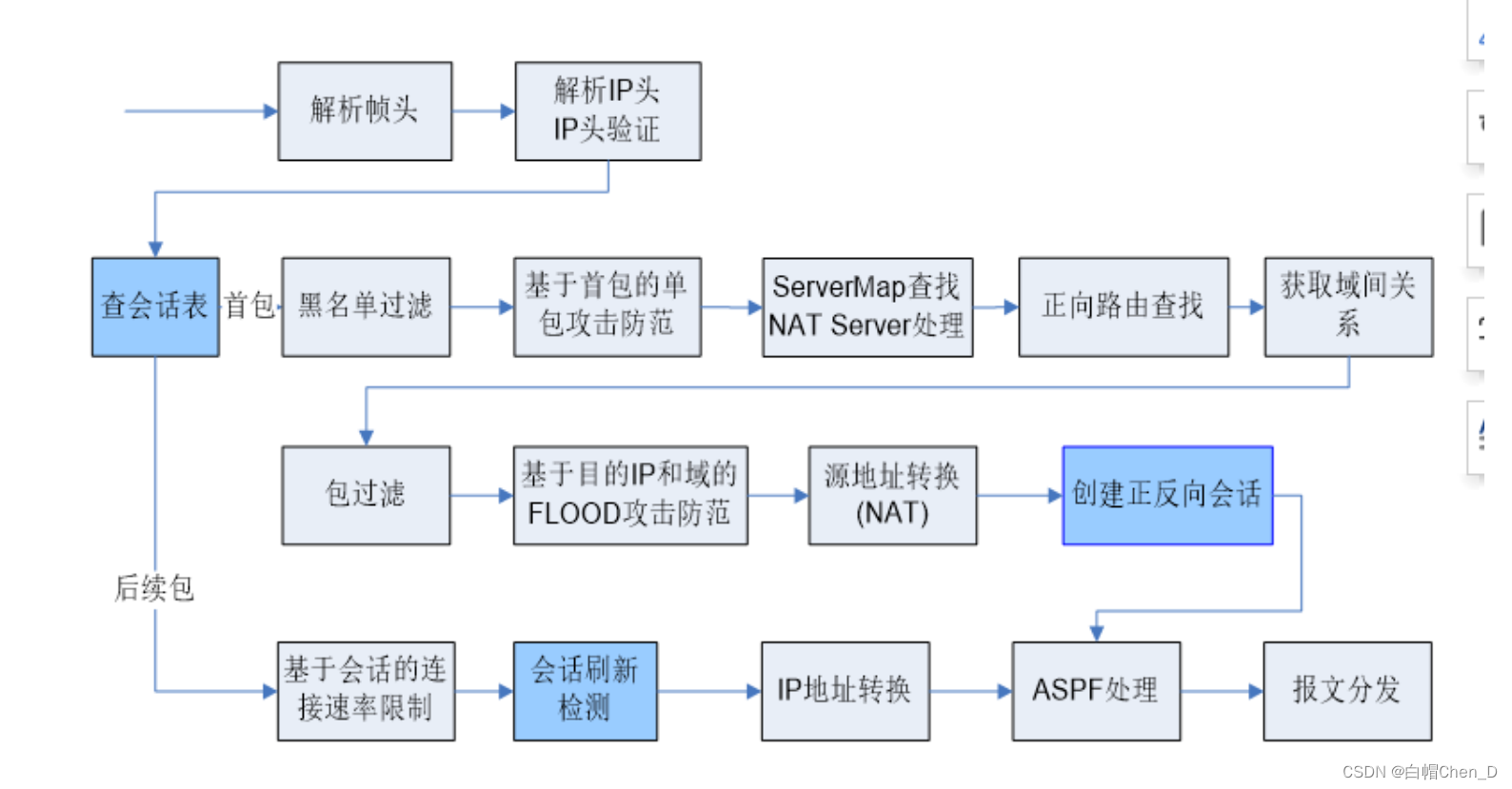

还是这张图,看到它是先进行NAT Sever处理再进行包过滤,也就是说到包过滤的时候目的ip已经转换为192.168.2.1了,所以规则中要写192.168.2.1

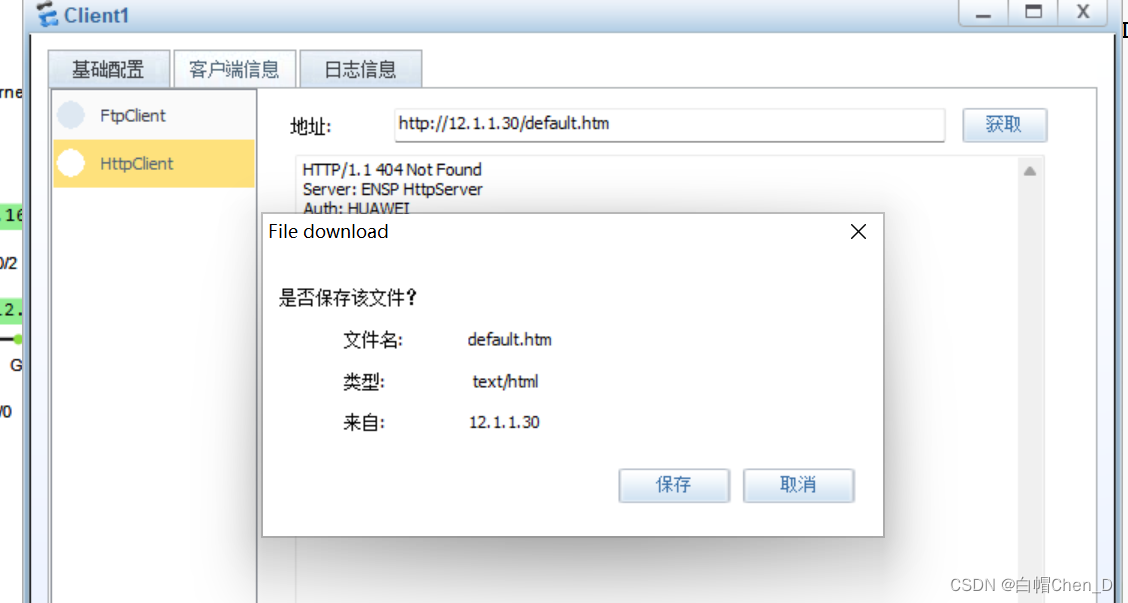

测试Nat Sever

Sever上开一个FTP服务,用Client连一下登陆成功

但是有一个问题,假如我服务器就向对外开放http协议,不想让外面能用tcp连接上咋办捏

这样就可以啦

再次建立TCP连接试一下

用http连接一下呢,注意要再sever上开启http服务

连接成功

至此所有实验都结束啦

-

相关阅读:

基于神经网络的分类和预测

牛客NC199 字符串解码【中等 递归,栈的思想 C++/Java/Go/PHP】

浏览器和nodejs中的eventloop

面试必备!TCP协议经典十五连问!

ManageEngine 第六次入选 Gartner® 安全信息和事件管理魔力象限™!

项目中如何配置 Maven 为国内源

JDK8到JDK17新特性

洛谷P1331 海战 题解

python去除列表中重复元素的方法

C++功能模块5:在图像里截取矩形子图

- 原文地址:https://blog.csdn.net/qq_40345591/article/details/127888822