-

简单介绍动态链接过程

随便拿ida打开一个程序

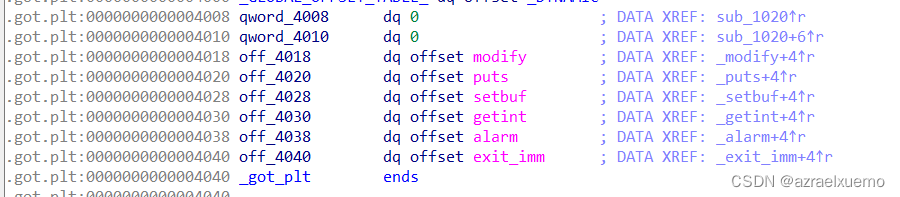

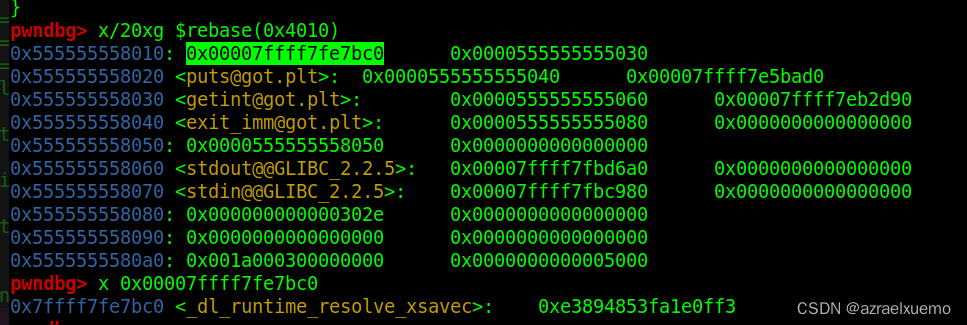

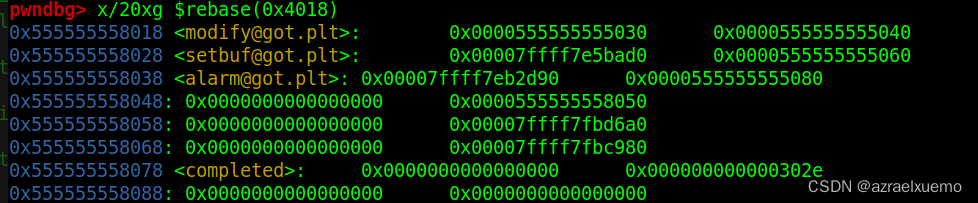

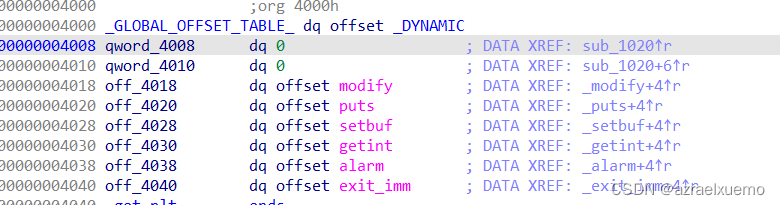

可以看到这是got的内容

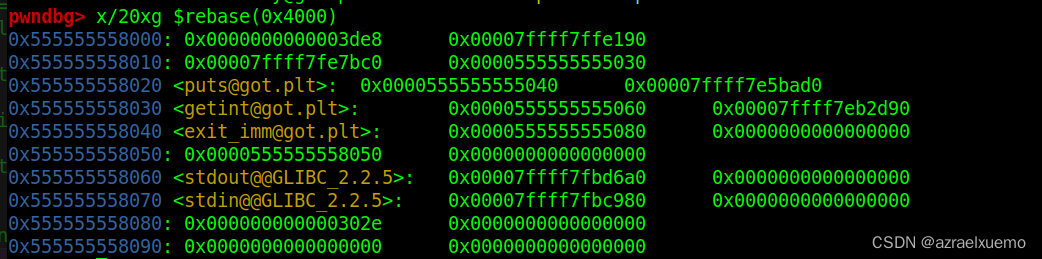

gdb一下查看内容,可以看到地址是从0开始的

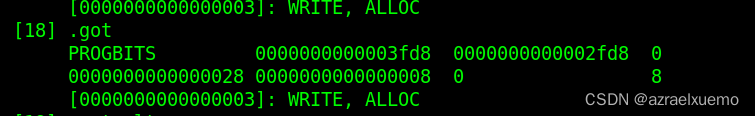

大家也知道 got是个独立的section,所以最开始8bit相当于sectin描述符,所以可以看到ida识别的时候也是忽略了前8bit,认为从8偏移地方是第一个元素

got

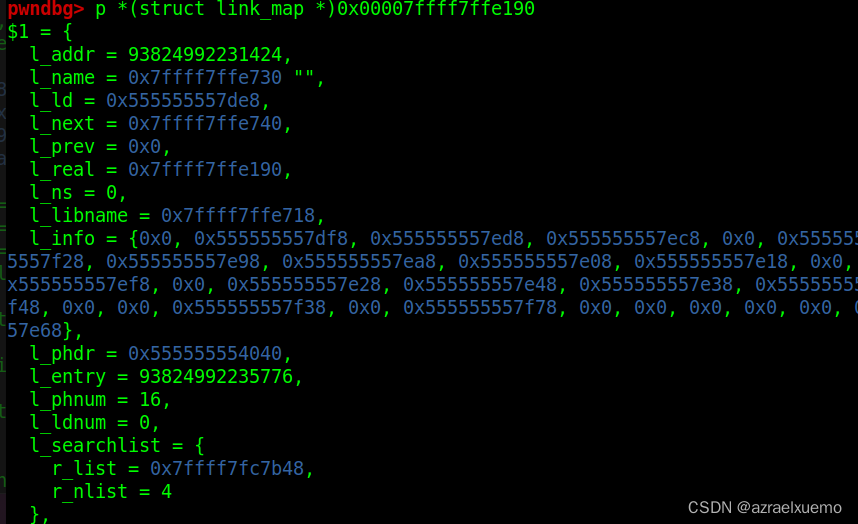

got[0] link_map结构体地址

那么第一个值也就是got[0],8偏移处是link_map结构体的地址,这个涉及到后面_dl_fixup填写地址的操作,我们如果溢出可以覆盖这个got[0],就可以劫持_dl_fixup达到不需要leak libc就可以rce的效果

got[1] _dl_runtime_resolve

got[1]就是后面涉及地址解析的函数,这里其实一般是_dl_runtime_resolve,当然这里由于我开了debug,就是_dl_runtime_resolve_xsavec

got[2]之后

之后就是一个个具体的got表了,里面填写着函数的地址

plt

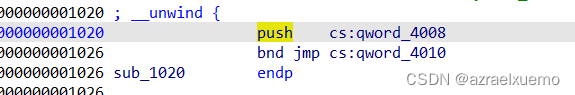

plt[0] 调用libc解析函数

可以看到先push了一个值,又jmp了一个值

可以看到刚好就是got前两个值

所以这也是为什么我要先讲got表

push的4008就是我们提到的link_map结构,里面保存了一些结构体信息,4010就是libc负责解析的函数,这个是事先填好的plt后面的

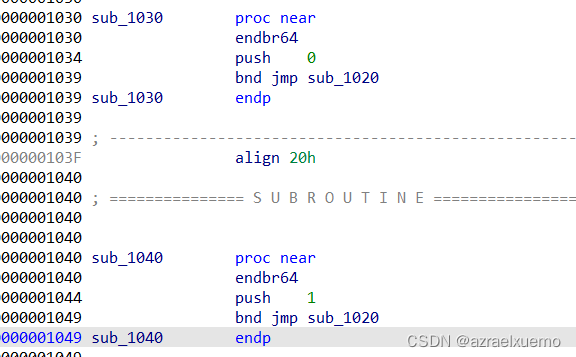

后面基本就是一个这样的大概布局,push 0,1,2,3标志着再got表里的次序,从0开始

比如说这里modify就对应着0,puts对应着1

那么jub 1929跳到的就是plt[0]而通过观察可以看出got表里面填写的值就对应着具体的plt[n]

比如说我在got表里是idx 0,那么里面的值就是plt[idx+1](因为plt[0]的缘故)然后去plt[idx+1]执行push idx操作之后,跳回plt[0],执行push link_map,call dl_resolve的libc函数plt.sec

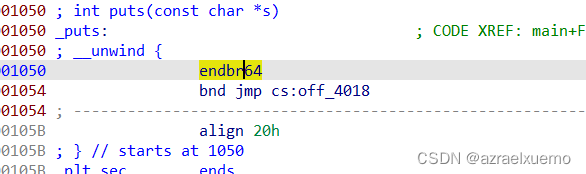

大家都知道,jmp call可以有相对便宜,但是call [ptr]这里面ptr就要用绝对地址,如果我们每个地方都用call [got]这样会带来一个问题,每个地方都需要做重定向,所以他们增加了一个跳板

不懂这个跳板有啥用

这个跳板实际命令是

bnd jmp dword ptr [rip +偏移]

而且汇编也支持call dword ptr [rip+偏移]

那其实我们可以直接call dword ptr [rip+偏移到got]

这个架上-fno-plt的编译参数就变成直接call dword ptr [rip+偏移到got]

-

相关阅读:

C++ Tutorials: C++ Language: Compound data types: Dynamic memory

09.webpack5搭建vue环境(三)

华为开源自研AI框架昇思MindSpore应用案例:消噪的Diffusion扩散模型

苹果入局AI手机 iOS 18将应用AI功能

【毕业设计】基于Arduino的智能灌溉系统 - 嵌入式 单片机 物联网

Windows Powershell命令一条命令安装Python

C语言 内存

嵌入式 Linux 入门(九、Linux 下的磁盘管理)

论文阅读: 面向Planning的端到端智驾Planning-oriented Autonomous Driving

C#应用程序界面开发基础——窗体控制(1)——Form窗体(删除事件部分,没看懂)

- 原文地址:https://blog.csdn.net/azraelxuemo/article/details/127878428