-

SRC逻辑漏洞 hackinglab11 身份验证PkavHttpfuzzer验证码爆破

暴力破解漏洞

在渗透测试中最简单也最有效的攻击方式就是弱口令攻击,web服务中最好用的爆破神器就是burpsuite的intruder模块理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间,所以断定一个系统是否存在暴力破解漏洞,其条件也不是绝对的 我们说一个web应用系统存在暴力破解漏洞,一般是指该web应用系统没有采用或者采用了比较弱的认证安全策略,导致其被暴力破解的“可能性”变的比较高。

逻辑问题

由于程序员设计出现逻辑性的问题,导致我们暴力破解可以绕过逻辑来进行暴力破解,碰到实例有登录失败连续5次就封锁账号爆破过程中返回503等

当然爆破肯定需要一个密码字典,这里我推荐一个3had0w/Fuzzing-Dicts: Web Security Dictionary (github.com)

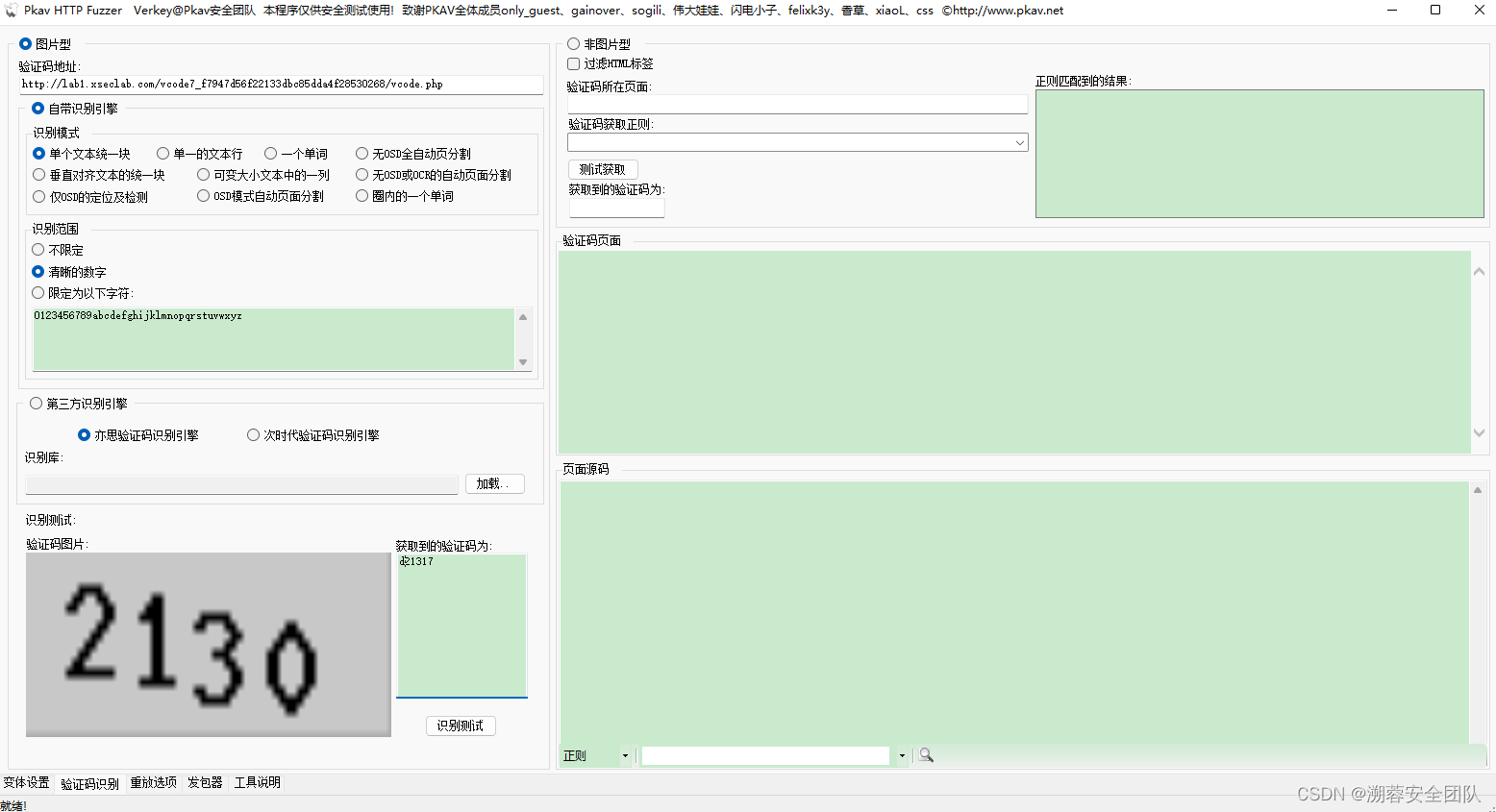

pkav里面也有默认自动这里我分析一个安装包链接: https://pan.baidu.com/s/1O8r3FHoWC5z5wvnev6PexA?pwd=0117

hackinglab-脚本关11——验证码识别

先随便填写信息在使用burpsuite抓包,在将网站的地址和请求包复制到pkav上

在mobi_code后面的参数添加标记作为爆破的位置,将user_code后面的参数设置为验证码识别的标记

设置mobi_code爆破的字段长度设置为100-999因为题目中ctrl+u的源代码说的

接着设置验证码地址,在左下验证码识别中

接着设置验证码地址,在左下验证码识别中

接着填写验证码的url,很简单对着网站F12

验证码的http网站vcode.php (60×20) (xseclab.com)

填写上去可以正常使用,接着设置线程模式

最后设置发包器

最后出现flag

-

相关阅读:

什么是设计模式?优漫动游

游戏录屏怎么录自己的声音?看这篇就够了!

图论第三天|130. 被围绕的区域、417. 太平洋大西洋水流问题、827. 最大人工岛

另一个博客

HTML知识小结之CSS

网络安全—自学笔记

华为开发者大会:全场景智能操作系统HarmonyOS NEXT

HashMap线程不安全问题以及解决方法

Winform +OpenCvSharp更换证件照底色

算法金 | Transformer,一个神奇的算法模型!!

- 原文地址:https://blog.csdn.net/qq_60115503/article/details/127818932