-

CTFshow 信息收集 web16 17 18 19 20

目录

web16

提示:

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露探针:php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息。

php探针如果使用过后没有被删除,且能被访问,则可能会造成信息泄露

雅黑php探针可以通过tz.php访问

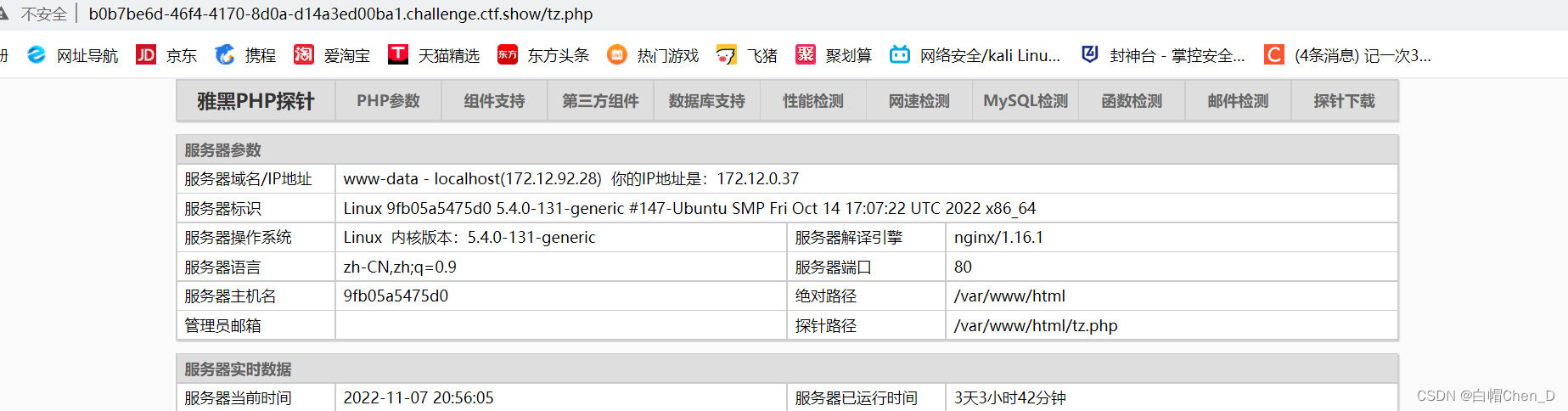

进入实验环境,尝试访问/tz.php

可以看到进入了雅黑PHP探针的页面

可以看到进入了雅黑PHP探针的页面

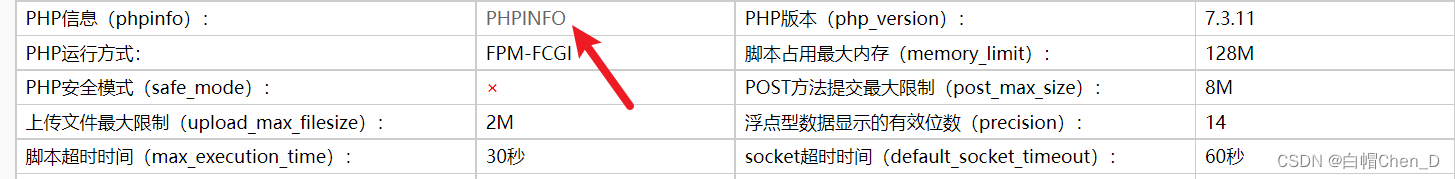

其中PHP信息处可以进到phpinfo()中,查看版本等敏感信息

在phpinfo中找到flag

在phpinfo中找到flagflag:

ctfshow{6838854a-0db9-425a-a839-63f20090f279}

web17

提示:

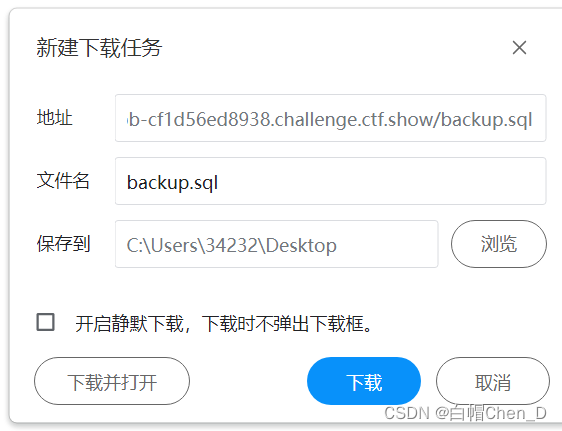

备份的sql文件会泄露敏感信息这题考察的是sql备份泄露,sql文件的备份一般为backup.sql

尝试访问/backup.sql

直接弹出下载,下载后打开

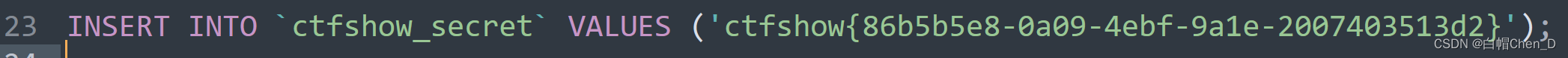

看到flag

看到flagflag:

ctfshow{86b5b5e8-0a09-4ebf-9a1e-2007403513d2}

web18

提示:

不要着急,休息,休息一会儿,玩101分给你flag看到提示,一脸懵逼

这道题是一个网页小游戏,提示要玩到101一分,鬼才能玩到101分啊

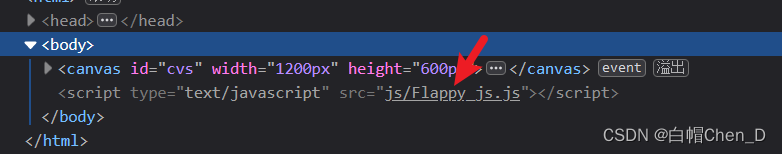

先查看网页源代码

这个Flappy_js.js就是小鸟游戏的源代码

这个Flappy_js.js就是小鸟游戏的源代码查看一下

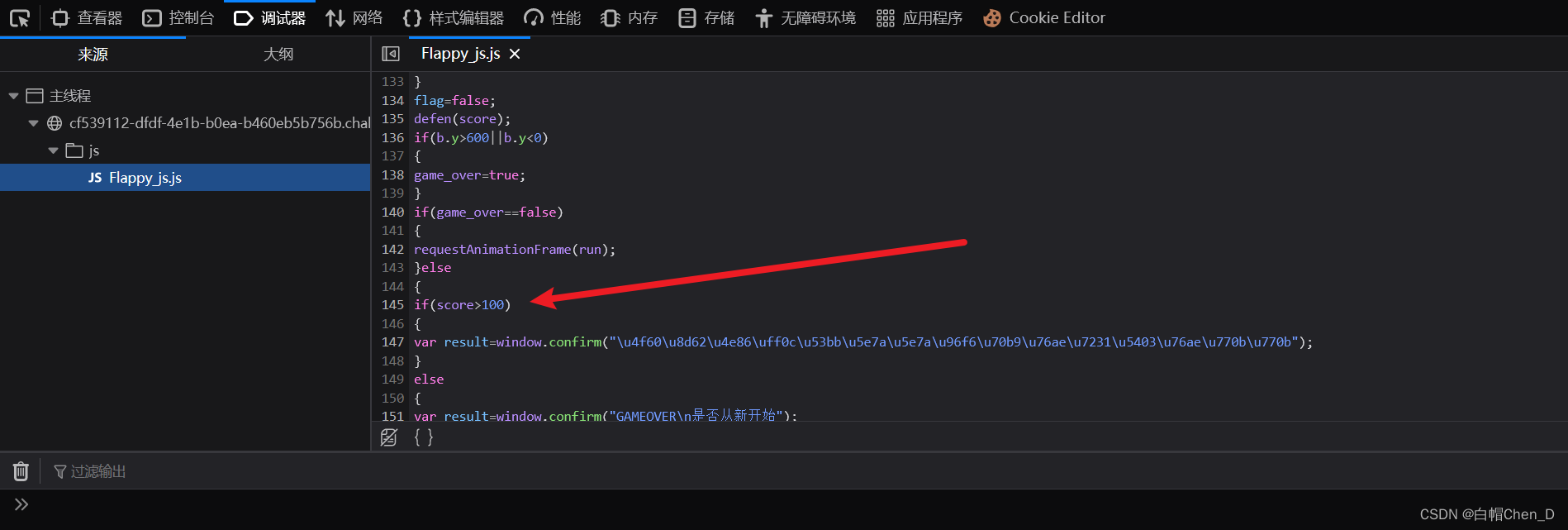

这里可以看到100分以后触发下面的代码

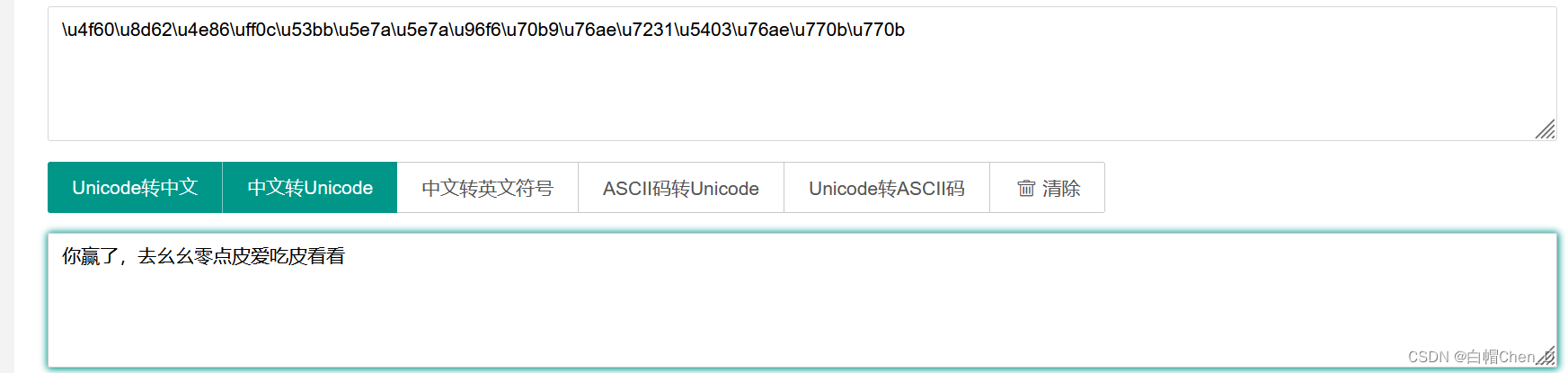

\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b

Unicode编码,使用在线解码器

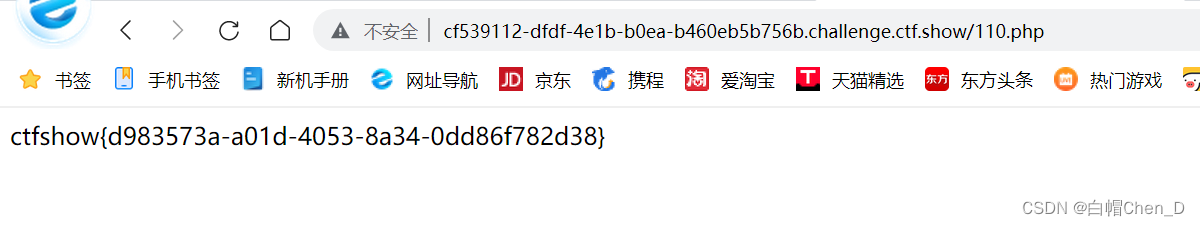

去110.php看看,访问110.php

flag:

ctfshow{d983573a-a01d-4053-8a34-0dd86f782d38}

web19

提示:

密钥什么的,就不要放在前端了意思就是前端有密钥!

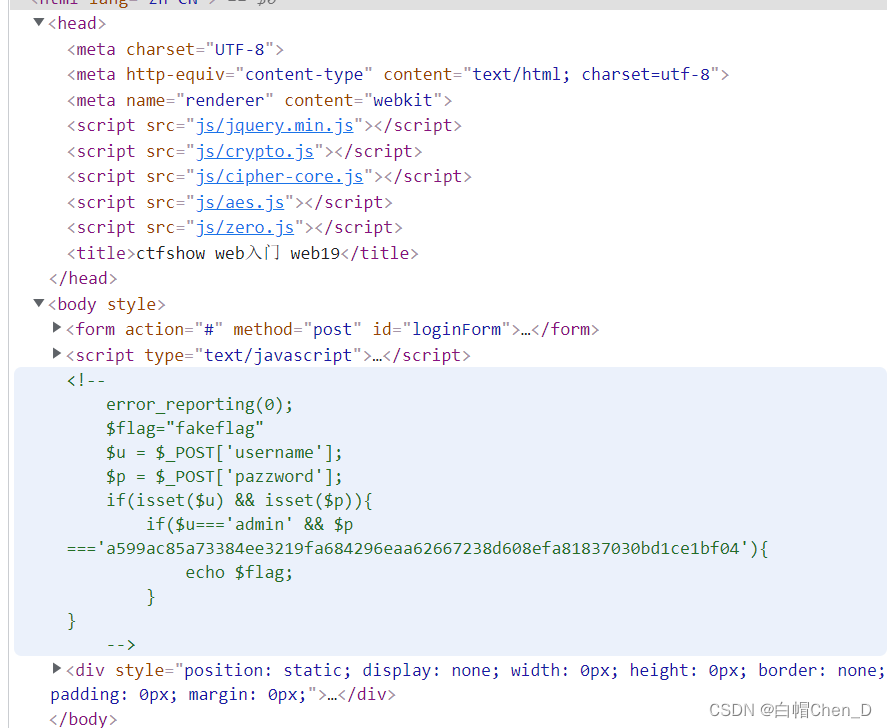

查看一下源码

直接把登陆判定给出来了

当用户名=admin且当密码= a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04时输出flag

这里密码应该是经过什么方法加密后得到的,我试了base64 和md5都不是,让后就想抓个包看看

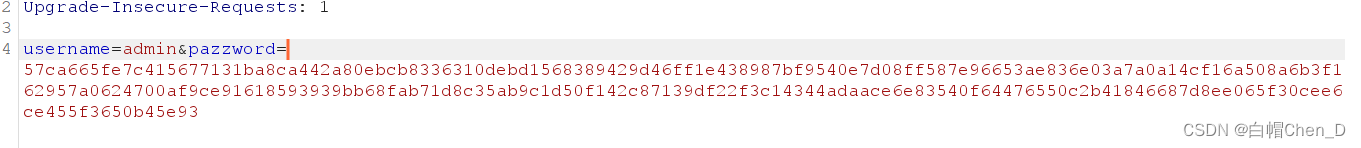

发现传进来的参数不是我们输入的密钥

在这里直接给它改成密钥

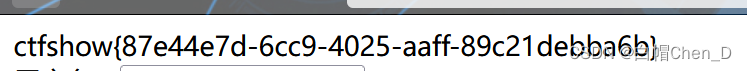

flag:

ctfshow{87e44e7d-6cc9-4025-aaff-89c21debba6b}

web20 信息收集收官

提示:

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。这一题主要是体验一下以前的文件泄露方法,现在很少见到asp+access架构了

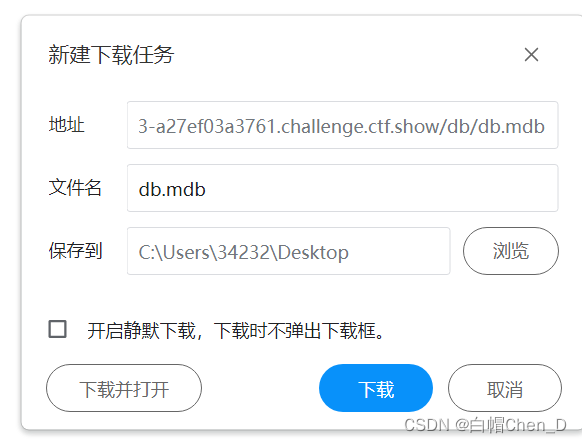

直接访问/db/db.mdb

直接下载打开

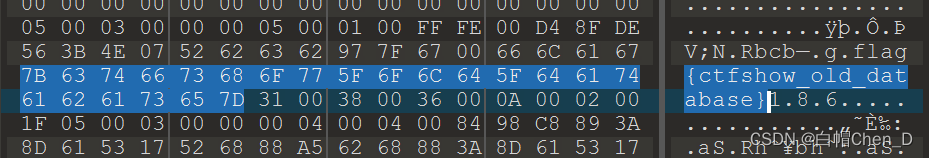

打开发现是二进制文件,用010Editor打开看看

拿到flag

拿到flagflag:

{ctfshow_old_database}

-

相关阅读:

如何导出数据库数据字典

第一章《初学者问题大集合》第6节:IntelliJ IDEA的下载与安装

鹰潭恒温恒湿实验室设计方案总结

RK3588平台开发系列讲解(Thermal篇)Thermal的设备树配置

论文笔记——BiFormer

工业异常检测顶会论文及源码合集,含2023最新

Facebook宣布关闭面部识别系统,删除超过10亿用户的数据

《游戏系统设计十五》游戏房间服的设计

普通蓝牙防丢器已过时,onn推出支持苹果 Find My 防丢器

【硬刚Hive】Hive高级(5):优化(5)HiveSQL优化方法与实践(二)

- 原文地址:https://blog.csdn.net/qq_40345591/article/details/127739080