-

CTFshow 信息收集 web 1、2、3、4、5

目录

第一关

简单的信息收集

直接F12查看源码

ctfshow{a01c2f09-a624-49cd-b454-0517943c0c59}

第二关

F12没用了,可以抓个包也能看见源码

抓包发送到重发器,发送

ctfshow{8d5402c7-1f92-4b17-bb2d-4f5382d47708}

第三关

没思路的时候抓个包看看,可能会有意外收获解法一

按照提示抓个包看看

解法二

一般信息收集最开始都要F12一下看看注释看看cookie啥的

ctfshow{e804a2cb-3b73-4590-96f3-89a8bf36c31d}

第四关

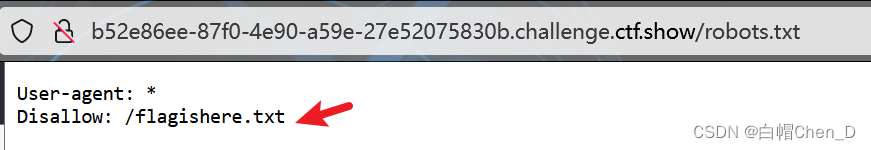

总有人把后台地址写入robots,帮黑阔大佬们引路。提示很秀,其实就是robots.txt 泄露

一般在前端找不到信息的时候,就要开始找找有没有敏感文件了,如git 备份 robots svn等等

直接访问/robots.txt

访问/flagishere.txt

拿到flag

ctfshow{01e6ecf7-b8a8-4951-bee3-2a050e5497fa}

第五关

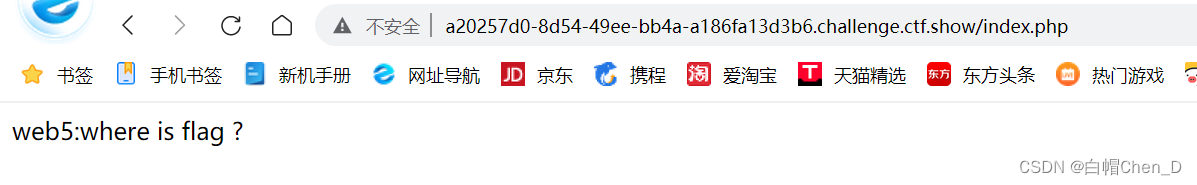

phps源码泄露有时候能帮上忙phps可以直接访问php页面源代码

php主页一般为index.php,尝试访问

发现题目就是index.php

按照提示访问/index.phps

跳出来个下载,下载后打开

ctfshow{58981068-216a-4be2-8d3a-abdaf09aabf3}

-

相关阅读:

Qt 继承QAbstractListModel实现自定义ListModel

php获取文件后缀名的几种方法

读AI新生:破解人机共存密码笔记03计算机

DevOps系列文章之 Docker-compose

【访谈】Eotalk Vol.01:Eoapi,我们希望以开源的方式构建 API 生态系统

致医生的一封信:感谢“医”路有你,天天好心情

面试系列Redis:缓存穿透、击穿、雪崩的解决方案

PTA 浙大版《C语言程序设计(第4版)》题目集 参考答案(编程题)

2022-10-31-基于用户的协同过滤推荐算法实现+MAE+RMSE的求解+项目代码+运行结果图

复盘在项目管理中的应用

- 原文地址:https://blog.csdn.net/qq_40345591/article/details/127695956