-

【Try Hack Me】Enumerating Active Directory

THM 学习笔记

🔥系列专栏:Try Hack Me

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年9月7日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!网络配置(从dns开始)

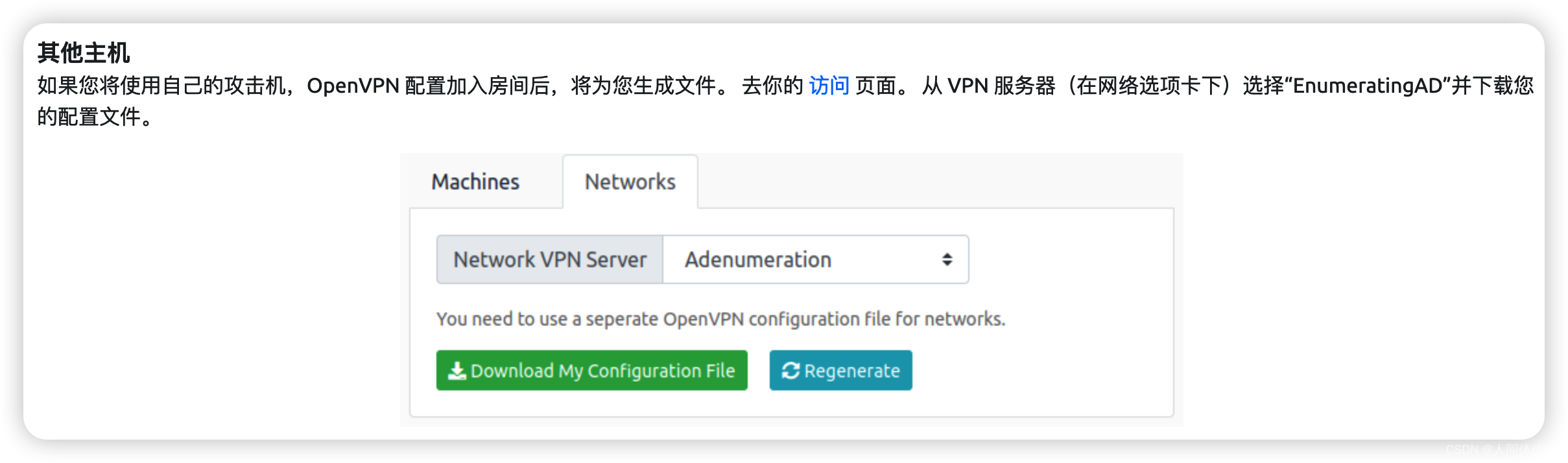

首先,打开靶场服务,然后再去这个下配置文件的地方重新下载,不能用之前的vpn

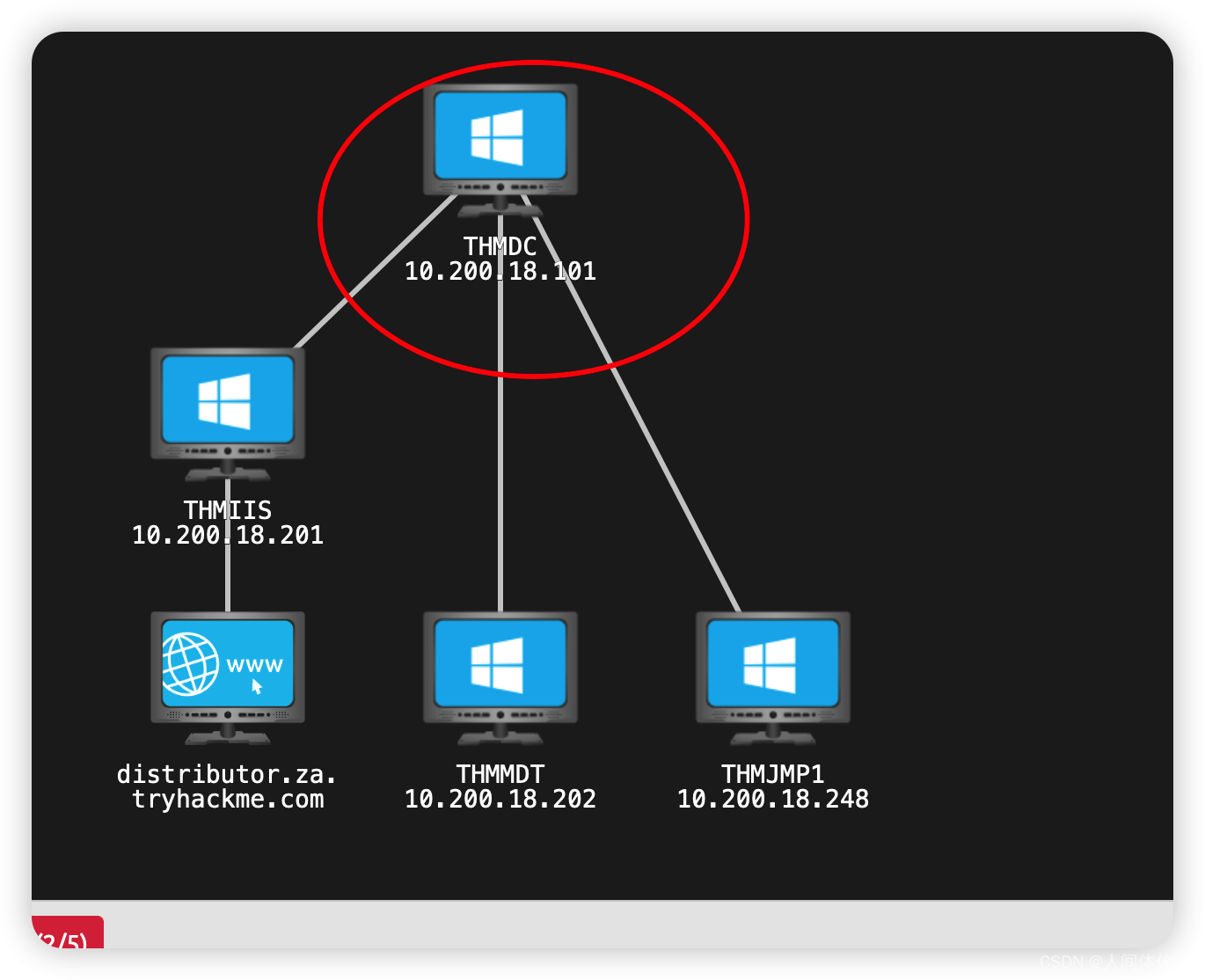

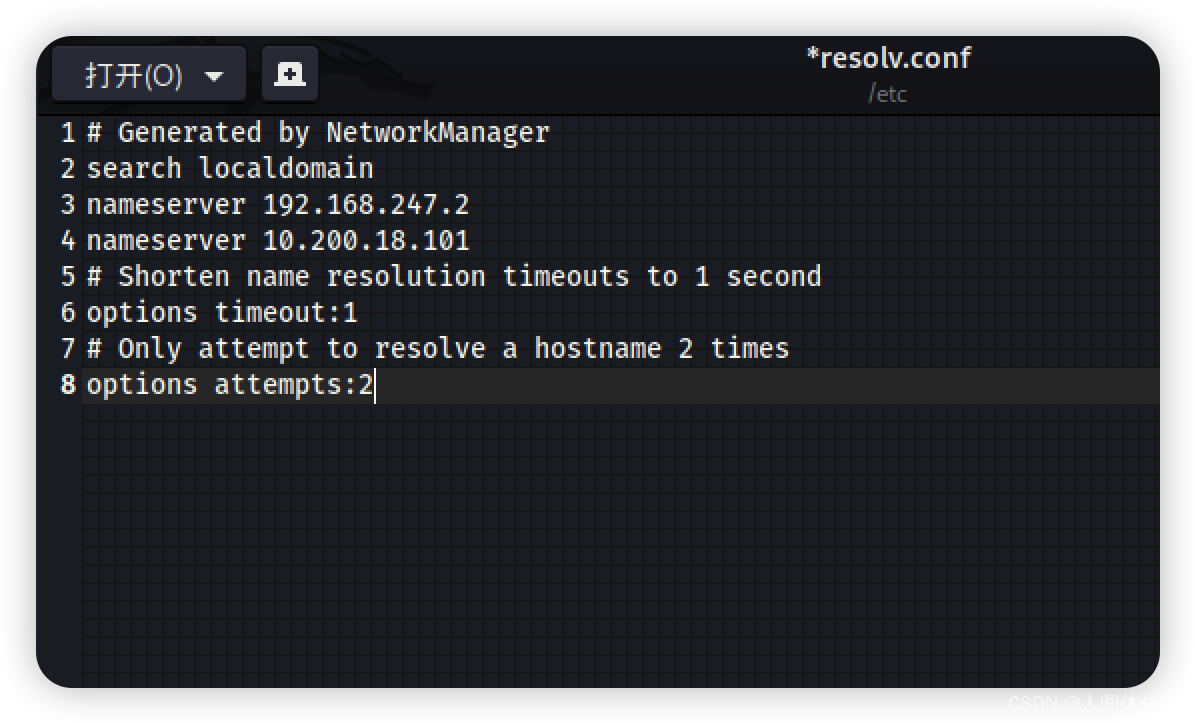

连接上以后,这下面这一段也能直接用网络配置器配哈,会一种就ok了gedit /etc/resolv.conf- 1

没改之前是这样

改完之后是这样,按需使用即可

改完之后是这样,按需使用即可

# Generated by NetworkManager search localdomain nameserver 192.168.247.2 nameserver 10.200.18.101 # Shorten name resolution timeouts to 1 second options timeout:1 # Only attempt to resolve a hostname 2 times options attempts:2- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

最后,刷新一下服务

sudo systemctl restart networking.service- 1

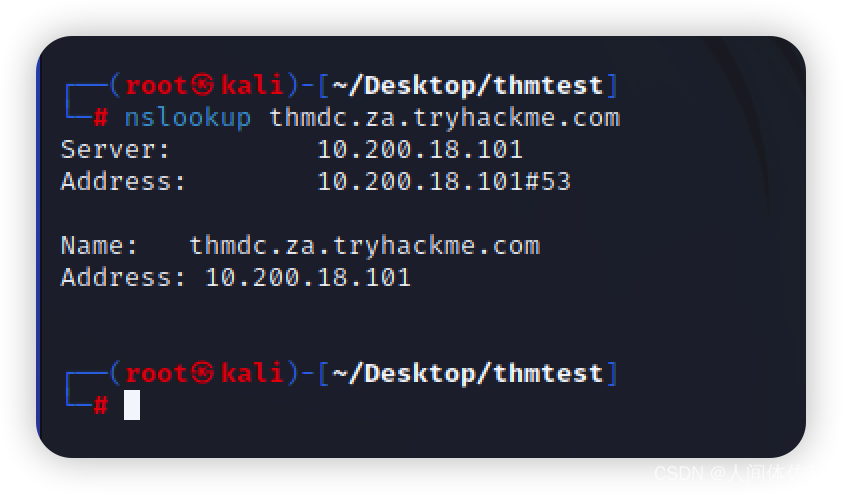

像这样就完事了

像这样就完事了凭证获取

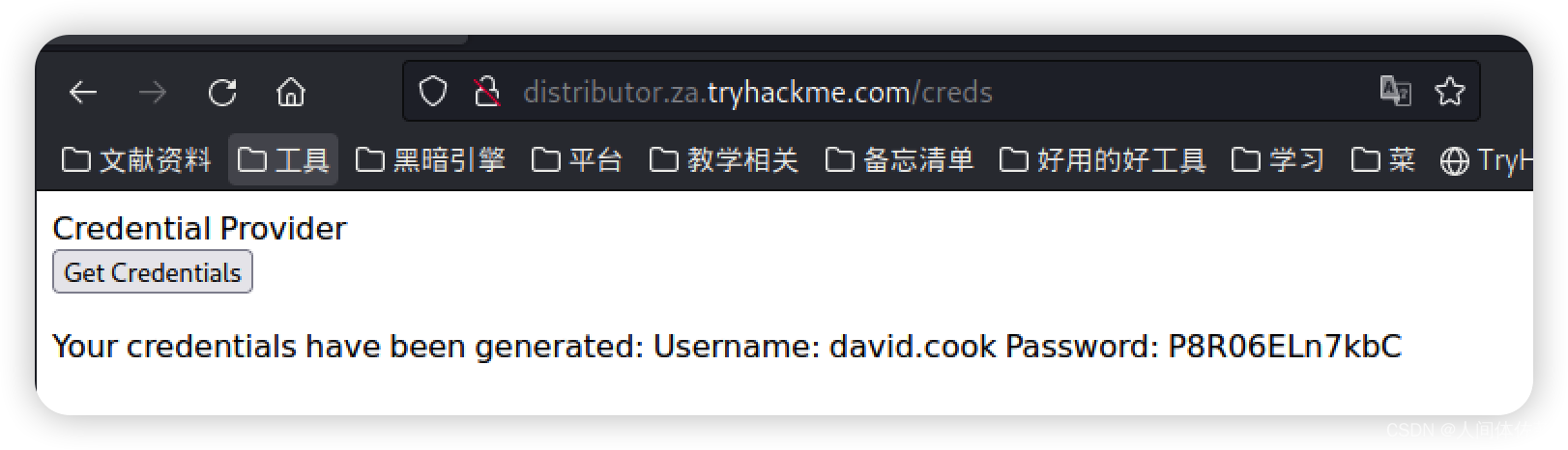

此处模拟已经获得的用户凭证

http://distributor.za.tryhackme.com/creds- 1

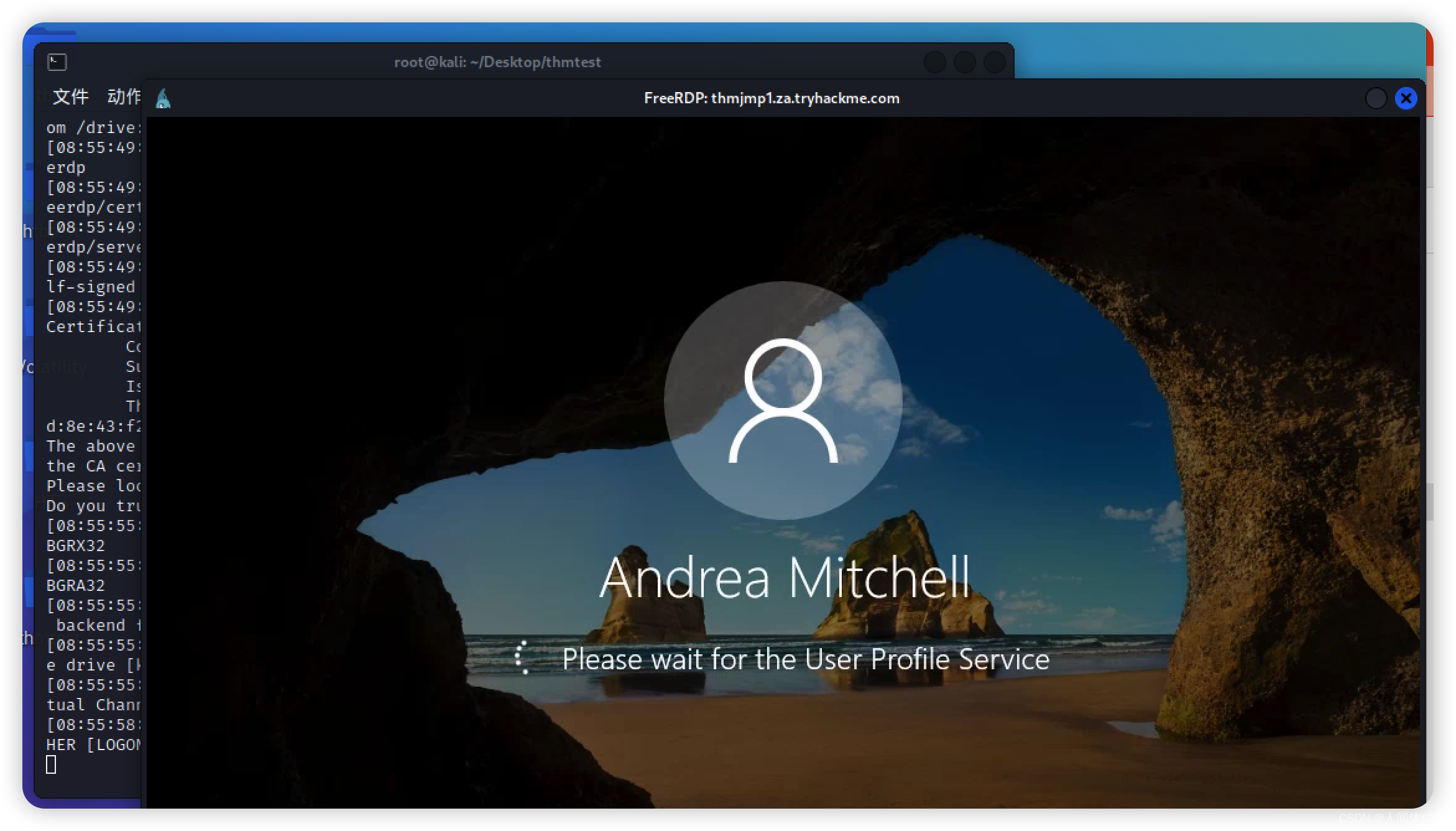

我们可以通过rdp或者ssh连接,但他说任务2,3要用rdp,所以rdp连接测试

xfreerdp /d:za.tryhackme.com /u:'andrea.mitchell' /p:'Password1' /v:thmjmp1.za.tryhackme.com /drive:.,kali-share +clipboard- 1

- 2

把其中的用户账号密码换掉你刚才请求的即可

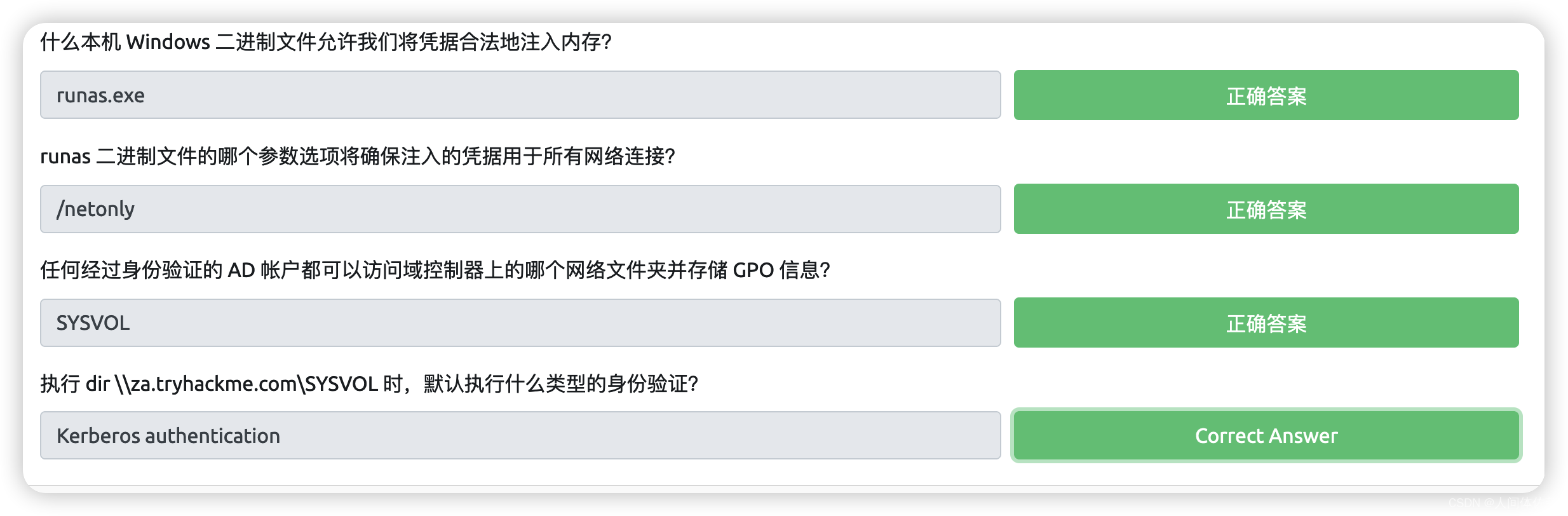

任务二、凭据注入

凭据注入的目的是,可以通过runas程序,将没有加入域的主机加入主机,但是前提是我们知道这台在野主机的凭证

通常来说,命令是这样的

runas.exe /netonly /user:domain.tld\username cmd.exe- 1

/netonly- 仅将凭据用于网络会话,所有其他命令在本地主机上的当前用户会话中运行 /user- 我们要在网络会话中进行身份验证的用户 cmd.exe使用注入的网络凭据生成一个新的命令提示符窗口- 1

- 2

- 3

这里特意提到了,我们可以用sysvol来枚举共享文件夹

任务三、mmc枚举

这个我说实话没啥用,我也查了半天资料,发现好像真的没啥用

任务四、通过cmd进行枚举

这块建议ssh做。udp卡的一坨屎

总结如下

net user /domain– 在加入域的主机上运行以枚举域用户 net user user.name /domain– 在加入域的主机上运行以获取有关特定域用户的信息 net group /domain– 在加入域的主机上运行以枚举域组 net group groupName /domain– 在加入域的主机上运行以获取有关特定域组的信息 net accounts /domain- 在已加入域的主机上运行以显示域密码和帐户锁定策略- 1

- 2

- 3

- 4

- 5

但是这个命令同样存在两个缺点,需要注意

- net不显示嵌套组

- net仅显示最多 10 个组,即使用户在更多

- 但是用户不限制显示,这个放心

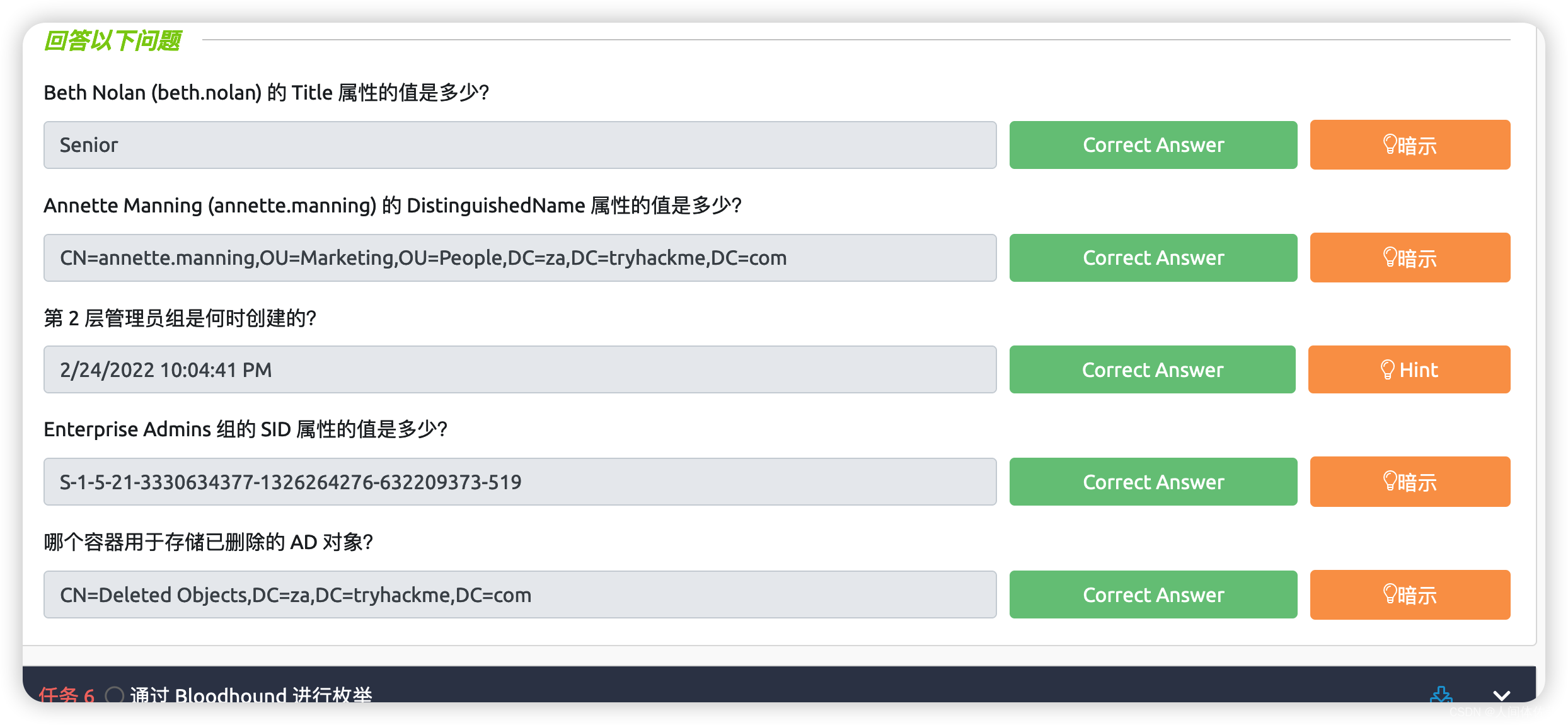

任务五、通过powershell枚举

对用户: Get-ADUser -Filter *– 返回所有域用户 Get-ADUser -Filter 'Name -like "*stevens"'– 查找名称以结尾的任何用户 ...stevens Get-ADUser -Identity john.doe -Properties *– 找到用户 john.doe并返回所有属性 对组: Get-ADGroup -Filter *– 返回所有域组 Get-ADGroup -Identity Administrators | Get-ADGroupMember- 管道 Administrators将对象分组到 Get-ADGroupMember检索组的成员 对时间: # February 28, 2022 00:00:00 (system time zone) $modifiedDate = Get-Date '2022/02/28' Get-ADObject -Filter 'whenChanged -ge $modifiedDate' -IncludeDeletedObjects 对域环境: Get-ADDomain 从域控制器获取有关域的信息 更改用户密码 $oldPass = Read-Host -AsSecureString -Prompt 'Enter the old password' $newPass = Read-Host -AsSecureString -Prompt 'Enter the new password' Set-ADAccountPassword -Identity user.name -OldPassword $oldpPass -NewPassword $newPass- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

必须安装AD-RSAT工具在powershell

任务五、Bloodhound枚举

-

相关阅读:

单链表反转

「优选算法刷题」:验证栈序列

Linux·inout子系统框架

NestJS 使用体验 | 不如 Spring Boot

震动检测模块使用介绍

maven命令上传文件到私服deploy-file

虹科分享 | 智能驾驶数据融合的时间同步关键技术

网站分享~~

软件测试面试题:什么是软件测试?软件测试的目的与原则?

FFplay文档解读-44-视频过滤器十九

- 原文地址:https://blog.csdn.net/weixin_65527369/article/details/127640785