-

Dr4g0n b4ll: 1 ~ VulnHub

漏洞搭建:

漏洞复现:

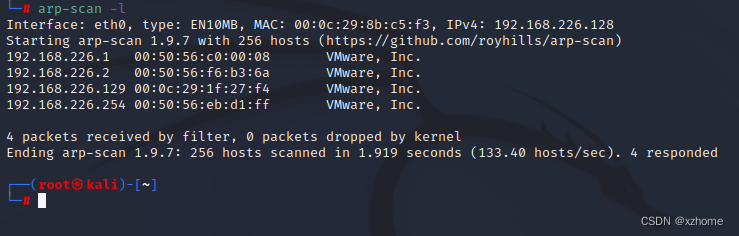

arp-scan -l 命令探测靶机IP地址

nmap命令进行服务端口扫描,发现开放22和80端口

访问80端口,发现是一个网站

访问80端口,发现是一个网站 扫描该网站目录,发现一些文件以及路径

扫描该网站目录,发现一些文件以及路径

访问robots.txt文件

base64进行解密

查看源码,发现一串字符

查看源码,发现一串字符

连续解密后,出现一个目录

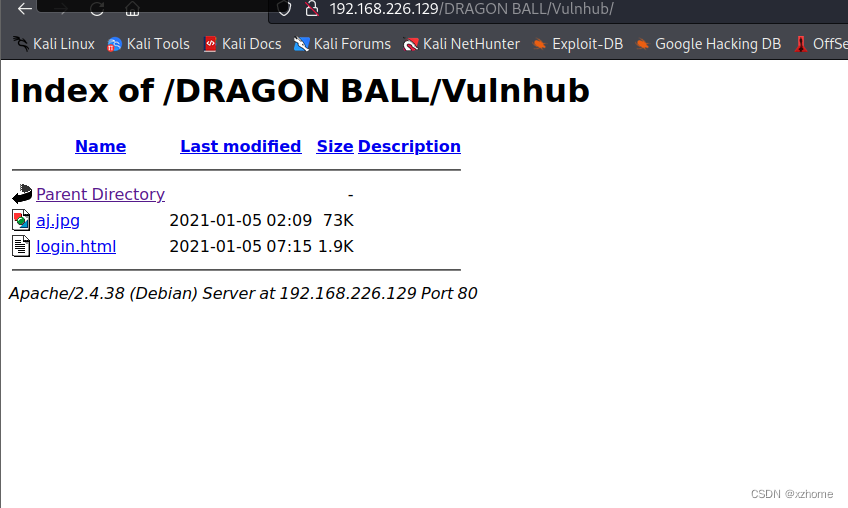

访问该目录,发现一个文本一个文件夹

访问该目录,发现一个文本一个文件夹

访问发现存在一个图片和网址

进行图片隐写解密并保存

查看保存后的文件,发现是密钥

访问login.html这个网址,发现用户名

访问login.html这个网址,发现用户名

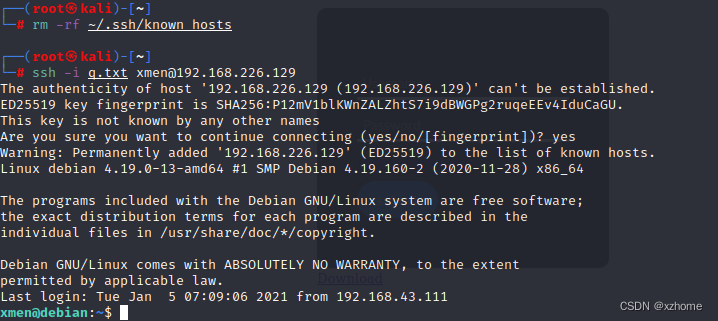

删除这个文件,不然会连接不上,ssh密钥进行连接

查看第一个flag

查看第一个flag

进入script目录,查看文件,并运行,第一个为运行ps的源码,shell为运行ps命令

进行suid提权,编辑环境变量,运行文件

查看id,已经是root用户权限,查看flag文件

-

相关阅读:

智慧法院新征程,无纸化办公,护航智慧法院绿色庭审

快讯:飞书玩家大会线上举行;微信支付推出“教培服务工具箱”

【Javascript】数组练习(在排好序的数组⾥,按照⼤⼩顺序插⼊数据)

【面试经典150 | 数学】回文数

自满型性格分析,如何改变自满型性格?

pytorch快速入门

从校园到职场 | YK菌的2022年中总结

Zookeeper集群 + Kafka集群的详细介绍与部署

腐蚀和膨胀

计算机毕业设计之java+javaweb的美容院管理系统

- 原文地址:https://blog.csdn.net/qq_48985780/article/details/126885456