-

[GWCTF 2019]枯燥的抽奖

前置知识:

1.什么是伪随机数

一句话概括:可预测的随机数

2.函数mt_rand()存在伪随机数伪造

官方文档的示例:

- echo mt_rand() . "\n";

- echo mt_rand() . "\n";

- echo mt_rand(5, 15);

- ?>

以上例程的输出类似于:

1604716014

1478613278

6

3.利用工具 php_mt_seed

链接:GitHub - openwall/php_mt_seed: PHP mt_rand() seed cracker

clone到本地之后,要make一下

mt_rand的算法从PHP 3.0.6开始就一直在变化,php_mt_seed 4.0 支持以下几个大的版本:

PHP 3.0.7 to 5.2.0,PHP 5.2.1 to 7.0.x,and PHP 7.1.0+具体要用哪个版本工具会提示你:

图示案例中提示使用

php 7.1以上的版本来伪造随机数小试身手

测试代码:

- // php 7.2

- function white_list() {

- return mt_rand();

- }

- echo white_list(), "\n";

- echo white_list(), "\n";

- echo white_list(), "\n";

假设我们现在是白名单其中的一员,且我们的白名单字符串为

1456004143,能否获取其他人的白名单字符串?输入命令:

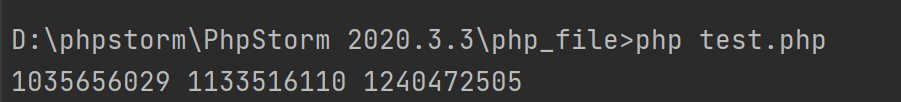

./php_mt_seed 1035656029

得到回显:

然后使用mt_srand() 还原种子:

- mt_srand(1810951568);//手工播种

- echo mt_rand() . " ";

- echo mt_rand() . " ";

- echo mt_rand() . " ";

得到回显,成功拿到其他白名单。

正是因为伪随机数存在伪造的情况,所以伪随机数不用于session的生成,secret的生成等待

解题:

进入页面:

给了我们一部分的字符串

发现有一个

check.php,访问后得到源码:- #这不是抽奖程序的源代码!不许看!

- header("Content-Type: text/html;charset=utf-8");

- session_start();

- if(!isset($_SESSION['seed'])){

- $_SESSION['seed']=rand(0,999999999);

- }

- mt_srand($_SESSION['seed']);

- $str_long1 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ";

- $str='';

- $len1=20;

- for ( $i = 0; $i < $len1; $i++ ){

- $str.=substr($str_long1, mt_rand(0, strlen($str_long1) - 1), 1);

- }

- $str_show = substr($str, 0, 10);

- echo "

"

.$str_show.""; - if(isset($_POST['num'])){

- if($_POST['num']===$str){

- echo "

抽奖,就是那么枯燥且无味,给你flag{xxxxxxxxx}

"; - }

- else{

- echo "

没抽中哦,再试试吧

"; - }

- }

- show_source("check.php");

这里使用了

mt_rand()函数。但是这里生成字符串用到了abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ一整串字符串。不是用数字,所以我们要使用脚本还原成数字再利用工具破解我们已经有了这段字符的前十个字母:

lNWTvHufgV我们捋一捋这个代码的逻辑:(括号为代码的行数)

1.生成种子 (1-9)

2.设置生成的字符(10-12)

3.生成长度为20的随机字符(13-15)

其中

$str.=substr($str_long1, mt_rand(0, strlen($str_long1) - 1), 1);的意思就是截取$str_long1的某个字符贴上脚本:(生成字符的和解密的都放在一起了)

- /* 生成解密序列 第一个脚本

- $pass_now = "lNWTvHufgV";

- $allowable_characters = 'abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ';

- $len = strlen($allowable_characters) - 1;

- for($j = 0; $j < strlen($pass_now); $j++)

- {

- for ($i = 0; $i < $len; $i++) {

- if($pass_now[$j] == $allowable_characters[$i])

- {

- echo "$i $i 0 61 ";

- break;

- }

- }

- }

- // 第一个脚本

- */

- /* 生成伪造字符串

- // 第二个脚本

- function user_password($length = 20)

- {

- $allowable_characters = 'abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ';

- $len = strlen($allowable_characters) - 1;

- $pass = '';

- for ($i = 0; $i < $length; $i++) {

- $pass .= $allowable_characters[mt_rand(0, $len)];

- }

- return $pass;

- }

- mt_srand(184172544);

- echo user_password(), "\n";

- // 第二个脚本

- */

使用的时候把相应的地方取消注释

解释一下脚本的构造原理:

1.$allowable_characters 是题目给的生成的序列,而且要注意长度

2.两个for循环找字母生成的所在位置

3.

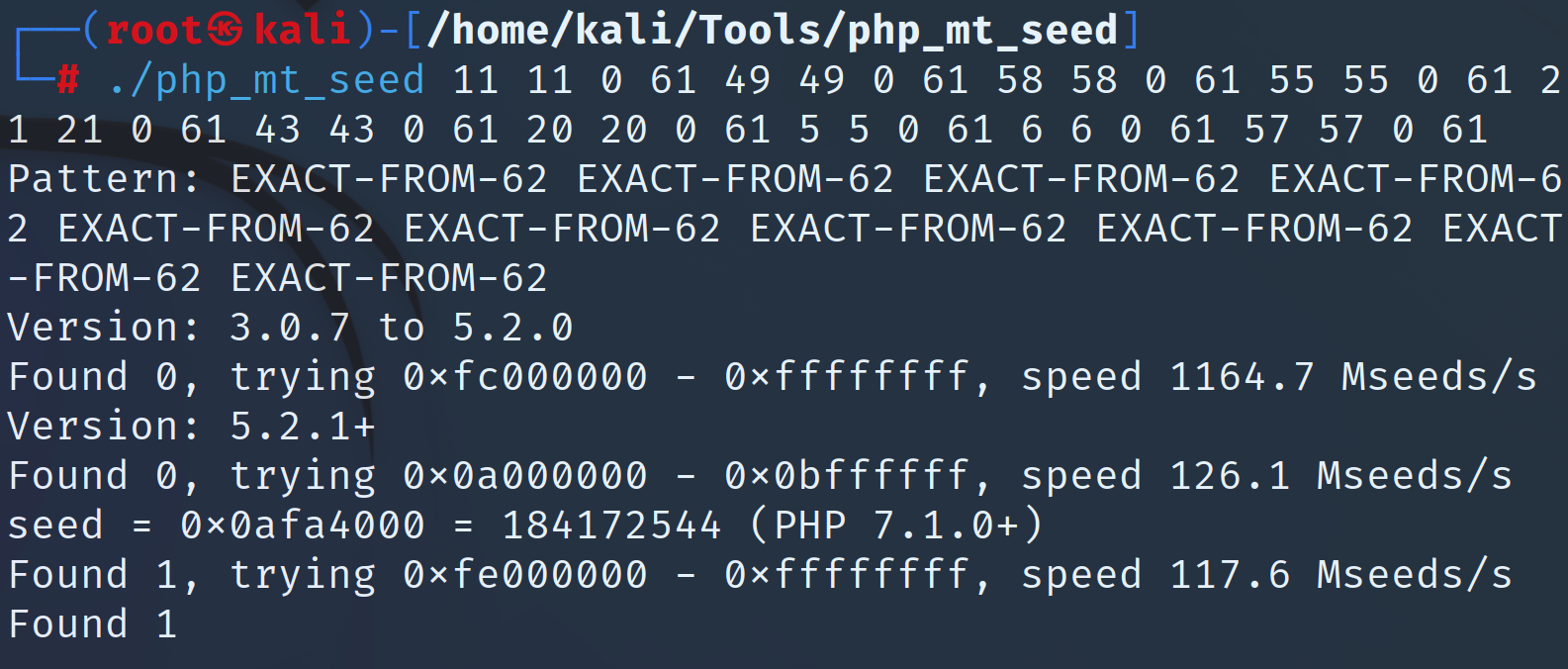

echo "$i $i 0 61 ";这么构造是因为使用工具的时候若有多个参数,每四个一组,前两个参数表示mt_rand第一次输出的区间,后两个参数表示mt_rand输出的区间所以前两个就是都是$i后面两个就是$allowable_characters 的长度有关,这里长度为62,所以是061使用第一个脚本生成解密序列:

可以看到

seed=184172544利用第二个脚本解密

得到flag

-

相关阅读:

【BurpSuite】插件开发学习之retire-js

TOOLLLM: FACILITATING LARGE LANGUAGE MODELS TO MASTER 16000+ REAL-WORLD APIS

Leetcode刷题详解——使用最小花费爬楼梯

【Java知识体系】Redis实用教程,深入原理

07. 算法之一致性哈希算法介绍

前后端分离前端部署方案是什么?

vue3 Driver.js 页面分步引导

3.获取元素

深入研究一下mysql

持续集成部署-k8s-深入了解 Pod:生命周期

- 原文地址:https://blog.csdn.net/qq_64201116/article/details/126841972